besterino

Legende

Thread Starter

- Mitglied seit

- 31.05.2010

- Beiträge

- 8.059

- Desktop System

- Rechenknecht

- Laptop

- Lenovo Legion 5 (Intel, 4080, 32GB)

- Details zu meinem Desktop

- Prozessor

- AMD 9800X3D (-25, +200)

- Mainboard

- MSI MAG X870E Tomahawk Wifi

- Kühler

- Kryo Next AM5, 2xMora 420, Tube 150, 2x Apex VPP, Aquaero 6 Pro, DFS High Flow USB, Farbwerk360

- Speicher

- 96GB (2x48GB@6000,CL28)

- Grafikprozessor

- 5090 Palit Gamerock OC

- Display

- 55" OLED (Dell AW5520QF)

- SSD

- 1x2TB PCIe 5.0, 2x4TB NVME PCIe 4.0 (Raid0), Rest (~12TB NVME) über SMB Direct

- HDD

- Näh. Technik von gestern.

- Opt. Laufwerk

- Näh. Technik von gestern.

- Soundkarte

- Cambridge Audio DacMagic 200M

- Gehäuse

- Lian-Li DK-05F

- Netzteil

- Seasonic TX-1600 Noctua Edition

- Keyboard

- Keychron Q6 Pro, Maxkeyboard Custom Caps, Black Lotus / Dolphin Frankenswitch, Everest Pads

- Mouse

- Swiftpoint Z2

- Betriebssystem

- Windows 11 Pro for Workstations (SMB Direct - yeah baby)

- Sonstiges

- Mellanox ConnectX-4 (Dual 100Gbit Netzwerk + WaKü), Rode NT-USB, Nubert ampX uvm. ...

Hallo einmal wieder liebe Freunde der gepflegten Selbstgeißelung!

Nachdem ich irgendwie an der Server-Front viel zu lange keine ToDos mehr hatte und außerdem ein Bandbreiten-Upgrade am heimischen DSL-Anschluss unmittelbar bevorsteht (toitoitoi), muss eine neue Baustelle her:

'ne (gescheite) Firewall / Routingkonfig. Mit VPN. 3 Physische Subnetze. Und irgendwie auch noch WLAN. Und irgendwie Support für eine (Windows-)Domäne/AD.

Also eigentlich will ich mal meine "gewachsenen Netze" entrümpeln.

Fangen wir mal mit dem aktuellen Stand an.

TEIL 1: Der Ist-Zustand

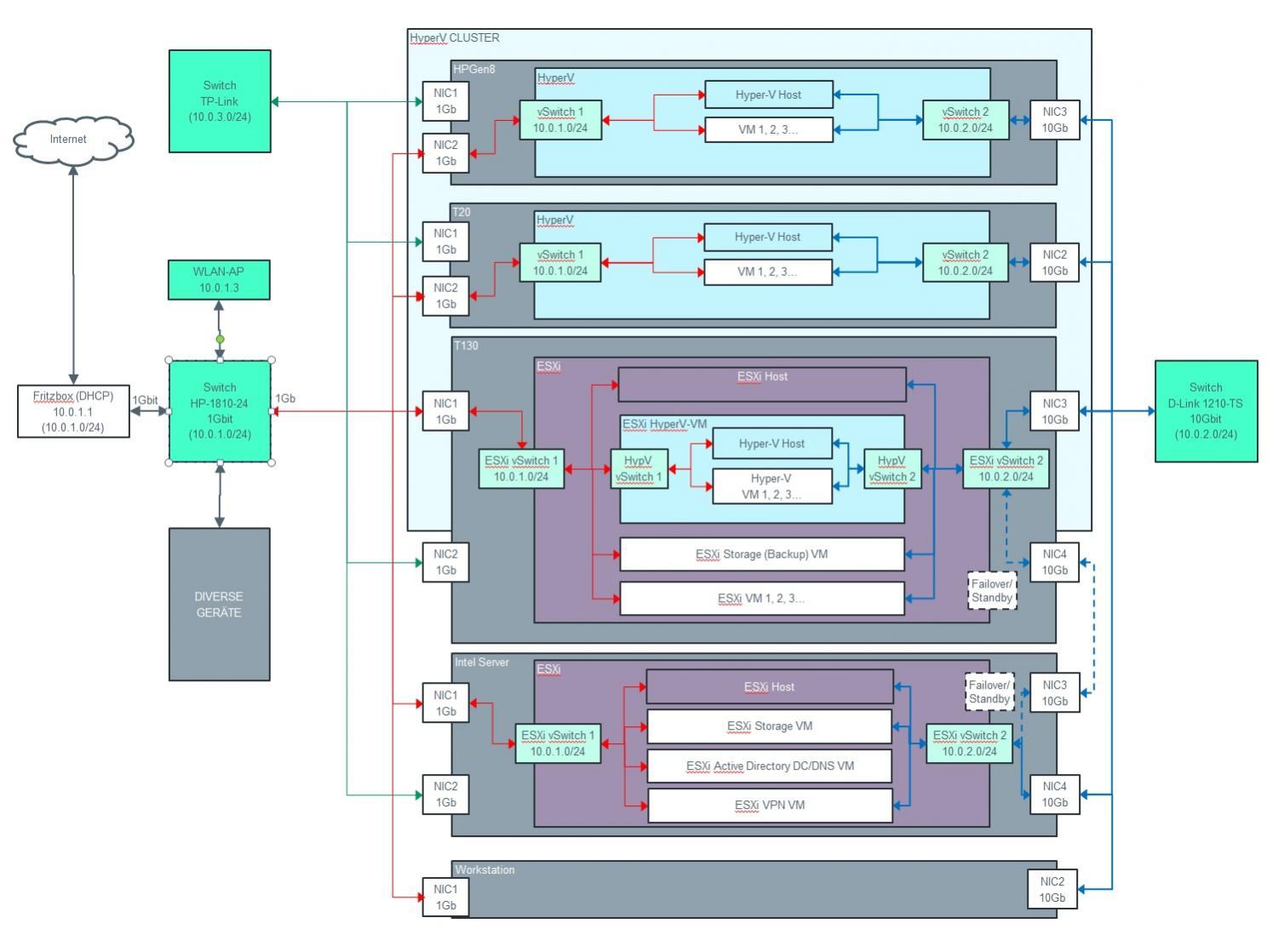

Im Prinzip habe ich 2 physische Netze:

1. ein 1Gbit-Netz direkt hinter der Fritzbox quasi als einzige "Firewall" nach draußen (Netz1, 10.0.1.0/24), und

2. ein 10Gbit-Netz für die Server und eine Workstation (Netz2, 10.0.2.0/24)

Im Netz1 hängen alle Geräte, also Drucker, Fernseher, Familien-PCs, WLAN-APs und auch die Server inkl. alle VMs (wegen der Internetverbindung). Die IP-Adressen für Netz1 vergibt grundsätzlich die Fritzbox per DHCP (mit einigen festen IPs für die Server und Drucker). Im Netz1 hängen auch die Domaincontroller-VMs (Active Directory), allerdings sind längst nicht alle PCs auch in der Domäne. Das heißt, für non-Domain Geräte ist die Fritzbox der primäre DNS, für domain-joined (Hyper-V und manche VMs) eben der DC - das muss ich dann aber den Domain-joined-Geräten immer manuell beibringen (nervig). Über das Netz1 verwalte ich auch sämtliche Server (wegen der Domain-Vertrauensstellung).

Im Netz2 hängen nur die Server und die Workstation. Es gibt (noch) keinen DHCP. Auch die DCs hängen nicht am Netz2 (Microsoft empfiehlt ja ausdrücklich nur eine NIC für DCs).

Dazu habe ich noch einen dritten Switch, den ich aber eigentlich derzeit nicht wirklich nutze (war mal gedacht für ein separates Management-Netz - auch weil mir am Hauptswitch die Ports ausgegangen sind, habe ich aber bisher nicht umgesetzt).

Habe auch mal ein Bild zum Ist-Zustand gepinselt:

TEIL 2: Wo soll's hingehen?

Problem 1: Der DHCP-Server der Fritzbox kann leider nicht wirklich, was ich will:

1. Ich möchte gerne dauerhaft ganz bestimmte IP-Adressen für bestimmte Kisten zuweisen (MAC1=IP1, MAC2=IP2 usw.).

2. Ich möchte gerne mehrere Subnetze mit DHCP beglücken (und auch darin MAC-abhängig IPs zuweisen).

3. Ich möchte am liebsten auch MTU-Settings wie MTU=9000 automatisch an die Clients pushen - das ist aber eher Wunschliste als Anforderung.

(Außerdem nervt mich die auf allen Clients automatisch gesetzte bzw. verwendete fritz.box-"Domäne" kollossal.)

Problem 2: Die Firewall der Fritzbox reicht mir nicht mehr.

4. Ich hätte gerne IPS.

5. Ich hätte gerne ein gescheites Monitoring über den Internet- und Intranetverkehr.

6. Ich hätte gerne eine saubere Trennung des Netz2 vom Netz1 (aber die Fileserver müssen trotzdem auch für die Familie aus Netz1 erreichbar sein).

7. Ich hätte gerne einen HA-Firewall-Cluster, z.B. mit pfSense - zwei ESXi-Boxen laufen ja sowieso permanent (aber auch das ist momentan eher Wunschliste als Anforderung)...

Problem 3: Ich hätte gerne die AD sauber getrennt vom Rest

8. Dafür könnte ich vielleicht den derzeit ungenutzten 1Gbit-Switch zum Aufbau eines dritten Netzes (Netz3, 10.0.3.0/24) als Management-/Domänen-Netz verwenden und das Netz2 quasi ausschließlich als Storage-Netz (SMB/iSCSI). Allerdings habe ich noch nicht ganz verstanden, ob ich dann Netz3 für die Domäne benutzen sollte, oder (auch) Netz2 und ob sich die Mist-Kisten dann auch vertrauen, wenn die IPs im Storage-Netz andere sind als im Domänen-Netz...

Problem 4: VPN-VM einmotten

9. Ich würde gerne die aktuelle VPN-VM einmotten und mit der Firewall direkt in einem erschlagen.

10. Die Lösung muss eine 100/40mbit Leitung verschlüsselt bekommen.

11. Über's VPN müsste ich mindestens auf eine Management-VM (quasi als DMZ?) kommen, um von dort dann die Server administrieren zu können.

12. OpenVPN finde ich ziemlich gut, wäre aber wechselbereit (vor allem, wenn ich dann auch den Tunnel Pre-WinLogin aufbauen könnte...)

Problem 5: Und was mache ich mit WLAN?

13. Irgendwie hätte ich da gerne eine MAC-basierte Whitelist (die drauf dürfen ins heilige interne Netz mit Fileservern usw, die nicht drauf dürfen nur ins Internet).

Ach ja, das Ganze will ich mit einer Firewall-VM unter ESXi realisieren.

So. Womit bekomme ich das am besten umgesetzt? pfSense? UTM (ich brauch aber mehr als 50 IPs / Subnetz)? Sonstiges? Gibt es irgendwelche Empfehlungen zum allgemeinen Grundaufbau (Netz3 überhaupt nötig)? Sollten die DCs für "ihr" Netz auch DHCP-Server spielen oder kann ich das zentral in der Firewall machen?

Bilde mir ein, mich ja eigentlich ganz gut auszukennen mit Linux, Windows (Server) und Netzwerkkram. Aber die Wechselwirkungen zwischen DHCP/DNS/AD (vor allem über verschiedene Sub-Netze hinweg) durchschaue ich einfach noch nicht so ganz. Ansonsten muss ich einfach mal anfangen, aber einfach Trial-and-Error ist manchmal echt schmerzhaft...

Nachdem ich irgendwie an der Server-Front viel zu lange keine ToDos mehr hatte und außerdem ein Bandbreiten-Upgrade am heimischen DSL-Anschluss unmittelbar bevorsteht (toitoitoi), muss eine neue Baustelle her:

'ne (gescheite) Firewall / Routingkonfig. Mit VPN. 3 Physische Subnetze. Und irgendwie auch noch WLAN. Und irgendwie Support für eine (Windows-)Domäne/AD.

Also eigentlich will ich mal meine "gewachsenen Netze" entrümpeln.

Fangen wir mal mit dem aktuellen Stand an.

TEIL 1: Der Ist-Zustand

Im Prinzip habe ich 2 physische Netze:

1. ein 1Gbit-Netz direkt hinter der Fritzbox quasi als einzige "Firewall" nach draußen (Netz1, 10.0.1.0/24), und

2. ein 10Gbit-Netz für die Server und eine Workstation (Netz2, 10.0.2.0/24)

Im Netz1 hängen alle Geräte, also Drucker, Fernseher, Familien-PCs, WLAN-APs und auch die Server inkl. alle VMs (wegen der Internetverbindung). Die IP-Adressen für Netz1 vergibt grundsätzlich die Fritzbox per DHCP (mit einigen festen IPs für die Server und Drucker). Im Netz1 hängen auch die Domaincontroller-VMs (Active Directory), allerdings sind längst nicht alle PCs auch in der Domäne. Das heißt, für non-Domain Geräte ist die Fritzbox der primäre DNS, für domain-joined (Hyper-V und manche VMs) eben der DC - das muss ich dann aber den Domain-joined-Geräten immer manuell beibringen (nervig). Über das Netz1 verwalte ich auch sämtliche Server (wegen der Domain-Vertrauensstellung).

Im Netz2 hängen nur die Server und die Workstation. Es gibt (noch) keinen DHCP. Auch die DCs hängen nicht am Netz2 (Microsoft empfiehlt ja ausdrücklich nur eine NIC für DCs).

Dazu habe ich noch einen dritten Switch, den ich aber eigentlich derzeit nicht wirklich nutze (war mal gedacht für ein separates Management-Netz - auch weil mir am Hauptswitch die Ports ausgegangen sind, habe ich aber bisher nicht umgesetzt).

Habe auch mal ein Bild zum Ist-Zustand gepinselt:

TEIL 2: Wo soll's hingehen?

Problem 1: Der DHCP-Server der Fritzbox kann leider nicht wirklich, was ich will:

1. Ich möchte gerne dauerhaft ganz bestimmte IP-Adressen für bestimmte Kisten zuweisen (MAC1=IP1, MAC2=IP2 usw.).

2. Ich möchte gerne mehrere Subnetze mit DHCP beglücken (und auch darin MAC-abhängig IPs zuweisen).

3. Ich möchte am liebsten auch MTU-Settings wie MTU=9000 automatisch an die Clients pushen - das ist aber eher Wunschliste als Anforderung.

(Außerdem nervt mich die auf allen Clients automatisch gesetzte bzw. verwendete fritz.box-"Domäne" kollossal.)

Problem 2: Die Firewall der Fritzbox reicht mir nicht mehr.

4. Ich hätte gerne IPS.

5. Ich hätte gerne ein gescheites Monitoring über den Internet- und Intranetverkehr.

6. Ich hätte gerne eine saubere Trennung des Netz2 vom Netz1 (aber die Fileserver müssen trotzdem auch für die Familie aus Netz1 erreichbar sein).

7. Ich hätte gerne einen HA-Firewall-Cluster, z.B. mit pfSense - zwei ESXi-Boxen laufen ja sowieso permanent (aber auch das ist momentan eher Wunschliste als Anforderung)...

Problem 3: Ich hätte gerne die AD sauber getrennt vom Rest

8. Dafür könnte ich vielleicht den derzeit ungenutzten 1Gbit-Switch zum Aufbau eines dritten Netzes (Netz3, 10.0.3.0/24) als Management-/Domänen-Netz verwenden und das Netz2 quasi ausschließlich als Storage-Netz (SMB/iSCSI). Allerdings habe ich noch nicht ganz verstanden, ob ich dann Netz3 für die Domäne benutzen sollte, oder (auch) Netz2 und ob sich die Mist-Kisten dann auch vertrauen, wenn die IPs im Storage-Netz andere sind als im Domänen-Netz...

Problem 4: VPN-VM einmotten

9. Ich würde gerne die aktuelle VPN-VM einmotten und mit der Firewall direkt in einem erschlagen.

10. Die Lösung muss eine 100/40mbit Leitung verschlüsselt bekommen.

11. Über's VPN müsste ich mindestens auf eine Management-VM (quasi als DMZ?) kommen, um von dort dann die Server administrieren zu können.

12. OpenVPN finde ich ziemlich gut, wäre aber wechselbereit (vor allem, wenn ich dann auch den Tunnel Pre-WinLogin aufbauen könnte...)

Problem 5: Und was mache ich mit WLAN?

13. Irgendwie hätte ich da gerne eine MAC-basierte Whitelist (die drauf dürfen ins heilige interne Netz mit Fileservern usw, die nicht drauf dürfen nur ins Internet).

Ach ja, das Ganze will ich mit einer Firewall-VM unter ESXi realisieren.

So. Womit bekomme ich das am besten umgesetzt? pfSense? UTM (ich brauch aber mehr als 50 IPs / Subnetz)? Sonstiges? Gibt es irgendwelche Empfehlungen zum allgemeinen Grundaufbau (Netz3 überhaupt nötig)? Sollten die DCs für "ihr" Netz auch DHCP-Server spielen oder kann ich das zentral in der Firewall machen?

Bilde mir ein, mich ja eigentlich ganz gut auszukennen mit Linux, Windows (Server) und Netzwerkkram. Aber die Wechselwirkungen zwischen DHCP/DNS/AD (vor allem über verschiedene Sub-Netze hinweg) durchschaue ich einfach noch nicht so ganz. Ansonsten muss ich einfach mal anfangen, aber einfach Trial-and-Error ist manchmal echt schmerzhaft...

Anhänge

Zuletzt bearbeitet:

(Keine Sorge, an die Company-IT geh' ich nicht ran, das überlasse ich brav den Profis.)

(Keine Sorge, an die Company-IT geh' ich nicht ran, das überlasse ich brav den Profis.)