Zeitmangel

Experte

Thread Starter

- Mitglied seit

- 23.08.2020

- Beiträge

- 3.103

Moin,.

Ich bin über diesen auch schon mittlerweile alten Schinken gestolpert (Link am Ende) und außer all den Binseweisheiten - nicht unbedingt verkehrten - fiel mir mal was anderes auf.

Der Graziani hab ich mal an einer anderen Stelle gelesen damals, und meine, die hatten da eine Rick aus paar Titan X (preisbewusst?) Ob Titan Xp? Ich kann mich leider nicht mehr 100% erinnern. Und er erzählt in diesem Artikel, für 16 Zeichen ohne (wohl) Sonderzeichen, bräuchte er damals 3 Monate.

In dem Kontext und Verlauf des Gesprächs ist das für mich Groß/Klein mit paar Zahlen? 16 Zeichen, 3 Monate, brute-force. Das wäre doch von der Zeit her ULTRAKURZ oder übersehe ich etwas?

it-service.network

it-service.network

Ich bin über diesen auch schon mittlerweile alten Schinken gestolpert (Link am Ende) und außer all den Binseweisheiten - nicht unbedingt verkehrten - fiel mir mal was anderes auf.

Der Graziani hab ich mal an einer anderen Stelle gelesen damals, und meine, die hatten da eine Rick aus paar Titan X (preisbewusst?) Ob Titan Xp? Ich kann mich leider nicht mehr 100% erinnern. Und er erzählt in diesem Artikel, für 16 Zeichen ohne (wohl) Sonderzeichen, bräuchte er damals 3 Monate.

In dem Kontext und Verlauf des Gesprächs ist das für mich Groß/Klein mit paar Zahlen? 16 Zeichen, 3 Monate, brute-force. Das wäre doch von der Zeit her ULTRAKURZ oder übersehe ich etwas?

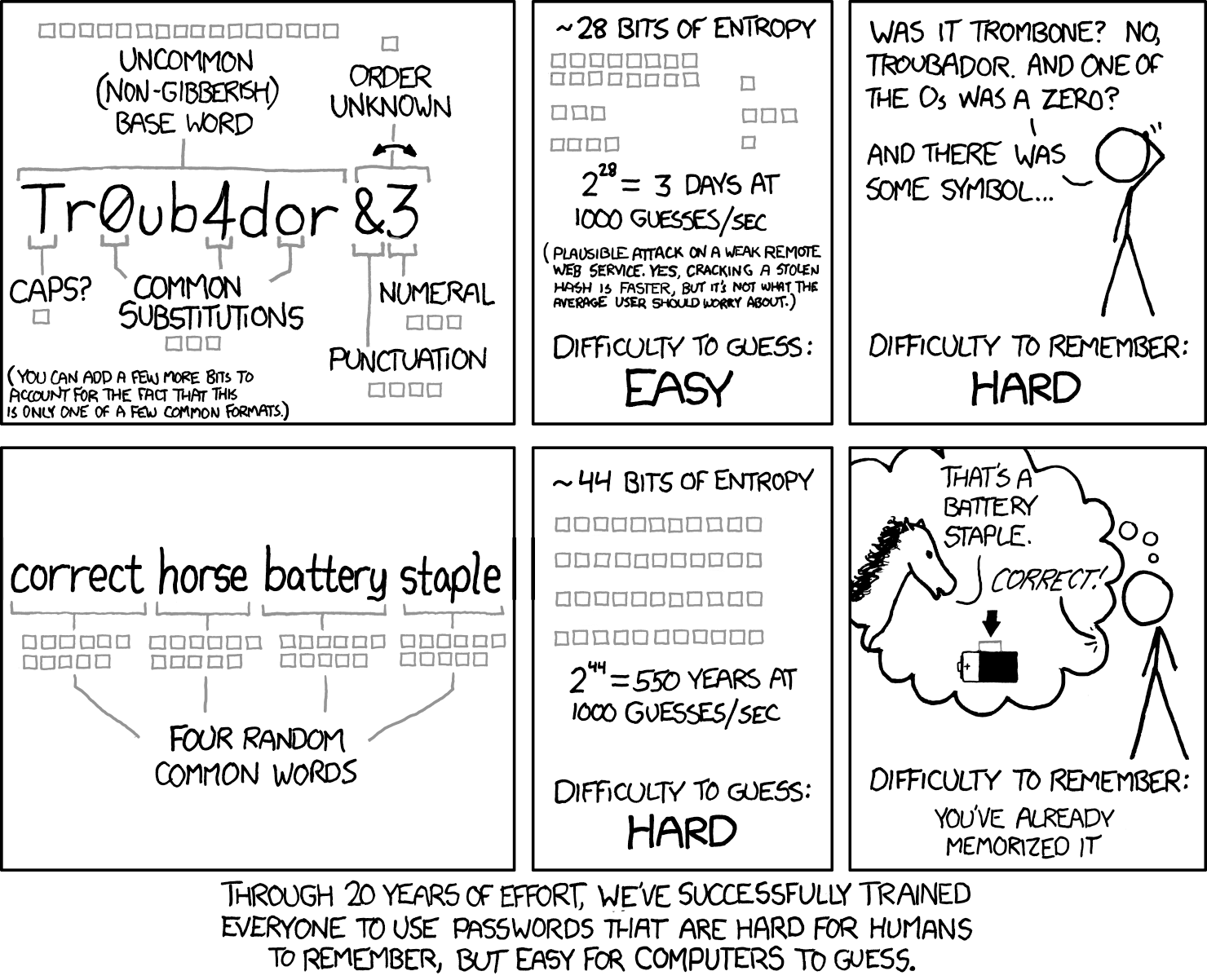

Sichere Passwörter ## Paradigmenwechsel bei Passwortsicherheit

Wie sicher ist mein Passwort? Eine sinnvolle Frage – gerade jetzt. Denn bei der Passwortsicherheit gibt es einen Paradigmenwechsel: Komplexität ade – Läng

aus der Cryptosicht aber nicht mind. so "stark" sein wie die Crypto selbst?

aus der Cryptosicht aber nicht mind. so "stark" sein wie die Crypto selbst?