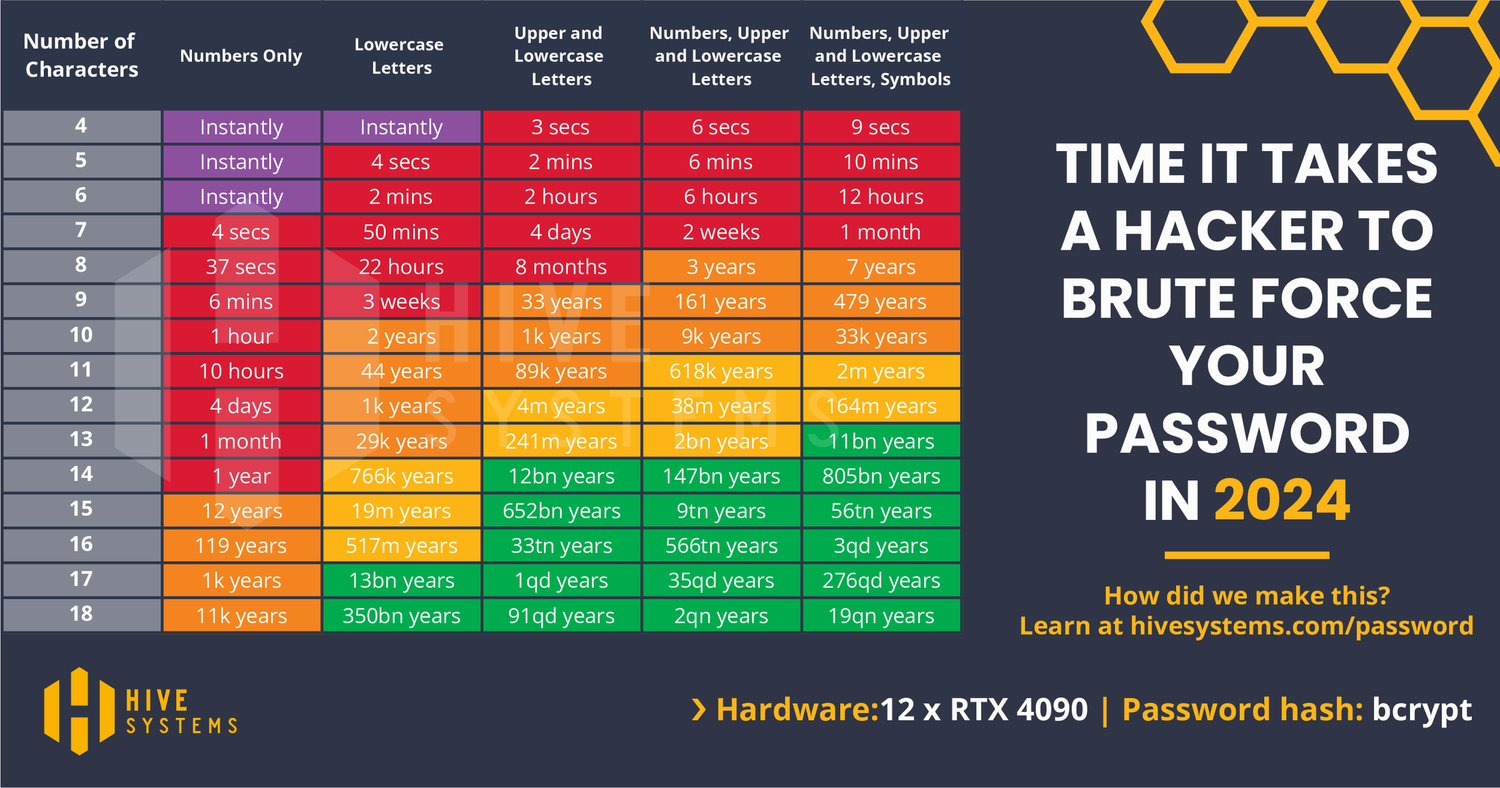

Bei der Grafik besteht auch noch Erklärungsbedarf.

Was ist mit "Symbols" gemeint?

Nur die auf der US-Tastatur direkt erreichbaren Symbole, also !"§$%&/()=?{}[]<>|,.-;:_#'+*~µ²³°^ ?

Denke zu 99% eben das. So schlimm vonwegen

mager ist das aber nicht. Es gilt eben glasklar festzustellen, daß beim Passwort die Länge die primäre Größe ist.

Das Wissen gab es in den 90ern schon, wie beschrieben. Spätestens bei PGP hat Zimmermann schon vom Password, sondern von

Passphrase gesprochen. Kein Word. Eine komplette Phrase...

Irgendwie im Laufe der Zeit

Oder auch andere Symbole, wie z.B. €, ¥, ©, ø, etc.?

Und bei "Letters" nur die normalen Buchstaben, oder auch länderspezifische Buchstaben, wie z.B. äöüß oder áàâéèêóòô, etc.?

Das wird es nicht sein, da die Implementierungen sich unterscheiden können. Wenn man als private-supporter

im Umfeld damit bisschen was zu tun hat, ist für einen das gewöhnliche Beispiel dafür: WLAN-Passwörter

Da wird auch selten alles angenommen was man mit auch nur einer EU-Tastatur hintippern kann.

Wenn man nicht ganz verblödet ist, was ich AVM weiterhin nicht attestiere, bringt man als Hersteller eine Info dazu:

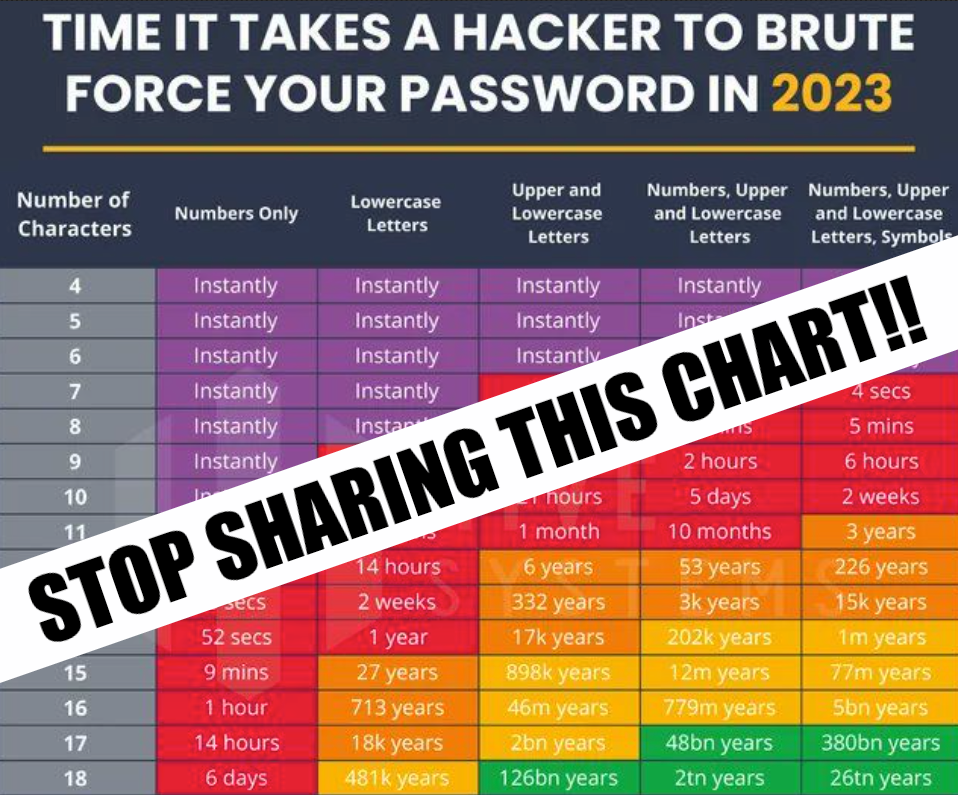

Nicht aufspringen... Der Praktikant hat in der Auflistung die "Zahlen" einfach vergessen. Kurz davor im Text sind sie noch erwähnt

Aber man sieht, welche Sonderzeichen (Symbols) gehen. Und alle anderen, nicht nur die als Beispiel aufgelisteten, gehen nicht. Und das kann einem auch bei sonstwelcher Software passieren (*)

Und auch bei WLAN kenn ich das vom allerersten Anfang an, daß die Kryptotechniker immer davon sprachen, immer quasi volle 60 Zeichen zu nehmen. Da war der Schwerpunkt also auch vom Anfang an die Länge.

Das wirkt also heute fast wie ein BlackOp-Hoax der Cryptowars

daß sich später fast schon grundsätzlich soviel um die Komplexität drehte. Wirklich wichtig war da eigentlich immer nur, daß man nichts aus dem "Wörterbuch" dafür nimmt. Wozu auch Umgangsprachliches wie auch

Netzsprech gehört. Und sonst nur die Länge. Länge Länge Länge.

(*) Damit lässt sich aber bestätigen, daß schon AVMs Sonderzeichen die mögliche Auswahl ausreichend ergänzen. Man braucht halt nicht mehr von "Symbols", sondern mehr von allem (Länge). Und das gilt eben keineswegs nur für die Verfahren bei WLANs.

Gilt aber auch nur dem was man sich merken kann/sollte. Benutzt man für den Rest einen KeePass, kann man sich da natürlich nach belieben austoben. Und sollte

Das entbindet einen direkt von all den Überlegungen.

Auch beim KeePass übrigens gehörte das Feature zu den einigen ersten, daß man vorgeben kann welche "Symbols" mitbenutzt werden sollen. Und damit alle anderen möglichen NICHT. Die Schwierigkeiten damit (Implementierungen) gab und gibt es also schon immer. Die sind aber wie gesagt nicht von einer so starken Relevanz.

PS:

2FA

auf einer und der gleichen Kiste ist natürlich witzlos (mit Ausnahme von Sachen wie PIM bei VeraCrypt). Wenn jemand von draußen im gebooteten System ist, dann hackt er keine Verfahren und keine Kennwortdatenbanken, sondern wartet paar Tage und schnüffelt die Benutzereingaben ab. Egal welcher Art.

Deswegen nennt man so ein System auch "kompromittiert". Und sollte das auch in der vollständigen Bedetung dieses Wortes verstehen.