MSP1978

Experte

Hallo Zusammen,

ich bin gerade dabei mein privates Netzwerk "aufzuräumen" und "sicherer" zu machen.

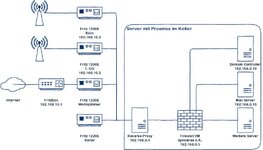

Zuerst einmal zum groben Aufbau wie er aktuell ist:

Vodafone Business-Anschluss mit dyn. IP (ipv4) und dazu eine Fritzbox Cable 6591

Die Fritzbox macht aktuell zusammen mit einigen Fritz-Powerline-Modulen mein Heimnetzwerk. Ich habe dazu das WLAN an der Fritzbox mit 2 Powerline-APs erweitert um im Haus WLAN zu verteilen sowie mein Büro und die NAS, Drucker usw. zu vernetzen. Im Büro gibt es noch einen Switch der VLAN kann (TL-SG108E).

Hierbei habe ich alles in einem Netzwerk 192.168.10.xxx

Aktuell habe ich im Keller einen HP Microserver auf dem mit ESXi ein paar Windows Server samt Exchange laufen, die ich nun ablösen möchte. Dabei möchte ich nun gerne mein Netzwerk "sicherer" machen und dazu eine Firewall einsetzen, hier die Firewall als VM auf dem Server (Kann aber auch gerne opnsense oder pfsense sein, ich bin da nicht gebunden)...

Hierbei habe ich im Artikel https://community.sophos.com/utm-fi...tzen-update-sophos-utm-und-fb-7490---so-gehts die Idee aufgegriffen mit den 2 IPs auf dem externen Port der Firewall (Der HP Microserver hat 2 Ports).

Allerdings macht mir hierbei der Aufbau des Netzwerkes kopfzerbrechen und ich weis nicht ob das überhaupt so Sinn macht.

Aktuell steht die Fritzbox im Wohnzimmer und ist dort per LAN mit dem Powerline-Modul verbunden um das Netz im Haus zu verteilen. Hier sind dann 2 APs per Powerline verteilt, 1x im Keller beim Server und 1x im Dachgeschoss im Büro. Diese stellen das MESH WLAN der Fritzbox im Hause bereit und sorgen für die LAN Verbindung des Servers und des Büros zur Fritzbox. Die Adapter sind ebenfalls von AVM (1260e)

Wenn ich nun die Firewall als VM auf dem Server im Keller laufen lasse, hätte ich das Problem dass ich nur 1 Netzwerk habe, nämlich das Powerline-Netzwerk. Hier kann ich zwar beide Ports des Servers anbinden und somit unterschiedliche Netze (192.168.xxx und zB 10.10.xxx usw.), aber wirklich getrennt wäre es ja nicht, oder?

Habt Ihr eine Idee wie ich hier die größtmögliche "Sicherheit" herstellen kann, so dass die Fritzbox zwar mein WLAN bereitstellt, aber alle Clients und Server hinter der Firewall "sicher" wären? Geht das über den Aufbau im verlinkten Artikel oder kann ich bei dem Aufbau nichts erreichen, so lange ich nicht direkt hinter die Fritzbox und vor dem Powerline eine Firewall stelle?

Angeblich kann ja VLAN per Powerine von AVM weitergeleitet werden, so dass ich ja zwischen dem Keller (Server) und dem Büro VLANs aufbauen kann. Nur leider fällt da die Fritzbox ja raus da die das nicht kann...

Ich hoffe Ihr versteht was ich meine

Gruss,

Michael

ich bin gerade dabei mein privates Netzwerk "aufzuräumen" und "sicherer" zu machen.

Zuerst einmal zum groben Aufbau wie er aktuell ist:

Vodafone Business-Anschluss mit dyn. IP (ipv4) und dazu eine Fritzbox Cable 6591

Die Fritzbox macht aktuell zusammen mit einigen Fritz-Powerline-Modulen mein Heimnetzwerk. Ich habe dazu das WLAN an der Fritzbox mit 2 Powerline-APs erweitert um im Haus WLAN zu verteilen sowie mein Büro und die NAS, Drucker usw. zu vernetzen. Im Büro gibt es noch einen Switch der VLAN kann (TL-SG108E).

Hierbei habe ich alles in einem Netzwerk 192.168.10.xxx

Aktuell habe ich im Keller einen HP Microserver auf dem mit ESXi ein paar Windows Server samt Exchange laufen, die ich nun ablösen möchte. Dabei möchte ich nun gerne mein Netzwerk "sicherer" machen und dazu eine Firewall einsetzen, hier die Firewall als VM auf dem Server (Kann aber auch gerne opnsense oder pfsense sein, ich bin da nicht gebunden)...

Hierbei habe ich im Artikel https://community.sophos.com/utm-fi...tzen-update-sophos-utm-und-fb-7490---so-gehts die Idee aufgegriffen mit den 2 IPs auf dem externen Port der Firewall (Der HP Microserver hat 2 Ports).

Allerdings macht mir hierbei der Aufbau des Netzwerkes kopfzerbrechen und ich weis nicht ob das überhaupt so Sinn macht.

Aktuell steht die Fritzbox im Wohnzimmer und ist dort per LAN mit dem Powerline-Modul verbunden um das Netz im Haus zu verteilen. Hier sind dann 2 APs per Powerline verteilt, 1x im Keller beim Server und 1x im Dachgeschoss im Büro. Diese stellen das MESH WLAN der Fritzbox im Hause bereit und sorgen für die LAN Verbindung des Servers und des Büros zur Fritzbox. Die Adapter sind ebenfalls von AVM (1260e)

Wenn ich nun die Firewall als VM auf dem Server im Keller laufen lasse, hätte ich das Problem dass ich nur 1 Netzwerk habe, nämlich das Powerline-Netzwerk. Hier kann ich zwar beide Ports des Servers anbinden und somit unterschiedliche Netze (192.168.xxx und zB 10.10.xxx usw.), aber wirklich getrennt wäre es ja nicht, oder?

Habt Ihr eine Idee wie ich hier die größtmögliche "Sicherheit" herstellen kann, so dass die Fritzbox zwar mein WLAN bereitstellt, aber alle Clients und Server hinter der Firewall "sicher" wären? Geht das über den Aufbau im verlinkten Artikel oder kann ich bei dem Aufbau nichts erreichen, so lange ich nicht direkt hinter die Fritzbox und vor dem Powerline eine Firewall stelle?

Angeblich kann ja VLAN per Powerine von AVM weitergeleitet werden, so dass ich ja zwischen dem Keller (Server) und dem Büro VLANs aufbauen kann. Nur leider fällt da die Fritzbox ja raus da die das nicht kann...

Ich hoffe Ihr versteht was ich meine

Gruss,

Michael