Hallo Leute,

ich nutze in einem meiner vielen Laptops seit Anfang des Jahres eine SSD und bin von der Performance sehr angetan. Voraussichtlich Ende nächsten Monats soll ich nun ein neues Laptop als Arbeitsgerät bekommen und überlege, dort auch gleich eine SSD rein zu setzen. Jetzt aber das Problem: Die Festplatte dort muss komplett verschlüsselt werden (mittels McAfee Endpoint Encrytion, ein anderes Produkt geht nicht). Das heißt konkret: keine freien Sektoren auf der SSD, kein TRIM, keine Garbage Collection, nix.

Jetzt die Frage: Lohnt es sich unter einem solchen Szenario überhaupt auf eine SSD zu setzen oder ist wegen des permanenten "Worst-Case-Szenarios" beim Schreiben eine herkömmliche Notebookfestplatte kaum langsamer oder gar flotter? Gibt es vielleicht Produkte, die mit einer Komplettverschlüsselung besser zurechtkommen als andere? SLC-Produkte wie die Intel X25-E kommen aufgrund des Preises leider nicht in Frage...

Ich bin für jeden Input dankbar.

ich nutze in einem meiner vielen Laptops seit Anfang des Jahres eine SSD und bin von der Performance sehr angetan. Voraussichtlich Ende nächsten Monats soll ich nun ein neues Laptop als Arbeitsgerät bekommen und überlege, dort auch gleich eine SSD rein zu setzen. Jetzt aber das Problem: Die Festplatte dort muss komplett verschlüsselt werden (mittels McAfee Endpoint Encrytion, ein anderes Produkt geht nicht). Das heißt konkret: keine freien Sektoren auf der SSD, kein TRIM, keine Garbage Collection, nix.

Jetzt die Frage: Lohnt es sich unter einem solchen Szenario überhaupt auf eine SSD zu setzen oder ist wegen des permanenten "Worst-Case-Szenarios" beim Schreiben eine herkömmliche Notebookfestplatte kaum langsamer oder gar flotter? Gibt es vielleicht Produkte, die mit einer Komplettverschlüsselung besser zurechtkommen als andere? SLC-Produkte wie die Intel X25-E kommen aufgrund des Preises leider nicht in Frage...

Ich bin für jeden Input dankbar.

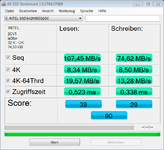

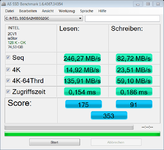

! Habe dann letztlich die Ü-Rate deutlich steigern können mit dem Austausch meiner alten T8100 gegen einen schnellere T9300 CPU. Meine OCZ ist nun etwas über ein Jahr alt, wird täglich genutzt und hat laut CrystalDiskInfo noch 85% "Lebensdauer". Von Anfang an Systemencryption mit TrueCrypt mit AES 256er.

! Habe dann letztlich die Ü-Rate deutlich steigern können mit dem Austausch meiner alten T8100 gegen einen schnellere T9300 CPU. Meine OCZ ist nun etwas über ein Jahr alt, wird täglich genutzt und hat laut CrystalDiskInfo noch 85% "Lebensdauer". Von Anfang an Systemencryption mit TrueCrypt mit AES 256er.