Werbung

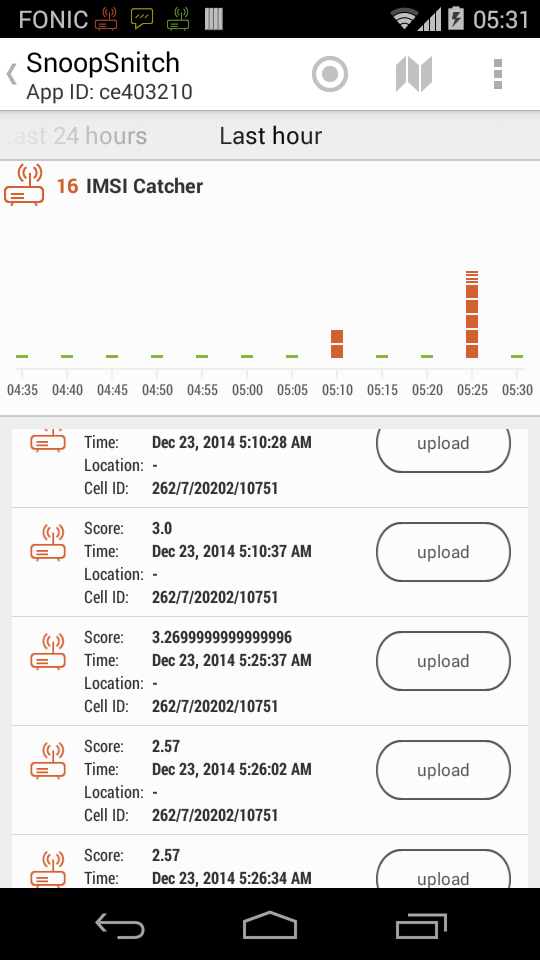

Die SS7-Ebene in allen Mobilfunknetzwerken ist eine bekannte Schwachstelle - zuletzt wurde bekannt, dass weder GSM noch UMTS eine sichere Kommunikation erlaubt. Doch Mobilfunkinfrastruktur hat an gleich mehreren Ecken und Enden mit Problemen zu kämpfen. Diese sichtbar zu machen hat sich unter anderem auch Carsten Nohl auf die Fahnen geschrieben, der mit seinem Team bei den SRLabs immer wieder auf solche Schwachstellen hinweist. Nun hat man eine Android-App veröffentlicht, die Angriffe per SS7, IMSI-Catcher und auch stille SMS erkennt und diese an den Nutzer meldet.

Die SnoopSnitch getaufte App (Google Play Store) arbeitet mit vielen Smartphones zusammen, die einen Qualcomm-Chipsatz einsetzen. Die Daten, die sonst dem Nutzer verborgen bleiben, werden aus dem Baseband-Chip entnommen und analysiert. Stille SMS werden beispielsweise eingesetzt, wenn Ermittlungsbehörden den Standort eines Smartphones bzw. den des Besitzers ermitteln wollen. Nach Erhalt der stillen SMS sendet das Smartphone des Standort an den Provider, der diese Informationen wiederum weitergibt. Der Nutzer bekommt davon normalerweise nichts mit.

SS7-Angriffe haben die Provider nach Bekanntwerden der entsprechenden Sicherheitslücke weitestgehend gestopft bzw. erlauben keine direkten Zugänge mehr für Drittanbieter. Doch theoretisch können noch immer Standortanfragen oder Verschlüsselungskeys abgefragt werden. Dies geschieht über einen Paging-Request, den normalerweise nur Provider aussenden können. Dies geschieht beispielsweise, wenn der Versand einer SMS oder ein Anrufaufbau eingeleitet werden soll. Empfängt das Smartphone einen solchen Paging-Request und dieser wird von SnoopSnitch erkannt, danach erfolgt aber kein Anfruf oder eine SMS, zeichnet die Software dies als eine verdächtige Aktion auf. Ob auch ein echter Angriff hinter einer solchen Aktion steht, lässt sich aber meist nicht feststellen. Auf gleicher Ebene arbeitet die Erkennung für IMSI-Catcher, die ebenfalls von Ermittlungsbehörden verwendet werden, sich aber auch von Privatpersonen beziehen lassen.

Hintergrund der App ist auch, dass SRLabs eine Karte erstellen und damit die Provider an den Pranger stellen möchte. SnoopSnitch erstellt entsprechende Reporte auf Wunsch automatisch und läd diese hoch. Laut Nohl setzen die Provider weltweit zu schwache Sicherheitssysteme ein, obwohl diese genau wissen, dass eine Sicherheit nicht mehr gegeben ist. Doch auch die Zusammenarbeit mit den Sicherheitsbehörden bzw. deren Ausmaß soll damit ermittelt werden.

Die Voraussetzungen für den Einsatz von SnoopSnitch sind ein gerootetes Smartphone mit Android 4.1 und Qualcomm-Chipsatz. Zahlreiche beliebte Modelle sind damit ausgeschlossen. Ob es Updates für eine größere Verbreitung geben wird, ist noch offen. Die Umsetzung für andere Betriebssysteme wird derzeit aber ausgeschlossen.