Werbung

Ein Szenario, vor dem Sicherheitsforscher immer wieder warnen, ist das Anvertrauen sensibler Daten an mehr und mehr Rechner und Systeme. The Internet of Things zeigt aber genau den gegenteiligen Trend. Nach PC, Notebook, Tablet und Smartphone geben Nutzer mehr und mehr wichtige Daten auch an weitere Komponenten wie Smartwatches und eben solche IoT-Geräte weiter. Dazu gehören inzwischen auch Haushaltsgeräte, die zwar seit Jahren immer wieder auf den Messen gezeigt werden, noch immer aber wenig Verbreitung finden. Doch die Skepsis scheint abzunehmen und so werden inzwischen mehr und mehr Waschmaschinen, Öfen und Kühlschränke in die heimischen Netzwerke eingebunden. Welche Gefahren sich dahinter verbergen, zeigt ein Vortrag auf der DEFCON Hacking-Konferenz.

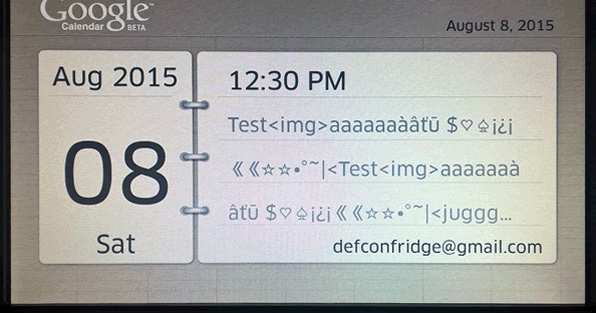

Dort haben Sicherheitsforscher nachgewiesen, dass der Samsung Kühlschrank RF28HMELBSR zwar eine angeblich sichere Verbindung zum Internet und den dazugehörigen Accounts ermöglicht, dies aber offenbar falsch implementiert wurde. Genauer gesagt geht es um die Google-Zugangsdaten, die auf dem Display des Kühlschranks dafür sorgen sollen, dass Kalendereinträge und Notizen für Einkaufslisten synchronisiert werden. Allerdings scheint Samsung das dazugehörigen SSL-Zertifikat falsch eingebaut zu haben. Dies sorgt dafür, dass eine sogenannte Man-in-the-Middle-Attacke, bei der sich ein Angreifer zwischen dem angreifbaren System und den Servern von Google setzen kann, möglich ist.

Für den Angriff muss sich der Angreifer im gleichen Netzwerk wie der Kühlschrank befinden. Danach können über die erwähnte Man-in-the-Middle-Attacke der Datenverkehr mitgeschnitten und die Login-Daten des Google-Accounts gelesen werden. Neben dem Datendiebstahl können Angreifer offenbar auch den Update-Mechanismus des Kühlschranks aussetzen. Dazu wird dem Update-Server eine aktuelle Firmware vorgespielt – Updates und damit mögliche Schließungen der Sicherheitslücken erreichen den Kühlschrank in der Folge nicht mehr.

Weitere Angriffsvektoren sind offenbar der Zugriff von Außen auf das Betriebssystem des Samsung RF28HMELBSR. Auf zwei Ports kann auf das System Zugriff genommen werden. Beide sollten über ein Client-Zertifikat abgesichert sein. Doch offenbar liefert die von Samsung ausgelieferte App für das Smartphone und Tablet zur Steuerung des Kühlschranks diese Zertifikate verschlüsselt mit. Einmal aus dem App-Code extrahiert stehen Tür und Tor also auch hier offen – allerdings muss dazu das dazugehörige Passwort geknackt werden, was bisher noch nicht gelungen ist. Auf der Hacker-Konferenz sollte dem Kühlschrank von Samsung noch weiter auf die Pelle gerückt werden. So war geplant per USB oder JTAG auch physischen Zugriff auf das System zu erlangen. Aus Mangel an Zeit musste davon aber abgesehen werden.

Der Angriff auf den Kühlschrank von Samsung soll allerdings nicht eine alleinstehende Attacke auf genau dieses Stück Hard- und Software sein, sondern vielmehr das Gefahrenpotenzial solcher Systeme aufzeigen. Die Mehrzahl mit dem Internet verbundenen Geräte erhöhen auch das Potenzial und die Angriffsfläche für Hacks. Dass die Hersteller dabei auch noch grob fahrlässige Fehler bei der Implementierung eigentlich für die Sicherheit der Systeme gedachter Software machen, erhöht das Gefahrenpotenzial natürlich.