Werbung

Der Fall um die Entschlüsselung eines iPhone 5c durch das FBI wurde zu einem Politikum. Das FBI wollte Apple anweisen, die Passcode-Sperre eines iPhones zu umgehen bzw. die Sicherheitsmechanismen zu deaktivieren. Apple weigerte sich dies zu tun und bevor es zu einer Gerichtsverhandlung kommen konnte, machte das FBI einen Rückzieher und wollte sich ohne die Hilfe von Apple an einer Entsperrung versuchen. Dies ist letztendlich auch gelungen.

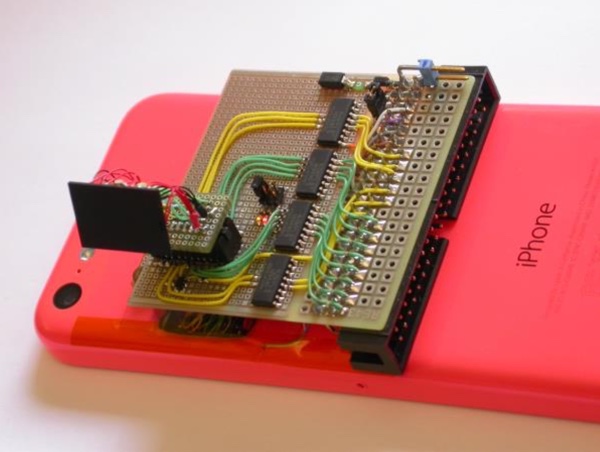

Über eine Million US-Dollar soll das FBI für die Öffnung des iPhones bezahlt haben, ohne dass die Behörden wichtige Erkenntnisse haben gewinnen können. Forscher der Universität in Cambridge haben nun gezeigt, wie ein solcher Angriff vermutlich ausgesehen hat. Dabei kommt Hardware für weniger als 100 US-Dollar zum Einsatz, aber wie immer ist die Expertise dahinter wohl das ausschlaggebende Argument.

Für den Angriff werden immer wieder Kopien des NAND auf dem iPhone erstellt. Dies wird notwendig, da sich nach fehlerhaften Versuchen der Passcode-Eingabe der Zeitraum verlängert, bis eine erneute Eingabe möglich ist und zum zweiten eine Löschung nach zehn Fehlversuchen vorgenommen wird. Letztgenannte Option kann aktiviert werden, ist sie standardmäßig aber nicht. Von außen ist nicht zu sehen, ob nach zehn Fehlversuchen eine Löschung vorgenommen wird oder nicht. Die mindestens 80 ms Wartezeit zwischen der Eingabe zweier Passcodes verhindern aber auch so schon, dass viele Eingaben in kurzer Zeit gemacht werden können.

Sergei Skorobogatov von der University of Cambdrige führte einen solchen Angriff mit einfachsten Mitteln durch. Mittels Lötkolben und ein paar Elektronikbauteilen verschaffte er sich Zugriff auf den NAND des verwendeten iPhones. Den Inhalt des NAND kopierte er als Backup, um den Inhalt immer wieder auf das Gerät spiegeln zu können. Den vierstelligen Passcode versuchte er mittels sechs Versuchen am Stück zu knacken. Für die weiteren vier Eingaben wären eigentlich Wartezeiten von 1, 5, 15 und 60 Minuten notwendig, eben diese sollten umgangen werden. Also wurde das Backup des Speichers wieder auf das iPhone kopiert und es konnten erneut sechs Passcodes eingegeben werden. Der Kopiervorgang der Daten dauert 45 Sekunden, was noch immer deutlich weniger als die Wartezeit von 1 Minute sind. Die 10? = 10.000 Möglichkeiten bei Verwendung eines vierstelligen Passcodes würden mit der durch Apple festgeschriebenen Wartezeit von 80 ms nur 13 Minuten dauern. Durch die Wartezeit von bis zu 60 Minuten würde sich der Zeitraum natürlich deutlich erhöhen. Mit der nun vorgestellten Methode der NAND-Kopie sind bei vier Stellen maximal 20,8 Stunden notwendig.

Die von Sergei Skorobogatov vorgestellte Methode funktioniert bis zum iPhone 6. Ab dem iPhone 6s und auch beim neuen iPhone 7 bindet Apple den Speicher via PCI-Express an und damit muss auch eine andere Methode zum Zugriff auf den Speicher entwickelt werden. In einem Video zeigt er den Angriff vor laufender Kamera. Außerdem hat Sergei Skorobogatov seine Ergebnisse in einem Papier veröffentlicht.

Datenschutzhinweis für Youtube

An dieser Stelle möchten wir Ihnen ein Youtube-Video zeigen. Ihre Daten zu schützen, liegt uns aber am Herzen: Youtube setzt durch das Einbinden und Abspielen Cookies auf ihrem Rechner, mit welchen Sie eventuell getracked werden können. Wenn Sie dies zulassen möchten, klicken Sie einfach auf den Play-Button. Das Video wird anschließend geladen und danach abgespielt.

Ihr Hardwareluxx-Team

Youtube Videos ab jetzt direkt anzeigen

[h3]Passwort möglichst lange und kompliziert wählen[/h3]

Ein solcher Angriff funktioniert natürlich nur bei einem einfachen, vierstelligen Passocde. Sollte ein sechsstelliger Zahlencode verwendet werden, sprechen wir von 106 = 1.000.000 Möglichkeiten, was mit der oben vorgestellten Methode im schlechtesten Fall 87 Tage dauern würde. Kompliziert wird es, sollte ein sechsstelliger alphanumerischer Code verwendet worden sein. Dann sprechen wir von 726 = 139.314.069.504 Möglichkeiten, was 33.000 Jahre in Anspruch nehmen würde. Hier jeweils noch nicht eingerechnet sind die 80 ms Wartezeit zwischen den einzelnen Versuchen, die unabhängig von den 45 Sekunden für die Kopie des Speichers fällig werden.