Werbung

Per Thunderbolt bietet Apple nicht nur einen schnellen Zugriff auf externe Datenspeicher, sondern auch einen Remote-Zugriff per Target-Mode. Diesen macht sich der Sicherheitsexperte Trammell Hudson zu Nutze, um einem MacBook eine manipulierte EFI-Version unterzujubeln. Durch diesen Boot-Prozess wird die kryptographischen Signatur-Überprüfungen, die solche Angriffe eigentlich verhindern soll, umgangen.

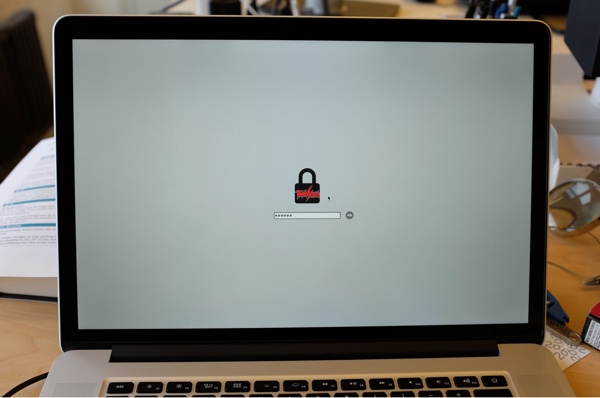

Da das EFI auf deutlich niedrigerer Ebene einsetzt, als das Betriebssystem, hilft auch eine Neuinstallation von OS X nichts und auch der Austausch der Festplatte bzw. SSD ist kein geeignetes Mittel. Die Tunderstrike getaufte Software kann sich bei Bedarf nicht nur derart gut verstecken, dass der Nutzer nichts davon bemerkt und auch ein Austausch des Betriebssystems das Problem nicht löst, sondern überschreibt auch den öffentlichen RSA-Schlüssel im ROM, der normalerweise von Apple stammt. Dieser soll eigentlich verhindern, dass eine derart modifizierte Firmware installiert wird. Der nun veränderte RSA-Schlüssel verhindert auch das Einspielen der originalen Firmware. Nur wer auch den veränderten RSA-Schlüssel kennt, kann die Firmware wechseln - die Sicherheitslücke ist in diesem Fall wohl gar nicht mehr zu schließen.

Die aktuelle Version der Software soll auf die Sicherheitslücke hinweisen und stellt noch kein letztendliches Angriffsszenario dar. Für den Angriff ist ein physikalischer Zugriff auf das Gerät notwendig. Denkbar und möglich sei aber auch, dass die modifizierte Firmware per Thunderbolt-Zusatz-Hardware in das MacBook gelangt. Danach könnte sie sich auch über weitere Thunderbolt-Geräte an weitere Systeme verteilen. Das Prinzip wäre dann ähnlich dem BadUSB-Angriff, der nahezu alle aktuellen USB-Geräte anfällig macht.

Gegenüber Heise Online bestätigte Trammell Hudson, dass ein Patchen des Boot-ROMs möglich ist. Dies will er auch im Rahmen seines Vortrags auf dem 31C3 demonstrieren. Damit ließe sich dann zumindest die bei Thunderstrike verwendete Sicherheitslücke schließen. Eine andere Möglichkeit ist derzeit nicht bekannt, denn Apple ist die Sicherheitslücke seit mindestens zwei Jahren bekannt. Eine Schutzmöglichkeit wäre das Ausschalten des Target-Modes, bei dem ein Booten über Thunderbolt überhaupt erst ermöglicht wird.