Werbung

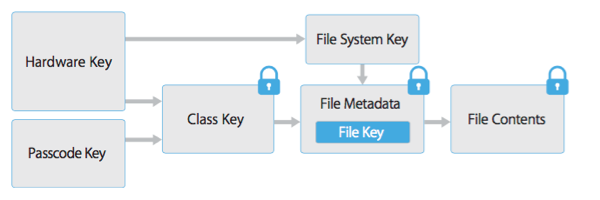

Mit der Entwicklung der eigenen SoCs konnte Apple auch eine eigene Sicherheitsinfrastruktur auf den Weg bringen. Die Secure Enclave ist dabei ein besonders wichtiger Bestandteil, denn hier werden sicherheitsrelevante Daten abgelegt bzw. über diese verschlüsselt. Durch fest eingebrannte Keys und echte Zufallsgeneratoren stellt Apple über die Secure Enclave sicher, dass wichtige Daten auf dem iPhone und iPad auch sicher sind und kein Zugriff von Außen darauf möglich ist.

Alle iPhones und iPads mit einem Apple A7 oder später verfügen über die Secure Enclave, eine bestimmte Sicherheitsebene in der Architektur von Hard- und Software, die es erschweren soll an die Daten auf einem iPhone zu gelangen und die überhaupt erst einen ausreichenden Schutz ermöglicht. Auf späteren iPhones stellt die Secure Enclave z.B. sicher, dass nur autorisierte Software auf dem iPhone ausgeführt werden kann. Apple speichert darauf auch wichtige Daten wie die von Kreditkarten oder aber den Fingerabdruck für Touch ID. Auf die Sicherheitsaspekte im Zusammenspiel mit der Secure Enclave geht Apple in einem Support-Dokument genauer ein.

Apple hat bisher recht wenige Informationen zur Secure Enclave veröffentlicht, da jede Information potenziell auch ein Angriffsvektor sein könnte. Es ist daher auch nicht verwunderlich, dass sich Sicherheitsforscher daran gemacht haben, die Secure Enclave von allen Seiten aus abzuklopfen und eventuelle Sicherheitslücken offenzulegen. Auf der Blackhat in den USA haben drei Forscher nun potenzielle Schwachstellen erläutert und geben sogar eine Anleitung, wie diese auszunutzen sind. Die dazugehörige Präsentation ist als PDF verfügbar.

Bei der Secure Enclave handelt es sich um eine Kombination aus Hard- und Software. Die Hardware besteht dabei offenbar aus einem eigenen Rechenkern. Dieser basiert auf dem ARM v7A Kingfisher Kern und arbeitet mit 300 - 400 MHz. Auf den A-SoCs von Apple befinden sich noch einige weitere solcher Kerne, die sich beispielsweise um die I/O-Ports oder die Anbindung des Speichers kümmern. Der Kingfisher-Kern der Secure Enclave kommuniziert über eine Secure Mailbox mit dem restlichen System, besitzt dedizierten Speicher, kann aber auch auf den Systemspeicher zugreifen, auf den der komplette A-SoC grundsätzlich Zugriff hat.

Da uns nur die Präsentation vorliegt und wir auch keine Experten für Sicherheitsarchitekturen unter uns haben, bleibt uns nur ein Blick auf das Fazit der Präsentation. Demnach bieten sowohl die Software der Secure Enclave wie auch die Hardware (der Secure Enclave Processor oder SEP) einige Angriffs-Vektoren. Es gibt wohl gleich mehrere potenzielle Wege: Über physikalischen Speicherzugriff auf Prozessor selbst, über ein Überlaufen des Speichers durch bestimmte Maßnahmen oder aber durch die Tatsache, dass es trotz eng gesteckter Privilegien unterschiedlicher Prozesse die Möglichkeit gibt, dass diese Daten einsehen können, auf die sie eigentlich keinen Zugriff haben sollten.

Laut den Machern der Studie ist die Secure Enclave aber noch immer die sicherste Möglichkeit in diesem Bereich und technisch "um Lichtjahre der Konkurrenz voraus". Punkte wie "Hardware Filter, Inline Encrypted RAM" und ein "generally small attack surface" seien positiv zu beurteilen. Auf der negativen Seite aber stünden Punkte wie "shared PMGR and PLL are open attack to attacks" oder "inclusion of the fuse source pin should be re-evaluated".

Wir warten noch eine konkrete Auswertung der Erkenntnisse durch Personen ab, die sich etwas besser mit dem Thema auskennen, um das Gefahrenpotenzial besser einschätzen zu können.