Werbung

Eines der Schlüsselelemente bei der Erschaffung eines Prozessors ist, dass beim Sicherheitsentwurf die Angriffsfläche so weit wie möglich minimiert und das Produkt möglichst zu 100 % sicher wird. Dass dies in der Praxis oft nicht der Fall ist, haben in der jüngsten Vergangenheit beispielsweise Intel-CPUs in Bezug auf Zombieload und Co. gezeigt.

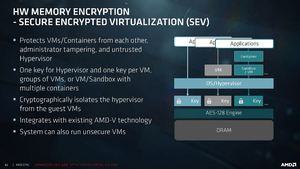

Vor etwa einem Monat entdeckte ein Forscher des Google-Cloud-Sicherheitsteams eine Sicherheitslücke auf AMDs-Epyc-Prozessoren. Die Art und Weise wie Epyc-CPUs Secure Encrypted Virtualisierung (SEV) bereitstellen, bietet aktuell potenziellen Angreifern die Möglichkeit, einen geheimen Schlüssel abzufangen, der Zugriff auf isolierte virtuelle Maschinen bietet.

Vereinfacht gesagt, basiert die SEV-Funktion auf der Kryptografie mit elliptischen Kurven für die sichere Schlüsselgenerierung, die beim Start einer virtuellen Maschine ausgeführt wird. Die VM initiiert den Algorithmus für elliptische Kurven, indem sie Punkte entlang ihrer NIST-Kurve (National Institute of Standards and Technology) bereitstellt und die Daten basierend auf dem privaten Schlüssel der Maschine weiterleitet. Wenn die Punkte, die dem Algorithmus beim Start der VM zur Verfügung gestellt werden, nicht dem Standard entsprechen und zu klein sind, werden Teile des Algorithmus auf Null reduziert.

Auf diese Weise bleibt ein Pfad zurück, über den ein Angreifer bei wiederholten VM-Starts genügend Punkte und Daten sammeln kann, um den privaten Schlüssel des Systems wieder zusammenzusetzen.

Diese spezielle Sicherheitsanfälligkeit wurde nun seitens AMD behoben, erfordert jedoch ein Firmware-Update. Das Update nennt sich CVE-2019-9836. AMD empfiehlt dringend das Update so schnell wie möglich zu installieren. In der Aktualisierung wurde der verantwortlichen Code identifiziert und den Algorithmus so angepasst, dass nur Standard-NIST-Kurvenpunkte akzeptiert werden. Jeder Benutzer, der nicht standardmäßige Punkte abgibt, wird mit einem Fehler konfrontiert.

Laut AMD habe Sicherheit weiterhin höchste Priorität und man arbeite weiter daran, mögliche weitere Risiken für die Kundschaft zu identifizieren und auszumerzen. OEM-Partner wurden bereits vorab mit Firmware-Updates beliefert.