Werbung

Und weiter geht es in der Reihe immer neuer Sicherheitslücken, die vor allem Intel betreffen. Diese hört auf den Namen Load Value Injection oder kurz LVI. Es handelt sich dabei um eine sogenannte Transient-Execution Attack welche architektonische Lücken moderner Prozessoren ausnutzt um Daten in Programme einzuschleusen, die dann wieder sicherheitsrelevante Daten auslesen können.

Entdeckt wurde die Lücke von Wissenschaftlern der Universität Graz, University of Michigan und KU Leuven. Einige der beteiligten Wissenschaftler und Forscher waren schon an Meltdown, Spectre, Foreshadow, ZombieLoad, RIDL und Fallout beteiligt.

Die Methodik von LVI ist eine Art von Reverse Engineering von Spectre-ähnlichen Lücken, die allerdings einen aktiven Bestandteil besitzen (eine Injection), um die Daten extrahieren zu können. Laut den Forschern werden umfangreiche Softwareänderungen notwendig, um ein weiteres Ausnutzen solcher Lücken zu verhindern. Einfache Microcode-Updates reichen nicht aus. Die Softwareupdates werden dafür sorgen, dass die Prozessor-Pipelines deutlich serieller arbeiten müssen, um Spekulationen zu und damit Angriffsflächen zu minimieren.

Intel stuft die als CVE-2020-0551 festgelegte Sicherheitslücke mit einem mittleren Risiko ein. Man hat eine Liste der betroffenen Prozessoren veröffentlicht. Grundsätzlich sind alle Prozessoren betroffen, die Intel SGX (Software Guard Extensions) unterstützen. Grundsätzlich kann man hier alle Prozessoren auf Basis der Skylake-Architektur nennen. Die Ice-Lake-Prozessoren und damit die Sunny-Cove-Architektur scheinen von der Lücke nicht betroffen zu sein. Bei dem Atom-Prozessoren sind auch solche auf Basis der Silvermont- und Airmont-Architektur für LVI anfällig.

Grundsätzlich sind alle Prozessoren, die für Meltdown anfällig sind, auch Attacken mittels LVI. Bisher gibt es aber keine Erkenntnisse dazu, wie sich die Situation für AMD- und ARM-Prozessoren darstellt.

Intel hat bereits ein Update des SGX-SDKs veröffentlicht. Intel hat dazu auch ein technisches Whitepaper veröffentlicht. Für Software wird ein Compiler-Patch verfügbar sein, der per lfence Barrieren für die erwähnten Spekulationen aufbaut und diese verhindern. Damit wird auch das Einfallstor für LVI geschlossen.

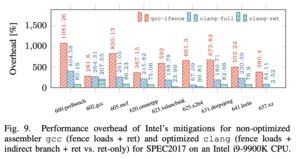

Das Schließen der Lücken wird einen Einfluss auf die Leistung der Prozessoren haben. Die Entdecker von LVI haben dazu einige Messungen gemacht:

Je nach Anwendung ist der Einfluss mal größer und mal kleiner. Genauere Messungen mit anderen Prozessoren und im relevanten Server-Umfeld stehen noch aus. LVI ist keine theoretische Attacke, denn es gibt auch schon ein Proof of Concept. Für Intel sind die Sicherheitslücken ein nicht enden wollendes Thema.

Weitere Informationen sind auf https://lviattack.eu zu finden.