Werbung

Mit der Control-Flow Enforcement Technology oder kurz CET hat Intel heute eine neue Technologie vorgestellt, welche die Sicherheit zukünftiger Systeme mit Intel-Prozessor erhöhen soll. CET wurde gemeinsam mit Microsoft entwickelt und soll daher vor allem im Hinblick auf die gemeinsame Nutzung mit dem Windows-Betriebssystem optimiert worden sein. Aber auch für Linux und andere Betriebssysteme funktioniert der grundsätzliche Mechanismus. Die im Sommer erwarteten Tiger-Lake-Prozessoren mit Willow-Cove-Architektur werden die ersten sein, die auf CET setzen werden.

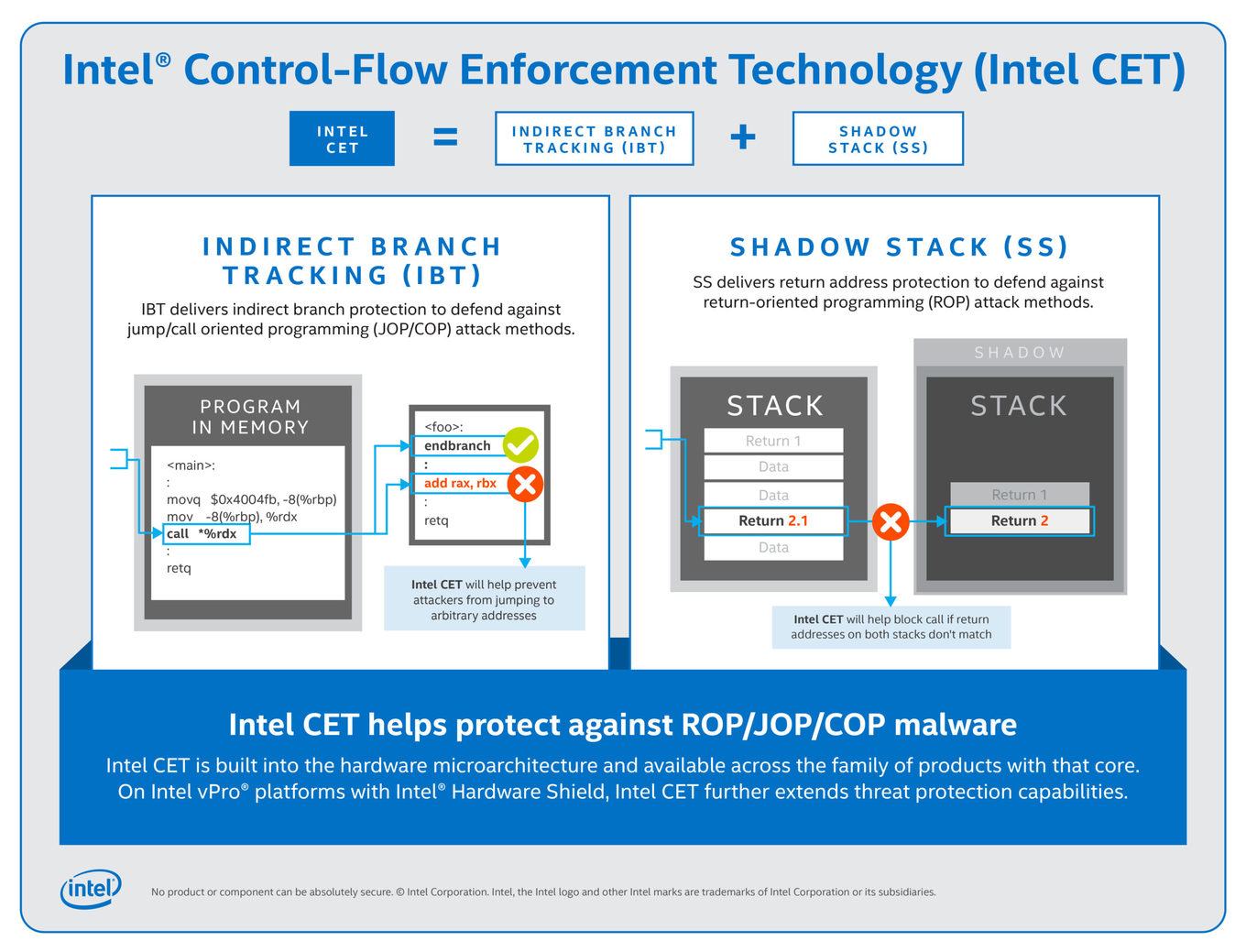

CET richtet sich vor allem an Angriffe, die auf sogenannten Jump/Call Programming (JOP/COP) Attacken basieren. Das Indirect Branch Tracking (IBT), einer von zwei Bestandteilen des CET, überwacht dazu die Speicherzugriffe und verhindert das Springen auf Bereiche des Speichers, auf die das Programm eigentlich keinen Zugriff haben sollte.

Gegen Attacken auf Basis des Return-Oriented Programming (ROP) soll ein Shadow Stack (SS) verhindern, der die Rückgabewerte überwacht. Der Shadow Stack kann von Angreifern nicht verändert werden und speichert keine Daten. Aus diesem Grund behält der Shadow Stack auch dann die korrekte Rücksprungadresse, wenn ein Angreifer eine entsprechende Adresse im Stack verfälscht haben sollte. Der Prozessor kann dies erkennen und die Ausführung stoppen – die Malware wurde erkannt.

In der Umsetzung für Windows 10 heißt das CET Hardware-enforced Stack Protection und kann ab sofort in der Windows 10 Insider Preview (Build 19546) verwendet werden. Für Linux wird noch an entsprechenden Patches bzw. Compiler-Anpassungen gearbeitet.

Neben den Betriebssystemen muss natürlich auch die Software von den entsprechenden Schnittstellen Gebrauch machen. Bereits 2016 veröffentlichte Intel die ersten CET-Spezifikationen, doch wie in diesem Bereich üblich dauert es einige Zeit, bis es zur konkreten Umsetzung kommt, zumal Intel hier einen der größten Angriffsvektoren für Softwareattacken entfernen will und dies entsprechend aufwändig und komplex ist.

Das es sich um einen fundamentalen Wechsel in der Sicherheitsarchitektur handelt wird alleine schon durch den Umstand deutlich, dass Intel diesen an eine neue CPU-Architektur koppelt. Wie bereits erwähnt ist CET zu den kommenden Tiger-Lake-Prozessoren kompatibel und diese basieren eben auf einer völlig neuen Micro-Architektur. Im Sommer werden wir im Rahmen des Starts der mobilen Core-Modelle sicherlich mehr dazu erfahren.

Die Control-Flow Enforcement Technology ist für Intel ein weiterer Versuch, die eigenen Prozessoren abzusichern. Dies spielt im Endkundenbereich ebenso eine Rolle, wie bei den Servern. Erst in der vergangenen Woche wurde eine Methode bekannt, wie eine Seitenkanalattacke auch über mehrere Kerne hinweg funktionieren kann. Dies ist sicherlich nur das Sahnehäubchen auf alle Spectre- und Meltdown-Lücken der vergangenen Monate.

Die ersten Sicherheitsforscher arbeiten aber bereits an Methoden, um auch die CET umgehen zu können.