Werbung

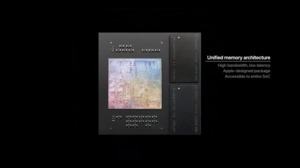

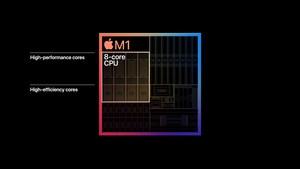

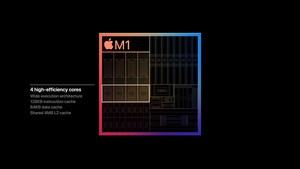

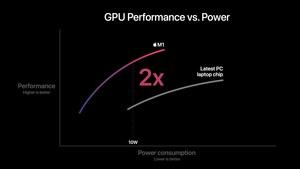

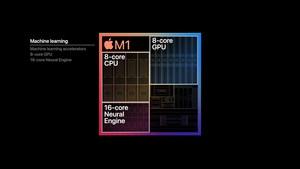

Apples M1 ist in aller Munde. In der ersten Generation befeuert der Apple-eigene Chip das MacBook Air, die Einsteigerversion des MacBook Pro und den Mac Mini. Vier besonders schnelle, vier energieeffiziente und bis zu acht GPU-Kerne machen fast allen Konkurrenten Beine – auch wenn ein Vergleich aufgrund der unterschiedlichen Software-Plattformen nicht immer ganz einfach ist.

Heute nun präsentiert Apple die Neuerungen im Bereich der Sicherheit, die sich durch den Einsatz des M1 ergeben. Eine möglichst sichere Plattform war von Anfang an Apples Ziel in der Entwicklung der Hard- und Software. Nur wenn alle Bereiche ausreichend abgesichert sind, ergibt sich eine hohe Sicherheit der gesamten Plattform.

Zunehmend tragen Smartphones immer persönlichere Daten. Über die Authentifizierung per biometrische Merkmale (Touch ID und Face ID) ergeben sich weitere Sicherheitsimplikationen, denn niemand will solch persönliche Merkmale ohne eine gewisse Absicherung wissen. Auf den Geräten befinden sich ebenfalls zahlreiche persönliche Daten. Mit den eigenen A-Series-SoCs setzt Apple die Secure Enclave um. Dabei handelt es sich um einen speziell abgesicherten Bereich des SoCs, auf den nur bestimmte Anwendungen Zugriff haben und auch dies nicht direkt, sondern über abgesicherte Transportwege.

Die Sicherheitsebenen wurden über die nächsten Jahre immer weiter ausgebaut. So kamen eine Memory Protection Engine, ein Secure Enclave Boot ROM, ein Secure Enclave Boot Monitor, ein True Random Number Generator, Root Cryptographic Keys, eine Secure Enclave AES Engine und ein Public Key Accelerator hinzu. Alles zusammen bildet einen Trusted Chain vom ersten Boot, über den Login, bis hin zum API-Angebot sensibler Daten.

Auf den Macs war dies im vollen Umfang jedoch noch nicht möglich. Durch den Einsatz der Intel-Prozessoren konnte Apple die Hardware nicht in der Form anpassen, wie man dies bei den A-Series-SoCs getan hat. Über den T2-Zusatzchip wurden zumindest der Secure Boot, sie Secure Enclave für Touch ID und Apple Pay und die Dateisystemverschlüsselung umgesetzt.

Der M1 bot nun aber die Möglichkeit, das Sicherheitssystem weiter auszubauen. Das, was bisher den iOS- und iPadOS-Geräten vorbehalten blieb, ist nun Bestandteil des Mac-Sicherheitssystems. Zu den Sicherheitsfunktionen gehören die Data Protection, Systemintegrität und die Absicherung der Passwörter. Dies bedeutet aber auch, dass es immer schwieriger wird, Software auf solchen Systemen auszuführen, die nicht signiert ist. So sieht es Apple zumindest als Standardeinstellung vor. Ein vollständiges Linux lässt sich bis heute nicht auf den M1-Macs installieren. ARM64-kompatible Versionen gibt es grundsätzlich, allerdings stellt Apple keinerlei Ressourcen zur Verfügung, so dass alles Reverse Engineered werden muss.

Über das Startsicherheitsdienstprogramm können drei Stufen der Sicherheit eingestellt werden. Für "Volle Sicherheit" können nur aktuelle oder signierte Betriebssysteme ausgeführt werden. Dies bezieht sich mit den M1-Macs ausschließlich auf macOS Big Sur. In der "Mittleren Sicherheit" kann nur signierte Software ausgeführt werden. "Ohne Sicherheit" bestehen keinerlei Einschränkungen, dann sind jedoch alle Sicherheitsfunktionen abgeschaltet.

BlastDoor soll iMessages sicher machen

Die Einfallstore für Schadsoftware werden durch die Einschränkungen auf signierte Programme und Betriebssysteme immer kleiner. Sicherheitslücken, wie die Attacken auf Thunderbolt, kann Apple ebenfalls weitestgehend minimieren, da man die Input-Output Memory Management Units (IOMMU) separiert und den Direct Memory Access (DMA) sandboxed – es wird der Thunderbolt-Hardware also nicht so einfach möglich gemacht, auf fremde Speicherbereiche zuzugreifen.

Der Nachrichtendienst iMessage war in den vergangenen Monaten immer wieder ein Einfallstor für mögliche Attacken. Bestimmter Code (präparierten Fotos oder Zeichenfolgen) konnte das System zum Neustart bewegen oder im schlimmsten Fall komplett unbrauchbar machen. BlastDoor sorgt nun dafür, dass Nachrichten erst innerhalb einer abgesicherten und isolierten Umgebung entpackt und prozessiert werden. Auch hier findet also eine erweitertes Sandboxing statt.

Erste Malware für M1

Dennoch tauchten gestern die ersten Berichte über Malware auf, die nativ auf dem M1 ausgeführt wurde. Die Malware stammt aus der Pirrit-Familie an Schadsoftware, die bereits seit einiger Zeit gegen macOS gerichtet existiert. Eingebettet ist Pirrit in die Adware GoSearch22. Dabei handelt es sich um ein Safari-Plugin, welches Suchanfragen umleitet und dem Nutzer Popups präsentiert, über die dann Geld verdient werden soll. Da ein Sample im Malware-Verzeichnis VirusTotal vorhanden ist, kann der Schädling aufgrund der vorhandenen Signatur aufgespürt werden.

Das GoSearch22-Plugin kann auf Macs inzwischen nicht mehr installiert werden, da Apple das Zertifikat der dazugehörigen Developer-ID zurückgezogen hat. Der gleiche Code kann sich jedoch auch in weiteren Programmen mit anderen Developer-IDs befinden und deren Zertifikate sind weiterhin aktiv. Ohnehin hilft der Schutz über die Zertifikate nur, wenn auch das dazugehörige (und oben genannte) Sicherheitslevel noch aktiv ist, welches verhindert, dass nicht signierte Software nicht doch ausgeführt werden kann.

Die Ausführung in nativer Form, sprich als ARM64-Binary, ist dahingehend eine Besonderheit, da der Schadcode schlichtweg auf Basis der x86-ARM-Translation-Layer Rosetta 2 hätte ausgeführt werden können. Offenbar legen die Entwickler solcher Software aber zunehmend Wert darauf, dass ihre Software auch nativ auf den M1-Macs läuft. Apples automatisierter Malware-Überprüfung hat hier zunächst nicht gegriffen und dann hat man das Zertifikat doch zurückgezogen. Eigentlich aber sollte Schadcode in den Binaries schon im Rahmen der Zertifizierung auffallen – spätestens bei der Ausführung.

M1 sorgt für mehr Sicherheit

Der M1 sorgt also für mehr Sicherheit, das ist keine Frage. Apple kann Sicherheitsfunktionen, die in den iPhones bereits vorhanden sind, nun auf gleicher Sicherheitsebene für die Macs anbieten. Daran gibt es zunächst einmal nicht auszusetzen. Allerdings darf aus dem Mac kein zugenageltes System werden, welches dann Außerhalb der Mac App Store oder signierter Software keinerlei Spielraum mehr lässt.

Den kompletten Guide zur Sicherheit der Apple-Plattformen findet ihr bei Apple als PDF.