Werbung

Bis vor einigen Monaten tauchten beinahe wöchentlich neue Seitenkanal-Attacken gegen Intels Prozessoren auf. Meltdown und Spectre waren in 2019 die großen Themen in diesem Bereich, aber aufgrund der grundlegenden Funktionsweise moderner CPU-Architekturen sind solche Side-Channel-Attacken auf immer unterschiedliche Wegen wohl noch länger ein Thema für Intel.

Drei Wissenschaftler von der Universität von Illinois (Riccardo Paccagnella, Licheng Luo und Christopher W. Fletcher) haben nun einen weiteren Angriffsvektor gefunden. Als Lord of the Ring(s) wird sich der Angriff über den von Intel bei vielen Prozessoren verwendete Ring Interconnect einen Namen machen. Ihre Erkenntnisse haben sie hier veröffentlicht.

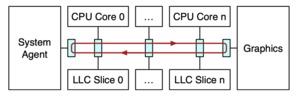

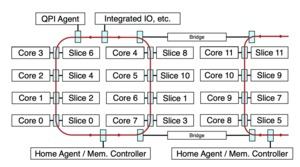

Um eine Attacke über den Ring Interconnect fahren zu können, musste allerdings zunächst einmal das Protokoll der von Intel gewählten Implementation reverse engineered werden. Da es keine öffentlich zugängliche Dokumentation gibt, musste die Funktionsweise des Ring Interconnects als über andere Wege ergründet werden. In Intels aktuellen Prozessoren wir ein Ring Interconnect verwendet, um Daten zwischen den Kernen, dem Last Lever Cache (L3-Cache), dem System Agent und der integrierten Grafikeinheit auszutauschen. Offenbar besteht Intels Ring Interconnect aus vier unabhängig voneinander funktionierenden und separaten Ringen. Über diese werden die Daten sowie Anfragen (und Bestätigungen) zu Zugriffen übertragen.

Wie bei allen Seitenkanal-Attacken geht es nun darum über ein korrekt gewähltes Timing Daten abzufangen, die eigentlich für einen anderen Thread gedacht sind. Über fehlerhafte oder falsch adressierte Anfragen können solche Events künstlich getriggert werden und ermöglichen letztendlich das Auslesen von Daten, auf die der Angreifer eigentlich keinen Zugriff haben sollte.

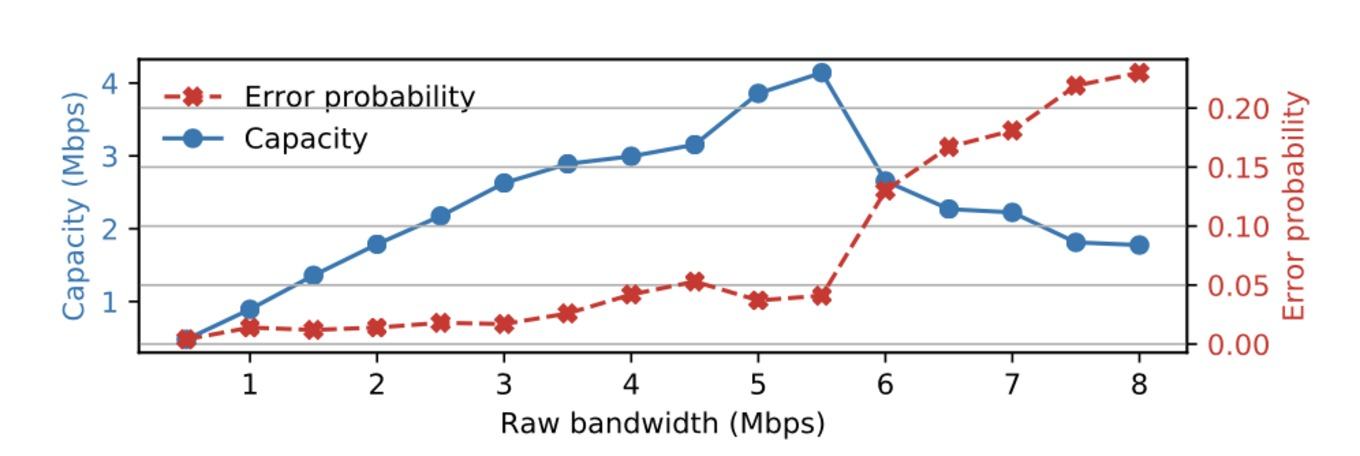

Selbst ein kontinuierliches Abschnorcheln von Daten ist mit einer Datenrate von bis zu 4 Mbps möglich. Während andere Seitenkanal-Attacken manches Mal nur ein bitweises Auslesen von fremden Daten zulassen, sind es hier ein Vielfaches. Selbst Daten aus Kryptosystemen wie RSA und Edwards-curve Digital Signature Algorithm (EdDSA) lassen sich über diesen Weg auslesen.

Ausführen konnten die Wissenschaftler die Attacken auf einem Core i7-9700 (Coffee Lake) und Core i7-6700K (Skylake). Auch Serverprozessoren auf Basis der Broadwell-Architektur scheinen betroffen zu sein. Noch offen ist die Frage, ob ein solcher Angriff auch auf Prozessoren mit einem Mesh-Interconnect übertragbar sind. AMDs EPYC-Prozessoren mit Infinity Fabric könnten ebenfalls betroffen sein, bisher können die Forscher hier aber noch keine Ergebnisse präsentieren. Man untersucht dies aber.

Die Wissenschaftler haben Intel über ihre Erkenntnisse informiert. Lau der Wissenschaftler gäbe es Mittel und Wege solche Attacken zukünftig zu verhindern. Die Maßnahmen bestünden aus Soft- und Hardwareumsetzungen bestimmter Mechanismen, die LLC-Zugriffe besser absichern. Intel hat sich zu diesem Thema bisher noch nicht geäußert.