Werbung

Heute ist der letzte Tag des Pwn2Own-Wettbewerbs, bei dem es darum geht, in Webanwendungen – zumeist Browsern – einzubrechen und Schadcode auf dem Computersystem auszuführen. Vor allem sollen dabei bisher unbekannte Sicherheitslücken aufgedeckt werden - auch als “zero-day-attack” bekannt. Für die Gewinner gibt es neben dem Gerät, in das sie erfolgreich eingebrochen sind, einen Geldpreis und natürlich die Anerkennung der Sicherheitsbranche.

In diesem Jahr hatte es am ersten Tag Googles Chrome-Browser erwischt. Dem russischen Hacker Sergey Glaznov war es gelungen, aus der Sandbox des Browser auszubrechen und auf dem darunter liegenden System beliebigen Code auszuführen. Da die Lücke vorher nicht bekannt war, qualifizierte er sich für ein Preisgeld von 60.000 US Dollar, das Google auf der Parallelveranstaltung Pwnium ausgeschrieben hatte.

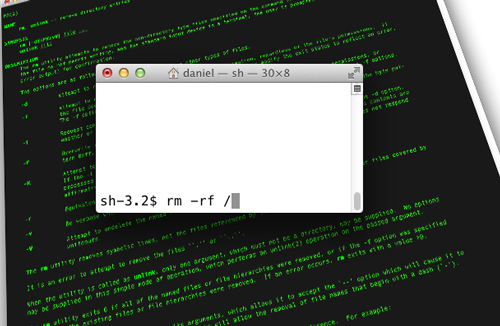

Die Sandbox ist, vereinfacht dargestellt, dafür da, den Code einer Webseiten nur innerhalb des Browsers auszuführen. Damit soll verhindert werden, dass Codefragmente in einen Speicherbereich vordringen können, in dem sie in direktem Kontakt mit dem Betriebssystem kommen und Schaden anrichten können.

Gestern wurde dann der Internet Explorer 9 Opfer eines Hackerangriffs. Mit dem System, das aus einem vollständig gepatchtem Internet Explorer 9 und Windows 7 mit Service Pack 1 auf einem ASUS-Laptop bestand, hatte das französische Team von Vupen Security leichtes Spiel. Durch eine Kombination kleiner Lücken, gelang es ihnen ebenfalls aus der Sandbox auszubrechen und das Rechnerprogramm von Windows auszuführen.

Chaouki Bekrar, CEO von Vupen Security, erklärte in einem Interview mit Ars Technica: “Wir wollen zeigen, dass es keine 100 prozentige Sicherheit gibt. Selbst ein vollständig gepatchtes System kann kompromittiert werden.” Und weiter: “Unglücklicherweise ist es einfacher, aus der Sandbox des Internet Explorer als der von Chrome auszubrechen. Die Sandbox des Internet Explorers ist weniger restriktiv und erzeugt mehr Fehler im Speichermanagement als Chrome es tut.”

Allerdings machte Bekrar die Einschränkung, dass die Aussagen nur für den aktuellen Internet Explorer 9 gelten, denn die Beta-Version des Nachfolgers auf einem System mit Windows 8 würde nach Bekrar viele Probleme abstellen und auf einer Augenhöhe mit Chrome stehen. Bekrar prognostizierte dann: “Der neue geschützte Modus [d.h. die Sandbox bei IE] ist sehr viel sicherer und restriktiver. Der IE 10 auf Windows 8 wird eine große Herausforderung für uns darstellen.”

Der ebenfalls anwesende Mike Reavey, Senior Director von Microsofts Security Response Center, fand seine Strategie, Sicherheitskonzepte schon in den frühen Stadien der Entwicklung einer neuen Browserversion zu implementieren, dann auch bestätigt. Er sagte dazu: “Es ist schön, von einem externen Sicherheitsdienstleister gesagt zu bekommen, dass es in der kommenden Version sehr viel schwieriger sein wird. Das ist genau das, was wir von externen Entwicklern hören wollen.”

Schlussendlich ist die Pwn2Own wieder einmal ein Erfolg für Sicherheitsexperten auf beiden Seiten und zeigt, dass die Entwicklung eines sicheren Browsers ein stetiger Prozess ist, bei dem mal der eine, mal der andere Hersteller die Nase vorn hat. Am Ende ist es anscheinend der Benutzer, der das größte Sicherheitsrisiko darstellt.