Werbung

Google hat ein Dokument veröffentlich, in dem man einen groben Überblick zu den Maßnahmen zur Datensicherheit in den eigenen Rechenzentren gibt. Das Infrastructure Security Design Overview beinhaltet Informationen zur Sicherheit im operativen Geschäft eines Rechenzentrums, der Sicherheit innerhalb der Kommunikation, der Datensicherheit, Authentifizierung von Innen und Außen (durch Mitarbeiter und Nutzer der Clouddienste) sowie der Hardware-Infrastruktur.

Wer möchte kannst selbst einen Blick in das Dokument werfen. Einige Punkte wollen wir gesondert ansprechen. Üblich für solche Rechenzentren ist, dass diese derart abgesichert sind, dass nur so wenige Mitarbeiter wie nötig Zugang zu den sensiblen Systemen haben. Überwachungskameras, Laser-basierte Annäherungssysteme, hohe Mauern und andere Sicherheitsmaßnahmen sind in diesem Bereich obligatorisch. Google versucht die Rechenzentren weitestgehend selbst zu betreiben. Nur selten mietet man sich in Drittanbieter-Rechenzentren ein. Sollte dies der Fall sein, müssen die Sicherheitsmaßnahmen von Google selbst kontrolliert werden – so die eigenen Vorgaben.

Um Hardware-Manipulationen zu vermeiden, verwendet Google in den Servern nur eigene Hardware, die man bei Auftragsfertigern bauen lässt. Damit soll verhindert werden, dass manipulierte Hardware ein Rechenzentrum kompromittiert.

"A Google data center consists of thousands of server machines connected to a local network. Both the server boards and the networking equipment are custom-designed by Google. We vet component vendors we work with and choose components with care, while working with vendors to audit and validate the security properties provided by the components. We also design custom chips, including a hardware security chip that is currently being deployed on both servers and peripherals. These chips allow us to securely identify and authenticate legitimate Google devices at the hardware level."

Auch auf dem Software-Level setzt Google auf eine möglichst hohe Sicherheit durch Secure Boot Stacks und verschlüsselte Signaturen, die auch hier Manipulationen verhindern sollen.

"Google server machines use a variety of technologies to ensure that they are booting the correct software stack. We use cryptographic signatures over low-level components like the BIOS, bootloader, kernel, and base operating system image. These signatures can be validated during each boot or update. The components are all Google-controlled, built, and hardened. With each new generation of hardware we strive to continually improve security: for example, depending on the generation of server design, we root the trust of the boot chain in either a lockable firmware chip, a microcontroller running Google-written security code, or the above mentioned Google-designed security chip."

Um die Hard- und Software aneinander zu binden, was eine zusätzliche Sicherheit bieten soll, verwendet Google spezifische Identitäten für alle Komponenten. Diese sind aneinander gebunden und demzufolge funktionieren Hard- und Software nur gemeinsam. Durch die bereits erwähnte Validierung der Hardware sowie die Signaturen in der Software soll über die Maßnahme eine weitere Sicherheitsstufe eingezogen werden.

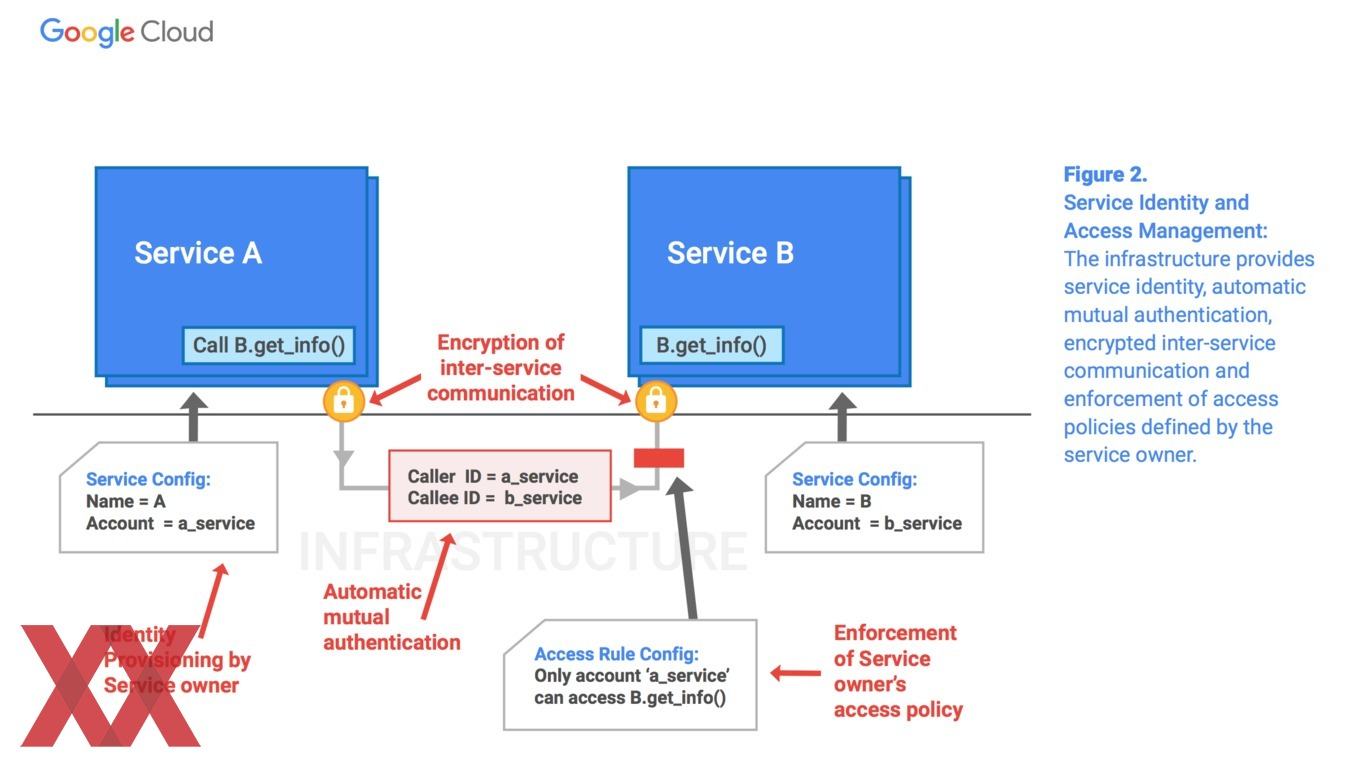

Sämtliche Kommunikation innerhalb des Rechenzentrums erfolgt natürlich verschlüsselt. Gleiches gilt auch für den Datenaustausch zwischen den verschiedenen Rechenzentren sowie die Kommunikation mit dem Endnutzer. Wohl die größte Gefahr droht inzwischen nicht mehr durch Fehler in der Hard- und Software sondern vielmehr durch die Mitarbeiter in einem Rechenzentrum – ob nun gewollt oder ungewollt sei einmal dahingestellt. Dazu werden natürlich auch die Mitarbeiter bzw. deren Verhalten überwacht. Zugriffsrechte werden nur in soweit vergeben, wie sie auch notwendig sind. Auf Nutzerinformationen kann nur zugegriffen werden, wenn dies unter kontrollierten Bedingungen geschieht.

Zum Abschluss betont Google noch einmal, dass die Sicherheit und Privatsphäre für Google an erster Stelle steht. Alle Maßnahmen in den Rechenzentren zielen darauf ab, dies sicherzustellen.