Nachdem ich trotz längerer Suche nur wenig brauchbare Infos zum Thema gefunden hab, welche Software man für die Verschlüsselung bei einer SSD verwenden sollte, habe ich mich heute mal drangesetzt und einige Benchmarks laufen lassen.

Verglichen habe ich Truecrypt, Bitlocker und DriveCryptor, auf auf einer praktisch neuen Intel x25-m Prostville G2 160GB.

Restliches System:

- Intel Core i7 920 @Standardtakt 2,66GHz mit Turboboost.

- 6GB DDR3 RAM

- Windows 7 x64 frisch installiert, ohne besondere Einstellungen.

Es waren zu jeder Zeit mindestens 20% der Platte unpartitioniert und ein Großteil unbeschrieben, wodurch ich versuchte habe einen Einbruch durch die üblichen "Verschleißerscheinungen" minimal zu halten.

Zwischen den einzelnen Tests wurde neugestartet und die Reihenfolge war grob zufällig gewählt.

Um die Auswirkungen des Read-Ahead-Buffering von Truecrypt, das in Version 6.2 eingeführt wurde zu testen, habe ich nicht nur die neueste Version (6.3a) getestet, sondern auch die letzte ohne (6.1a).

Aufgefallen war mir der massive Einbruch bei den Async 4K Tests von Truecrypt, während die sequenziellen Tests praktisch den geringsten Einbruch aufwiesen.

In der Tat ist dieser Einbruch bei 4K in Version 6.1a geringer.

Je nach Benchmark, könnte man sogar meinen, dass 6.3a schlechtere Performance abgibt als 6.1a.

Allein verantwortlich für die eher schlechte 4K Performance scheint das Read-Ahead-Buffering aber nicht zu sein.

AS SSD Benchmark

Besonders auffällig ist hier der äußerst geringe Einbruch von Truecrypt bei den sequenziellen Tests, der aber von einem recht großen Einbruch bei den beiden 4K Tests, insbesondere beim Asynchronen, begleitet wird.

Version 6.3a scheint hier gegenüber 6.1a nur verloren zu haben.

Bitlocker liefert hier quasi das Gegenteil, den schlechtesten squenziellen aber die besten 4K Resultate, und DiskCryptor liegt hier ziemlich in der Mitte.

ATTO Disk Benchmark

DiskCryptor hat hier eindeutih die Nase vorn, Bitlocker liegt aber nicht weit dahinter.

Truecrypt zeigt hier in Version 6.3 knapp bessere Werte als 6.1, insgesamt aber die mit Abstand schlechtesten.

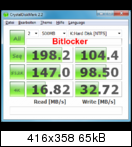

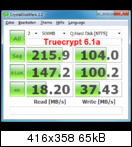

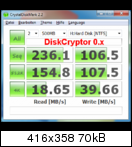

CrystalDiskMark

Hier sieht man einen Unterschied zwischen den beiden Truecrypt Versionen recht deutlich: 6.3a liefert höhere sequenzielle Werte, verliert aber eindeutig dafür bei Random.

Insgesamt liefert Truecrypt 6.1a hier den besten Durchschnitt, gefolgt von Bitlocker und Truecrypt v6.3a. DriveCryptor belegt hier klar den letzten Platz.

Nach den synthetischen Tests, habe ich noch ein paar - angeblich - praxisorientiertere Benchmarks laufen lassen.

Während die Aussagekräfigkeit beim Passmark Disk Bench wahrscheinlich gering ist, da ich das Szenario eher zufällig gewählt habe, sind die Ergebnisse vom PCMark Vantage teilweise sogar fraglich.

Passmark Performance

Discryptor und Truecrypt 6.1a unterscheiden sich kaum und liefern hier besten Werte, während Truecrypt 6.3a hier ebenfalls schlechter als 6.1 abschneidet. Bitlocker ist klar der schlechteste Kandidat.

PCMark Vantage

Truecrypt 6.3a hat hier seltsamerweise Probleme bereitet, PCMark ist mehrmals gecrashed, und als es dann durchlief, hat das Ergebnis vom ersten Test gefehlt. Sonst liegt 6.3a aber meißtens vor 6.1a.

Wie der unglaubliche Gewinn beim Test "HDD 7" von ~3800% selbst gegenüber dem unverschlüsselten Test zu erklären ist kann ich nicht sagen, das es nicht realistisch sein dürfte ist wohl klar.

Allgemein gehen die Werte alle recht weit auseinander, und was die Tests in der Praxis bedeuten ist mir auch unklar.

DriveCryptor liefer meiner Meinung nach aber das beste Ergebnis ab, Bitlocker liegt am häufigsten hinten.

Allgemeines

Trim:

Alle Tools untertützen den Trim Befehl an sich.

Wie ich das überprüft habe steht ein paar posts weiter unten.

Bitlocker, unterstützt Trim laut Microsoft mehr oder weniger offiziel.

Bei Truecrypt lässt sich die Intel SSD Toolbox allerdings nur mit den als System verschlüsselten Partitionen verwenden, da später gemountete Partitionen nicht als das original Laufwerk erkannt wird.

Ob Windows selbst den Befehl sendet habe ich nicht überprüft, sollte aber dann wenn das Laufwerk korrekt erkannt wird, sicher gesendet werden.

Sicherheit:

Bei meinen Recherchen ist mir aufgefallen, dass Bitlocker den Key u.a. während der Verschlüsselung der Platte, unverschlüsselt auf der Platte speichert. Mit Wear Leveling, so wie es hier beschrieben wird, ist das das eine kritische Vorgehensweise, die in meinen Augen solange einen theoretischen Angriff erlaubt, bis die verschlüsselte Platte wieder komplett vollgeschrieben wurde.

Die Tatsache, dass Bitlocker nichtmal ein normales Passwort unterstützt und ohne TPM überhaupt keine Benutzereingabe beim Booten erlaubt (sondern nur eine Datei auf einem USB Stick), macht es für mich aber sowieso schon uninteressant und ich habe es nur rein Interessehalber zum Vergleich in die Tests mit einbezogen.

And the Winner is...

Einen klaren Sieger gibt es nicht, und da es keine reellen Praxistests waren, ist die große Frage welchen Benchmark man als am Wichtigsten betrachtet,

und ob man Sequenzielle oder Random Leistung bevorzugt. Da mir letzteres Sinnvoller erscheint, werde ich mich wahrscheinlich für DiskCryptor entscheiden.

Was meint ihr?

So, ich hoffe der Post hier ist für den einen oder anderen hilfreich oder zumindest interessant.

Persönlich würde es mich sehr interessieren, welche Benchmarks ihr als am Aussagekräftigsten für die Praxis haltet, welches Programm ihr benutzt und auch was es für Erfahrungen und Entwicklungen mit dem Trim Support gibt.

Verglichen habe ich Truecrypt, Bitlocker und DriveCryptor, auf auf einer praktisch neuen Intel x25-m Prostville G2 160GB.

Restliches System:

- Intel Core i7 920 @Standardtakt 2,66GHz mit Turboboost.

- 6GB DDR3 RAM

- Windows 7 x64 frisch installiert, ohne besondere Einstellungen.

Es waren zu jeder Zeit mindestens 20% der Platte unpartitioniert und ein Großteil unbeschrieben, wodurch ich versuchte habe einen Einbruch durch die üblichen "Verschleißerscheinungen" minimal zu halten.

Zwischen den einzelnen Tests wurde neugestartet und die Reihenfolge war grob zufällig gewählt.

Um die Auswirkungen des Read-Ahead-Buffering von Truecrypt, das in Version 6.2 eingeführt wurde zu testen, habe ich nicht nur die neueste Version (6.3a) getestet, sondern auch die letzte ohne (6.1a).

Aufgefallen war mir der massive Einbruch bei den Async 4K Tests von Truecrypt, während die sequenziellen Tests praktisch den geringsten Einbruch aufwiesen.

In der Tat ist dieser Einbruch bei 4K in Version 6.1a geringer.

Je nach Benchmark, könnte man sogar meinen, dass 6.3a schlechtere Performance abgibt als 6.1a.

Allein verantwortlich für die eher schlechte 4K Performance scheint das Read-Ahead-Buffering aber nicht zu sein.

AS SSD Benchmark

Besonders auffällig ist hier der äußerst geringe Einbruch von Truecrypt bei den sequenziellen Tests, der aber von einem recht großen Einbruch bei den beiden 4K Tests, insbesondere beim Asynchronen, begleitet wird.

Version 6.3a scheint hier gegenüber 6.1a nur verloren zu haben.

Bitlocker liefert hier quasi das Gegenteil, den schlechtesten squenziellen aber die besten 4K Resultate, und DiskCryptor liegt hier ziemlich in der Mitte.

ATTO Disk Benchmark

DiskCryptor hat hier eindeutih die Nase vorn, Bitlocker liegt aber nicht weit dahinter.

Truecrypt zeigt hier in Version 6.3 knapp bessere Werte als 6.1, insgesamt aber die mit Abstand schlechtesten.

CrystalDiskMark

Hier sieht man einen Unterschied zwischen den beiden Truecrypt Versionen recht deutlich: 6.3a liefert höhere sequenzielle Werte, verliert aber eindeutig dafür bei Random.

Insgesamt liefert Truecrypt 6.1a hier den besten Durchschnitt, gefolgt von Bitlocker und Truecrypt v6.3a. DriveCryptor belegt hier klar den letzten Platz.

Nach den synthetischen Tests, habe ich noch ein paar - angeblich - praxisorientiertere Benchmarks laufen lassen.

Während die Aussagekräfigkeit beim Passmark Disk Bench wahrscheinlich gering ist, da ich das Szenario eher zufällig gewählt habe, sind die Ergebnisse vom PCMark Vantage teilweise sogar fraglich.

Passmark Performance

Discryptor und Truecrypt 6.1a unterscheiden sich kaum und liefern hier besten Werte, während Truecrypt 6.3a hier ebenfalls schlechter als 6.1 abschneidet. Bitlocker ist klar der schlechteste Kandidat.

PCMark Vantage

Truecrypt 6.3a hat hier seltsamerweise Probleme bereitet, PCMark ist mehrmals gecrashed, und als es dann durchlief, hat das Ergebnis vom ersten Test gefehlt. Sonst liegt 6.3a aber meißtens vor 6.1a.

Wie der unglaubliche Gewinn beim Test "HDD 7" von ~3800% selbst gegenüber dem unverschlüsselten Test zu erklären ist kann ich nicht sagen, das es nicht realistisch sein dürfte ist wohl klar.

Allgemein gehen die Werte alle recht weit auseinander, und was die Tests in der Praxis bedeuten ist mir auch unklar.

DriveCryptor liefer meiner Meinung nach aber das beste Ergebnis ab, Bitlocker liegt am häufigsten hinten.

Allgemeines

Trim:

Alle Tools untertützen den Trim Befehl an sich.

Wie ich das überprüft habe steht ein paar posts weiter unten.

Bitlocker, unterstützt Trim laut Microsoft mehr oder weniger offiziel.

Bei Truecrypt lässt sich die Intel SSD Toolbox allerdings nur mit den als System verschlüsselten Partitionen verwenden, da später gemountete Partitionen nicht als das original Laufwerk erkannt wird.

Ob Windows selbst den Befehl sendet habe ich nicht überprüft, sollte aber dann wenn das Laufwerk korrekt erkannt wird, sicher gesendet werden.

Sicherheit:

Bei meinen Recherchen ist mir aufgefallen, dass Bitlocker den Key u.a. während der Verschlüsselung der Platte, unverschlüsselt auf der Platte speichert. Mit Wear Leveling, so wie es hier beschrieben wird, ist das das eine kritische Vorgehensweise, die in meinen Augen solange einen theoretischen Angriff erlaubt, bis die verschlüsselte Platte wieder komplett vollgeschrieben wurde.

Die Tatsache, dass Bitlocker nichtmal ein normales Passwort unterstützt und ohne TPM überhaupt keine Benutzereingabe beim Booten erlaubt (sondern nur eine Datei auf einem USB Stick), macht es für mich aber sowieso schon uninteressant und ich habe es nur rein Interessehalber zum Vergleich in die Tests mit einbezogen.

And the Winner is...

Einen klaren Sieger gibt es nicht, und da es keine reellen Praxistests waren, ist die große Frage welchen Benchmark man als am Wichtigsten betrachtet,

und ob man Sequenzielle oder Random Leistung bevorzugt. Da mir letzteres Sinnvoller erscheint, werde ich mich wahrscheinlich für DiskCryptor entscheiden.

Was meint ihr?

So, ich hoffe der Post hier ist für den einen oder anderen hilfreich oder zumindest interessant.

Persönlich würde es mich sehr interessieren, welche Benchmarks ihr als am Aussagekräftigsten für die Praxis haltet, welches Programm ihr benutzt und auch was es für Erfahrungen und Entwicklungen mit dem Trim Support gibt.

Zuletzt bearbeitet:

.

.

.

. . Sobald ich einen unsigned Driver installiere Bluescreen. Nur der Wiederherstellungspunkt rettet mich vor der neuinstallation

. Sobald ich einen unsigned Driver installiere Bluescreen. Nur der Wiederherstellungspunkt rettet mich vor der neuinstallation