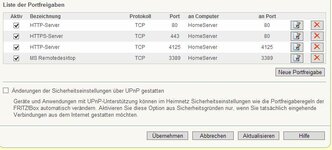

Nur mal so als Info nebenbei, den TCP Port 3389 einem PortForwarding von Router direkt zu Server zu unterziehen halte ich für äußerst fragwürdig!

Mit diesem PortForwarding stellt ihr euren Server OHNE jegliche Zugriffskontrolle direkt public ins INet!!! Und das nicht nur mit irgend nem IIS Dienst oder ner Freigabe, sondern mit dem RDP Protokol und somit potentiellem Vollzugriff für jeden Angreifer!!

Klar, oftmals verwendet man privat eine dynamische IP und für nen potentiellen Angreifer ist es somit schwerer. Dennoch macht dieses Feature genau nur dann Sinn, wenn ihr nen DNS Namen nutzt, der auf die eurige IP aufgelöst wird. Somit ist noch mehr Vorsicht geboten. Ist der Name einmal im Netz bekannt, dann kann da potentiell jeder mögliche Angreifer direkt versuchen, sich via RDP vollständigen Zugriff auf den Server zu beschaffen!

Der Sinn hinter dem ganzen Zeug da ist eigentlich, das das ganze via HTTPS getunnelt wird. Oder alternativ, das man eine VPN Einwahl nutzt... Ob das wirklich sinnig ist, das über eine Software von Microsoft zu machen, sei mal völlig dahingestellt und unwesentlich. Fakt ist, ohne anständige Maßnahmen zur Zugriffskontrolle steht der Server im Netz, ohne wenn und aber... Und jeder kann sich daran versuchen. -> bis es mal jemand schafft

Unterm Strich -> TCP 3389 hat dort im PortForwarding NIX!! zu suchen.

PS: auch die 4125 TCP hat dort wohl nix (mehr) zu suchen, wenn ich das richtig in Erinnerung habe, ist das der "Proxy" für den Remote Workplace Web Access alter/älterer SBS Server Versionen. Was sich dann wohl nur auf den SBS 2003 beziehen kann -> da der SBS 2008 schon nur noch via HTTPS tunnelt!

HTTP und somit TCP Port 80 benötigt man ebenso nicht für das Vorhaben...

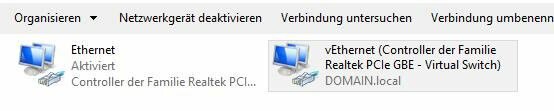

Was das Thema fehlender INet Zugriff angeht, das wird wohl zu 95% an DNS Problemen liegen.

Entweder man nutzt den DNS des Routers -> was sich weniger empfiehlt bei nem 2012 (R2) Essentials, der ein AD inkl. Userverwaltung mitbringt und damit direkt eine saubere DNS Namensauflösung vorraussetzt oder man nutzt den DNS Server des Servers. Hier ist die 127.0.0.1 nicht falsch (entgegen der obigen Anmerkung), sondern eher sogar richtig. -> nur sollte man dem DNS Server vom Server auch mitteilen, wohin er seine nicht selbst bekannten Domains forwarden soll. Oder wenigstens, das er die Root Server anfragen soll. Alle Clients sollten Netzintern den Server als DNS nutzen. Sinnvollerweise sollte dann der DHCP gleich den DNS Eintrag mit übergeben. Optimalerweise nutzt man auch gliech den DHCP des Servers -> der kommt out of the box mit dem Essentials mit. DHCP des Routers ist entsprechend zu deaktivieren!