HWL News Bot

News

Thread Starter

- Mitglied seit

- 06.03.2017

- Beiträge

- 113.960

... weiterlesen

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: this_feature_currently_requires_accessing_site_using_safari

schade, dass nicht schon der tpm bug mit gefixed wurde, soll ja afaik erst mit 1.2.0.7 gefixed werden. immerhin haben sie es ja nun eingesehen dass es den bug gibt.Hintergründe zu dem Security-Patch

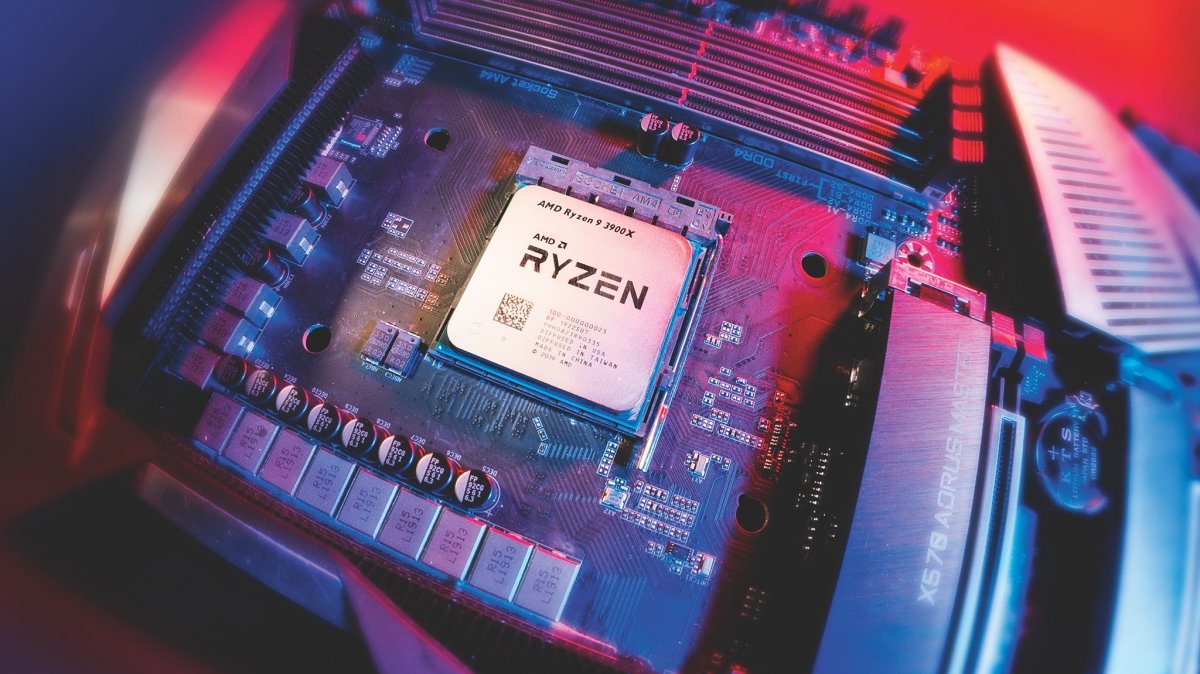

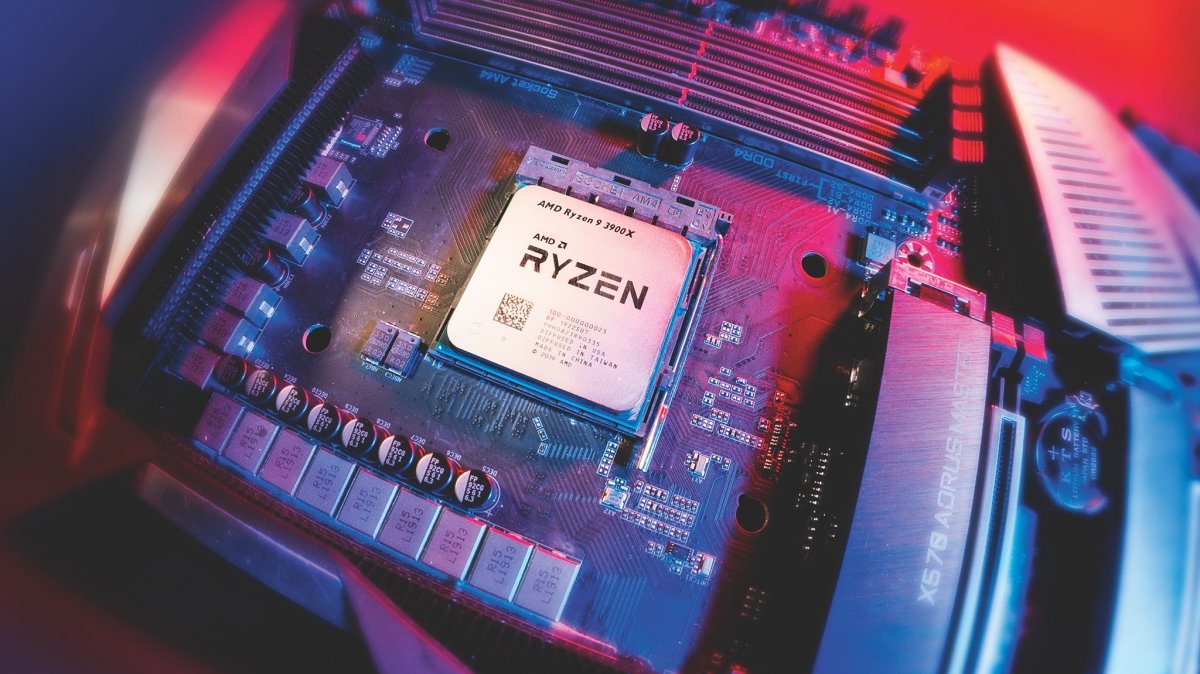

CPU-Sicherheitslücke Spectre V2: Neuer Dreh betrifft AMDs Ryzen und Epyc

Viele AMD-Prozessoren mit Zen-Architektur zeigen ein ungewolltes Verhalten bei verzweigten Instruktionen, was zu auslesbaren Bytes führt.www.heise.de

Falsch, du haust hier verschiedene Sachen durcheinander. CPUs basierend auf Zen3 sind nicht hiervon betroffen, da die Branch Prediction Unit (BPU) bei Zen3 überarbeitet wurde.Die Spectre V2 Sicherheitslücke betrifft bei AMD ja nicht die Ryzen 5000 CPUs (ZEN3), da die Sprungvorhersage eine andere ist!

Und wie verblendet muss man sein, um das eigentliche Thema, nämlich ein BIOS Update von MSI, das Support für den Ryzen 7 5800X3D bringt, auf ne Sicherheitslücke von AMD CPUs zu lenken? Aber wenn ich etwas mache, ist es schlimm!Wie verbittert muss man sein, um das eigentliche Thema, nämlich ein BIOS Update von MSI das Support für den Ryzen 7 5800X3D bringt auf ne Sicherheitslücke von Intel/ARM CPUs zu lenken?

Habe ich was anderes behauptet!? Genauer lesen bitte!Falsch, du haust hier verschiedene Sachen durcheinander. CPUs basierend auf Zen3 sind nicht hiervon betroffen, .............. .

Weil in dem BIOS die Sicherheit verbessert wurde und die Person mehr Kontext zu dem Sachverhalt liefern wollte. Du hingegen reagierst wie nen Butthurt AMD Fan, der reflexartig auf andere Hersteller verweisen muss.Und wie verblendet muss man sein, um das eigentliche Thema, nämlich ein BIOS Update von MSI, das Support für den Ryzen 7 5800X3D bringt, auf ne Sicherheitslücke von AMD CPUs zu lenken? Aber wenn ich etwas mache, ist es schlimm!

Zudem ist das Update mit folgenden Änderungen beschrieben:

- Security Patch for Raven Ridge / Picasso APU

- Support Vermeer-X CPU (Ryzen 7 5800X3D)

- Performance Improvements

Ja, hast du.Habe ich was anderes behauptet!? Genauer lesen bitte!

Falsch, das habe ich nie behauptet!Ja, hast du.

Du hast behauptet, dass Zen3 aufgrund der überarbeiteten Sprungvorhersage nicht von Spectre V2 (BTI) betroffen sei, was nun einmal falsch ist. Zen3 ist immer noch anfällig für Spectre V2 und benötigt daher die Mitigation per Software, sprich Retpoline. Steht alles in dem verlinktem Whitepaper zu Spectre BHB.

Ja und das ist falsch!"Die Spectre V2 Sicherheitslücke betrifft bei AMD ja nicht die Ryzen 5000 CPUs (ZEN3), da die Sprungvorhersage eine andere ist!"

Danke für die Klarstellung!Ja und das ist falsch!

AMD Zen3 ist, aufgrund der veränderten Sprungvorhersage, gegenüber den anderen Zen Iterationen nicht von Straight-Line Speculation (SLS) betroffen. Bei der Spectre V2 Sicherheitslücke, aka Spectre BHB, sind keine Unterschiede zwischen den verschiedenen Zen CPUs ersichtlich, da diese alle aufgrund von Retpoline abgesichert sind.

PS: Der Autor bei Heise spricht fälschlicherweise von einer Spectre V2 Variante bei SLS. Der hat aber auch eine falsche CVE verlinkt, in der es zufällig um Spectre V2 geht, wodurch wohl sein Irrtum resultiert.

Habe das Board ebenfalls, es nervt nurnoch.Ich verstehe das schon wieder nicht, das MSI B550 Gaming Carbon WiFi ist das deutlich teurere und höherwertigere Board und es steht bei Updates immer hinten an - warum? Gibt es ggf. schon Infos wann die anderen Boards nachziehen sollen? ASUS hats ja schon vor Wochen vorgemacht...

Alle OC Funktionen sind noch wie in den älteren oder vorherigen Bios Versionen vorhanden. Also den Ryzen 7 5800X3D reinsetzen und abwarten was passiert beim OC.bin ja mal gespannt ob die OC Funktionen noch da sind

Danke mehr wollte ich nicht sehen. Die anderen streiten sich über ein Thema welches hier nicht reinghört. Ich installiere auch immer die neuesten Bios Updates für mein MB. Ich konnte wieder alles OC'en wie vorher auch.Alle OC Funktionen sind noch wie in den älteren oder vorherigen Bios Versionen vorhanden. Also den Ryzen 7 5800X3D reinsetzen und abwarten was passiert beim OC.

Ryzen 7 5800X3D ohne OC: Robert Hallock bestätigt

Wie die Gerüchte bereits orakelten: Der Ryzen 7 5800X3D hat keine OC-Optionen.www.pcgameshardware.de