Hey Leute,

ich bin aktuell habe ich mein Heimnetzwerk wie folgt aufgebaut:

Als Router / Modem / DECT Basis nutze ich eine Fritz!Box 7490. Ich habe von diesem Router eine Netzwerkverbindung zum Keller, wo mein Netzwerkschrank mit 2 Switchen hängt. In diesem Netzwerkschrank habe ich auch meinen Heimserver (Proxmox läuft als Basis mit aktuell 7 LXCs). Zusätzlich stehen im Netzwerkschrank noch 2 NAS Festplattensysteme (1x Synologie und 1x WD). Vom Netzwerkschrank werden im Haus 2 Repeater (APs Fritz 1200) eingesetzt um das Netzwerk von der Reichweite zu verbessern. Darüberhinaus sammeln sich so langsam nach und nach immer mehr Smarthome und IOT Geräte im Haushalt (4 Sonos (egal ob direkt oder IKEA), 1 Gateway Homematic, 1 ConBee 2 Stick für Zigbee, diverse Sensoren auf Basis eines ESP8266 und ähnlichem, 10 Shellys, 2 Raspberry Pis mit Touchdisplay als Bedienteile für das Smarthome (Beide mittels LAN Kabel eingebunden) und noch was mehr, was mir gerade nicht einfällt.

Darüber hinaus habe ich im Haushalt rund 35 LAN Ports verteilt (alles in Duplex Dosen, außer der Repeater auf dem Dachboden im Haus). Von diesen LAN Ports habe ich 20 im Einsatz. Habe damals beim Ausbau lieber ein paar mehr Dosen gesetzt, als zu wenig.

Das WLAN ist wie folgt aufgebaut:

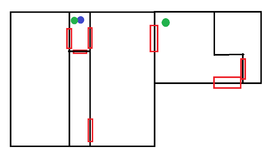

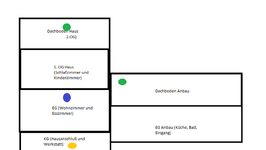

Der besseren Verständlichkeit habe ich 2 Skizzen angefügt. Einmal vom Grundriss (die Räume in den unterschiedlichen Etagen im Haus sind Identisch) und einmal einen Querschnitt durchs Haus. Die Grünen Kreise bilden die Repater, der Blaue Kreis ist die FritzBox und der Gelb / Orange Kreis im Keller ist der "Netzwerkknotenpunkt" wo 2 Switche, der Server, die 2 NAS Systeme und soweiter sich befindet. Die Switche sind schon ein paar Tage älter. Habe sie damals gebraucht gekauft, machen etwas Geräusche vom Lüfter her, was aber im Keller nicht sondliche stört. Diese sind beide managebar.

Was noch auf meiner ToDo Liste für die Zukunft steht sind 2-4 Kameras im Außenbereich und ggf. noch das ein oder andere IOT System (Gartenbewässerung und der gleichen).

Nun zu meiner Frage bzw. Überlegung, ob dass so schon vernünftig ist, oder ob man sich ggf. an den ein oder anderen Stellen gedanken machen sollte, was die Zukunft angeht? Bedingt der nicht so ausgeprägten Einstellmöglichkeiten habe ich zur Zeit SmartHome, IOT und Sonstige Geräte in einem Netzwerk versammelt. Das soll bekanntlich nicht unbedingt immer die klügste Idee sein. Daher bin ich am Überlegen ob man das so lässt oder doch mal etwas optimieren kann. Das Hauptproblem, weshalb ich alles in einem Netzwerk zusammen gefasst habe ist, dass ich nicht gleich 2 Repater pro Position hin hängen wollte, um 2 Unterschiedliche WLANs aufzubauen. Zusätzlich befindet sich dann ja auch alles noch in einem Netzwerk. Das andere Problem am ganzen ist, dass ich manche Geräte in 2 Netzwerken halten muss, wenn ich meine Netzwerkstruturk umbauen würde. Da wäre zum einen die Synology NAS mit den Sonos Lautsprechern, da diese zum Teil noch aus MP3 Songs aus der NAS auf dem Sonos als Playlisten ausgeben. Das andere Problem wäre der ioBroker und die anderen Smarthomegateways, welche an und wann nochmal nachkonfiguriert werden müssen. Für den ioBroker in meinem Heimserver könnte ich die 2te LAN Buchse in Betrieb nehmen. Also um auch auf 2 verschiedene Netzwerke zurückgreifen zu können.

Darüber hinaus, hätte man ggf. die Möglichkeit die Portfreigaben in der Fritz!Box für die Server, welche aus dem Internet erreichbar sein müssen (Genauer gesagt ist es eigentlich nur der Revers Proxy, dieser Leitet die Verbindungen zu meiner Cloud (Nextcloud) und meinem Webserver weiter) auf ein getrenntes Netzwerk (bzw. VLAN) zu beschränken.

Ich hoffe man kann mir bei dem ganzen noch folgen und es ist nicht zu verwirrend.

Das was mich im Moment ein wenig umtreibt oder zumindest an meinem bislang verwendeten und geplanten Ansatz etwas überlegen lässt sind die Möglichkeiten, was mitterlweile geht und auch relativ gut umsetzbar ist.

Zum dem Zeitpunkt, als ich mein Netzwerk geplant und aufgebaut habe, war eigentlich die FritzBox an vielen stellen, dass relative NonPlusUltra im Heimnetzwerk. Zu Beginn war aber auch noch nicht abzusehen, dass ein Heimserver mein Netzwerk in dem Ausmaß vorhanden sein wird. Mag sein, dass ich an manchen Stellen in der Vergangenheit etwas zu eng geplant habe. Zusätzlich ist die aktuelle FritzBox mittlerweile auch ein paar Jahre älter, also den Dienst verrichtet sie noch wie gewollt, aber nunja Geräte haben bekanntlich auch eine Lebensdauer, welche irgendwann auch zuende ist.

Was ich in letzter Zeit immer wieder mit bekomme sind die Unify Geräte, welche von einigen Leuten so hoch gelobt werden, vor allem da man alles Zentral Managen kann, wenn man alles von denen nimmt. Ich kann so nicht abschätzen ob das ganzen auch einen entsprechenden Mehrwert bietet oder ob das ganze an manchen stellen eher gerade nur sehr Hochgelobt wird.

Vielleicht kann mir von den Leuten, welche den Umstieg gewagt haben sagen, ob es das Wert war. Bei manchen in Youtube habe ich z.B. gesehen, dass man als Basis nicht zwangläufig eine Dreammaschine (die nicht günstig ist) nutzen muss, sondern alternativ auch z.B. ein UniFi USG Security Gateway in Verbindung mit einem RasperryPi (bei mir würde sich vermutlich eher ein LXC Container in meinem Server lohnen aber das ist ja eher "kosmetik") nutzen kann um schon einmal die Verbindung vom Internet ins Netzwerk aufzubauen. Dazu ggf. noch einen Switch, welcher POE kann und je nach größe des Objektes entsprechend viele APs. Das Problem wäre dann natürlich DECT, da sowas nicht direkt scheinbar unterstützt wird.

Ich hoffe, dass das ganze unterm Strich verständlich ist, was ich habe, wo ich drüber nachdenke es zu optimieren und der gleichen.

Michael

ich bin aktuell habe ich mein Heimnetzwerk wie folgt aufgebaut:

Als Router / Modem / DECT Basis nutze ich eine Fritz!Box 7490. Ich habe von diesem Router eine Netzwerkverbindung zum Keller, wo mein Netzwerkschrank mit 2 Switchen hängt. In diesem Netzwerkschrank habe ich auch meinen Heimserver (Proxmox läuft als Basis mit aktuell 7 LXCs). Zusätzlich stehen im Netzwerkschrank noch 2 NAS Festplattensysteme (1x Synologie und 1x WD). Vom Netzwerkschrank werden im Haus 2 Repeater (APs Fritz 1200) eingesetzt um das Netzwerk von der Reichweite zu verbessern. Darüberhinaus sammeln sich so langsam nach und nach immer mehr Smarthome und IOT Geräte im Haushalt (4 Sonos (egal ob direkt oder IKEA), 1 Gateway Homematic, 1 ConBee 2 Stick für Zigbee, diverse Sensoren auf Basis eines ESP8266 und ähnlichem, 10 Shellys, 2 Raspberry Pis mit Touchdisplay als Bedienteile für das Smarthome (Beide mittels LAN Kabel eingebunden) und noch was mehr, was mir gerade nicht einfällt.

Darüber hinaus habe ich im Haushalt rund 35 LAN Ports verteilt (alles in Duplex Dosen, außer der Repeater auf dem Dachboden im Haus). Von diesen LAN Ports habe ich 20 im Einsatz. Habe damals beim Ausbau lieber ein paar mehr Dosen gesetzt, als zu wenig.

Das WLAN ist wie folgt aufgebaut:

- FritzBox im EG im kleinen Flur zwischen Esszimmer und Wohnzimmer (Bedingt des dort vorhanden Telefonanschuß der Telekom)

- Repater 1 befindet sich im 2.OG (Dachboden) im Haus, etwa in der Position der FritzBox

- Repater 2 befindet sich im Dachboden des Anbaus, die Küche und das Bad wurden früher vor unserm Kauf angebaut mit einem Spitzboden. Dort habe ich den zweiten Repeater gesetzt, da ich so kein WLAN in der Garage hatte, was für 2 Shellys entscheident war. Der Anbau ist an Das Esszimmer gesetzt.

Der besseren Verständlichkeit habe ich 2 Skizzen angefügt. Einmal vom Grundriss (die Räume in den unterschiedlichen Etagen im Haus sind Identisch) und einmal einen Querschnitt durchs Haus. Die Grünen Kreise bilden die Repater, der Blaue Kreis ist die FritzBox und der Gelb / Orange Kreis im Keller ist der "Netzwerkknotenpunkt" wo 2 Switche, der Server, die 2 NAS Systeme und soweiter sich befindet. Die Switche sind schon ein paar Tage älter. Habe sie damals gebraucht gekauft, machen etwas Geräusche vom Lüfter her, was aber im Keller nicht sondliche stört. Diese sind beide managebar.

Was noch auf meiner ToDo Liste für die Zukunft steht sind 2-4 Kameras im Außenbereich und ggf. noch das ein oder andere IOT System (Gartenbewässerung und der gleichen).

Nun zu meiner Frage bzw. Überlegung, ob dass so schon vernünftig ist, oder ob man sich ggf. an den ein oder anderen Stellen gedanken machen sollte, was die Zukunft angeht? Bedingt der nicht so ausgeprägten Einstellmöglichkeiten habe ich zur Zeit SmartHome, IOT und Sonstige Geräte in einem Netzwerk versammelt. Das soll bekanntlich nicht unbedingt immer die klügste Idee sein. Daher bin ich am Überlegen ob man das so lässt oder doch mal etwas optimieren kann. Das Hauptproblem, weshalb ich alles in einem Netzwerk zusammen gefasst habe ist, dass ich nicht gleich 2 Repater pro Position hin hängen wollte, um 2 Unterschiedliche WLANs aufzubauen. Zusätzlich befindet sich dann ja auch alles noch in einem Netzwerk. Das andere Problem am ganzen ist, dass ich manche Geräte in 2 Netzwerken halten muss, wenn ich meine Netzwerkstruturk umbauen würde. Da wäre zum einen die Synology NAS mit den Sonos Lautsprechern, da diese zum Teil noch aus MP3 Songs aus der NAS auf dem Sonos als Playlisten ausgeben. Das andere Problem wäre der ioBroker und die anderen Smarthomegateways, welche an und wann nochmal nachkonfiguriert werden müssen. Für den ioBroker in meinem Heimserver könnte ich die 2te LAN Buchse in Betrieb nehmen. Also um auch auf 2 verschiedene Netzwerke zurückgreifen zu können.

Darüber hinaus, hätte man ggf. die Möglichkeit die Portfreigaben in der Fritz!Box für die Server, welche aus dem Internet erreichbar sein müssen (Genauer gesagt ist es eigentlich nur der Revers Proxy, dieser Leitet die Verbindungen zu meiner Cloud (Nextcloud) und meinem Webserver weiter) auf ein getrenntes Netzwerk (bzw. VLAN) zu beschränken.

Ich hoffe man kann mir bei dem ganzen noch folgen und es ist nicht zu verwirrend.

Das was mich im Moment ein wenig umtreibt oder zumindest an meinem bislang verwendeten und geplanten Ansatz etwas überlegen lässt sind die Möglichkeiten, was mitterlweile geht und auch relativ gut umsetzbar ist.

Zum dem Zeitpunkt, als ich mein Netzwerk geplant und aufgebaut habe, war eigentlich die FritzBox an vielen stellen, dass relative NonPlusUltra im Heimnetzwerk. Zu Beginn war aber auch noch nicht abzusehen, dass ein Heimserver mein Netzwerk in dem Ausmaß vorhanden sein wird. Mag sein, dass ich an manchen Stellen in der Vergangenheit etwas zu eng geplant habe. Zusätzlich ist die aktuelle FritzBox mittlerweile auch ein paar Jahre älter, also den Dienst verrichtet sie noch wie gewollt, aber nunja Geräte haben bekanntlich auch eine Lebensdauer, welche irgendwann auch zuende ist.

Was ich in letzter Zeit immer wieder mit bekomme sind die Unify Geräte, welche von einigen Leuten so hoch gelobt werden, vor allem da man alles Zentral Managen kann, wenn man alles von denen nimmt. Ich kann so nicht abschätzen ob das ganzen auch einen entsprechenden Mehrwert bietet oder ob das ganze an manchen stellen eher gerade nur sehr Hochgelobt wird.

Vielleicht kann mir von den Leuten, welche den Umstieg gewagt haben sagen, ob es das Wert war. Bei manchen in Youtube habe ich z.B. gesehen, dass man als Basis nicht zwangläufig eine Dreammaschine (die nicht günstig ist) nutzen muss, sondern alternativ auch z.B. ein UniFi USG Security Gateway in Verbindung mit einem RasperryPi (bei mir würde sich vermutlich eher ein LXC Container in meinem Server lohnen aber das ist ja eher "kosmetik") nutzen kann um schon einmal die Verbindung vom Internet ins Netzwerk aufzubauen. Dazu ggf. noch einen Switch, welcher POE kann und je nach größe des Objektes entsprechend viele APs. Das Problem wäre dann natürlich DECT, da sowas nicht direkt scheinbar unterstützt wird.

Ich hoffe, dass das ganze unterm Strich verständlich ist, was ich habe, wo ich drüber nachdenke es zu optimieren und der gleichen.

Michael