ByteJunkie

Neuling

Hallo,

ich hoffe, dass dieser Beitrag im richtigen Verzeichnis ist.

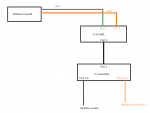

Ich habe bereits ein DMZ eingerichtet. Nun möchte ich das DMZ über meine beiden vLAN Switches (TL-SG1016DE und TL-SG108E) leiten, damit ich nur ein Kabel brauche. Soweit so gut. Um mögliche Verständnisprobleme zu vermeiden, gibt es erstmal ein kleines Bild zur Veranschaulichung:

Erstelle ich nun eine neue VM, die über den Microserver Port 1 läuft, bekommt diese VM eine IP aus dem DMZ-Netz. Das sollte nicht passieren. So habe ich meine Switches Konfiguriert:

TL-SG108E:

TL-SG1016DE:

Habe ich etwas übersehen?

Vielen Dank im Voraus!

PS: Die "Miniaturansichten angehängter Grafiken" ignorieren ^^

ich hoffe, dass dieser Beitrag im richtigen Verzeichnis ist.

Ich habe bereits ein DMZ eingerichtet. Nun möchte ich das DMZ über meine beiden vLAN Switches (TL-SG1016DE und TL-SG108E) leiten, damit ich nur ein Kabel brauche. Soweit so gut. Um mögliche Verständnisprobleme zu vermeiden, gibt es erstmal ein kleines Bild zur Veranschaulichung:

Erstelle ich nun eine neue VM, die über den Microserver Port 1 läuft, bekommt diese VM eine IP aus dem DMZ-Netz. Das sollte nicht passieren. So habe ich meine Switches Konfiguriert:

TL-SG108E:

TL-SG1016DE:

Habe ich etwas übersehen?

Vielen Dank im Voraus!

PS: Die "Miniaturansichten angehängter Grafiken" ignorieren ^^

Anhänge

Zuletzt bearbeitet:

Es funktioniert jetzt so, wie es soll.

Es funktioniert jetzt so, wie es soll.