hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.166

Ja, ist richtig, aber *nicht schön*.Ist das nun so richtig. Ich habe die Einstellung nochmals editiert und hoffe nun alles korrekt eingestellt zu haben.

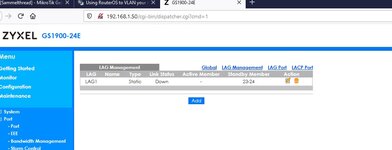

Interfaces gibt es nun 3.

EDIT: Die Pinganfrage war gestartet worden als noch out interface (ohne list) auf pppoe Telekom stand. Neue Anfragen oder Seitenaufrufe sind nicht möglich wenn es auf Wan umgestellt wurde !?

Ich habs dann wieder auf pppoe Telekom gestellt.

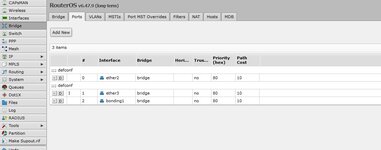

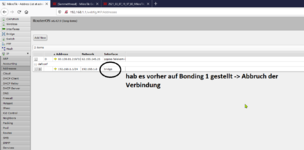

es ist jetzt so konfiguriert wie auf Bild 2

....zur NAT Einstellung:

Out-Interface ist *ein* (1) Interface... das hast Du jetzt auf das "pppoe-Telekom-Fibre" eingestellt. und das scheint das eigentlich richtige Interface zu sein...wieder was gelernt

Out-Interface-List verweist auf eine Tabelle (Liste von Interfaces, mit TabellenNamen, zB WAN), also 1-n mögliche Interfaces für welche die NAT-Regel gelten soll (da hast Du jetzt (2), ether1 und "Vlan-Telekom" drin).

Das ist der einzige Unterschied, wie der Eintrag Out-Interface und Out-Interface-List zu verstehen ist.

Allerdings hast Du jetzt eben nicht das/die gleichen Interface(s) bei Deinen Versuchen verwendet.Ich hätte jetzt auch gedacht, dass das VLAN7-Interface in der Liste "WAN" ausreicht.

Aber wenn es mit dem ppoe-Interface läuft, ist das gut und soweit OK.

Übrigens "NOT all-ethernet" enthält eben das ppoe und das VLAN7 interface, nicht ether1-ether5/SFP ... daher hatte es auch bei einem Deiner Versuche damit funktioniert...aber so ist es ordentlicher, aufgebaut.

Aber nimm bitte in der NAT-Rule noch die Out-Interface-List WAN *zusätzlich* hinzu oder, besser nimm das ppoe-Interface in die Liste "WAN" mit auf und stelle die NAT-Regel wieder um auf nur Out-Interfaces-List = WAN, dann wäre das aufgeräumter und der Port1 mit allen 3 möglichen Interfaces ist in der NAT-Rule enthalten...damit wirkt NAT auch, wenn das ppoe-Interface down ist aber sonst etwas auf dem Port passiert.