Im Win10 Host (kann eine VM sein) konfiguriert man einfach Parsec als Host

Was echt genial wäre... evtl. testest du das mit Proxmox (falls kompatible Treiber erscheinen sollten) noch mal oder mit ESXi

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: this_feature_currently_requires_accessing_site_using_safari

Im Win10 Host (kann eine VM sein) konfiguriert man einfach Parsec als Host

Zum Passthrough: Ich hatte meine GTX1650 mal ohne Probleme durchgereicht und mit Moonlight/Geforce Experience genutzt. Von heute auf morgen hat das jedoch nicht mehr funktioniert, da auf einmal die Maus nur noch verzögert reagiert hatte. Aktuell nutze ich eine Quadro P620 V2, die ich in einem R620 an eine Win 10 VM durchgereicht habe für CUDA.

Probier mal Treiber 465, da gibts kein Error 43 mehr. Nvidia hat die künstliche Beschränkung entfernt.

- könnte man dieses Grundrausachen durch das Verschieben des SSH Ports reduzieren?

Gilt für Kepler und höher.Hab ich direkt mal ausprobiert, so wie es aussieht immer noch error 43 ... scheint wohl so, dass dieser für aktuellere Karten wie die RTX Serie ausgelegt ist?

Ja, ich hatte nach 465 R beta gegooglet und bin dort direkt auf den download Link gegangen.Du hast den 465.89 verwendet?

Reddit - Dive into anything

www.reddit.com

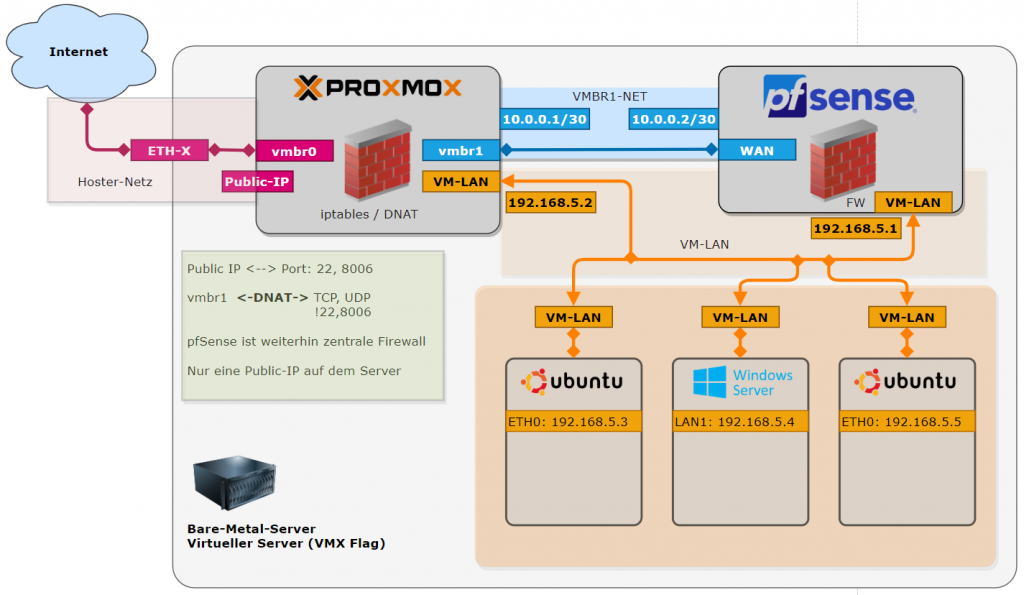

die OpnSense ist quasi der Torwächter zum eigentlichen VM Netz bzw. stellt OpenVPN bereitWas ich mich frage, was soll eine guest sense machen auf einem Root server, soll das eine VPN Schnittstelle zu deinem LAN sein?

Braucht es denn das überhaupt? Wenn du zwei laufende ZFS Dateisysteme hast und machst einen send / retr, dann liegt das Dateisystem doch schon genau so da wie es soll?Ausbau HBA und Platten aus Host A und Einbau in Host B

Ah okay, also kein Backup im klassischen Sinne sondern eher ein "Umzug"?Ich hab die Platten und den HBA nur einmal.

Könntest du hier nochmal näher ausführen, was alles an Hardware notwendig ist? Vielleicht mit einem Beispiellink?Wenn du eine TrueNAS-VM willst, dann entweder SATA-Controller oder separate HBA direkt an die VM mit Passtrough durchreichen.

Wäre auch in Ordnung. Dachte der kann nur die VMs als solche sichern (VZdumps), aber keine vollständigen Dateisysteme per ZFS. Habe ich etwas übersehen?warum nicht den Proxmox-Backupserver verwenden?

Ja, okay, klar. In dem Fall würde ich auch wirklich einen zweiten Node aufsetzen und im darunter liegenden Debian dann scripten. Aber meine Annahme ist doch richtig, dass Proxmox in der GUI kein ZFS send / retr Scheduling anbietet, oder? Auch nicht mit dem Backup-Server?es ist ein Debian, d.h. du kannst auch zfs send nutzen. und die VMs und LXCs zusätzlich anwnederfreundlich sichern.

Danke, die beiden Links kenne ich schon. Läuft also auf scripts hinaus. Wenn Proxmox ZFS Pool genauso inkrementell aus der GUI heraus backupen könnte wie die VMs wäre das wirklich die eierlegende Wollmilchsau ... möchte halt ungern "unter" Proxmox irgendwelche pip-installs von GitHub machen ... das geht irgendwie gegen mein Prinzip ... dann doch lieber ein eigenes Skript mit pve-zsync.In der GUI aktuell nicht, aber schau mal hier rein: https://pve.proxmox.com/wiki/PVE-zsync oder hier: https://github.com/psy0rz/zfs_autobackup

Ich denke das werde ich mal tun ... erstmal muss ich es mal mit dem CLI zum Laufen bringen, damit ich weiß, was ich überhaupt benötigen würde ...Du kannst das gerne im Proxmox-Forum anführen, dass du diese Funktion gerne in der GUI hättest. Vielleicht wird es dann ja mal implementiert?

Im Prinzip ist genau das auch meine Frage ... wie bekomme ich am Geschicktesten die Vorteile von Proxmox (VM u. deren Backups), ZFS und eine vernünftige GUI für NAS-Anwendungen inkl. SMB-Shares unter einen Hut?Unsicher bin ich mir jetzt mit der Openmediavault VM wäre es besser ein ZFS Pool aufzubauen, und die SMB Freigaben direkt in Proxmox zu machen ?

Dann könnte ich ja ein inkrementelles Backup machen und muss nicht immer die vollen 4 TB der VM Schreiben oder ?

Ja stimmt, hab jetzt erst im Nachgang die vorhereigen Post mal genauer gelesen.Im Prinzip ist genau das auch meine Frage ... wie bekomme ich am Geschicktesten die Vorteile von Proxmox (VM u. deren Backups), ZFS und eine vernünftige GUI für NAS-Anwendungen inkl. SMB-Shares unter einen Hut?

Mal als Bericht - ich habe das genau so durchgeführt, und es klappt genau so. Alelrdings ist ein Import nicht nötig gewesen. Das liegt natürlich daran das ich zuerst das Backup und dann den export gemacht habe. Würde das in Zukunft auch wieder so machen, falls die VM nicht mehr hochkommt kann ich den Pool dann wenigstens in einer neuen importieren - so der GEdanke. right?Moin, ich hab folgendes Szenario:

Proxmox Host A mit HBA (IT Mode) durchgereicht an eine TrueNAS VM, daran ein ZPool im RaidZ2.

Proxmox Host B mit Backup der TrueNAS VM.

Ziel: Migration des HBA und des daran hängenden ZPools ohne Verlust der Daten (Backup vorhanden), und daran auch gleich mal den Hardwareausfall "üben" und dokumentieren.

Mein Plan:

Backup von TrueNAS VM von Host A

Export des ZPools auf der TrueNAS VM zpool export poolname

Shutdown der TrueNAS VM von Host A

Shutdown von Host A

Ausbau HBA und Platten aus Host A und Einbau in Host B

IOMMU aktivieren, passthrough überprüfen und Adresse herausfinden

Import des Backups der TrueNAS VM

Anpassen der "Hardware" der TrueNAS VM: Entfernen des bisherigen Adapters und hinzufügen des "neuen" Adapters mit der richtigen Adresse

Hochfahren der TrueNAS VM auf Host B

Import des ZPools auf der TrueNAS VM zpool import poolname

Und das sollte es gewesen sein, oder?