paulianer

HWLuxx SC2-Cup2 Silber#1

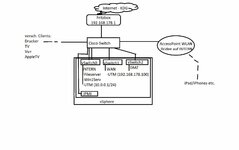

Das einzige was bei mir noch nicht funktioniert sind die VLANs.

Ich hab am Switch (HP ProCurve 1810-24G v2) ein paar Ports zu einem VLAN hinzugefügt, und im UTM das interface auf Ethernet-VLAN gestellt und entsprechend getagged.

Hmm, ich habe einen ähnlichen Aufbau im Einsatz: HP-Server, ESXi 5.5, 1810er Switch.

Das funktioniert auch tadellos, ich habe allerdings das Tagging der Netze auf dem ESXi vorgenommen, nicht auf der Sophos. Sprich mehrere Netzwerkkarten angelegt und mit dem entsprechenden vSwitch verbunden, welches dann das externe Tagging vornimmt.

Hast du das mal getestet? Wenn das funktionieren sollte kann man zumindest ausschließen, dass es an den NICs liegt.

Ich weiß ehrlich gesagt auch gar nicht, wie ESXi auf dem Standardswitch getaggte Pakete handhabt. Werden die einfach weitergeleitet oder vielleicht verworfen?

ich bekomme per SMB nur noch etwa an die 20-30 MBps hin.

Von welchem Client zu welchem Server greifst du denn per SMB zu? LAN > WAN? Alle anderen Verbindungen sind normal performant?

Zuletzt bearbeitet:

Ich komme irgendwie mit meinem ganzen Konzept noch nicht zurecht und dazu habe ich den Verdacht, dass ich schon grundsätzliches falsch angegangen bin! Aber ich komme noch nicht dahinter, wie ich es beheben kann eventuell VLANs oder 2 Switche oder Direktverbindung - oder den Server neu aufsetzen etc.

Ich komme irgendwie mit meinem ganzen Konzept noch nicht zurecht und dazu habe ich den Verdacht, dass ich schon grundsätzliches falsch angegangen bin! Aber ich komme noch nicht dahinter, wie ich es beheben kann eventuell VLANs oder 2 Switche oder Direktverbindung - oder den Server neu aufsetzen etc.

Ich bekomme sie allerdings für lau. Alles andere muss ich jetzt erst mal kaufen. Lautstärke ist mir egal, da sie im Keller hängt. Wenn ich ein eigenbau im 19" Format in ähnlicher Größe haben will, bin ich mind. 300 Euro los. Da kann ich das Ding lange betreiben bis sich der Anschaffungspreis armotisiert hat. Hätte auch lieber ne 110 oder 120, aber da nutzt derzeit kein Kunde das TradeIn Programm von Sophos. -.-

Ich bekomme sie allerdings für lau. Alles andere muss ich jetzt erst mal kaufen. Lautstärke ist mir egal, da sie im Keller hängt. Wenn ich ein eigenbau im 19" Format in ähnlicher Größe haben will, bin ich mind. 300 Euro los. Da kann ich das Ding lange betreiben bis sich der Anschaffungspreis armotisiert hat. Hätte auch lieber ne 110 oder 120, aber da nutzt derzeit kein Kunde das TradeIn Programm von Sophos. -.-