Holt

Legende

- Mitglied seit

- 05.07.2010

- Beiträge

- 30.398

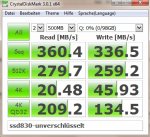

Allegmein schneller ist ein weiter Begriff, bei so einer Verschlüsselung kommt es nicht nur auf die maximalen sequentiellen Transferraten an, sondern auch auf Zugriffezeite und da ist die Green nicht so toll. Prüfe das Allignment der Partition, am einfachsten geht das eben mit AS-SSD und wenn das stimmt, also hinter der Angabe des Offsets OK steht, dann ist das eben die Leistungsgrenze dieser HDD.Aber bei einer anderen Platte (1,5 TB WD Green) quält er sich mit um die 5 MB/s. Was soll das? Die Platte ist allgemein schneller als die andere

Die Partitionierung kann man durch Formatieren nicht korrigieren, dazu muss man die Partition(en) löschen, neu anlegen und dann formatieren. Dabei kann und sollte man die Standardeinstellungen lassen, also auch die normalen 4k Clustergröße, das ist für NTFS schon ein optimaler Wert.

...

...