Werbung

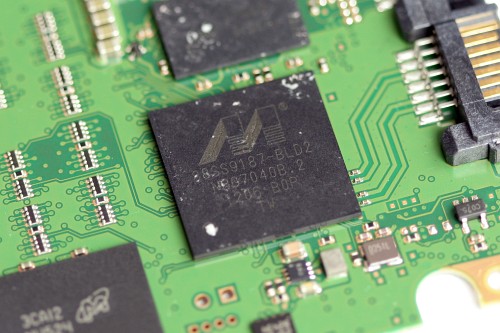

Der Controller der Crucial M500 stammt von Marvell und trägt die Bezeichnung 88SS9187. Das ist nicht sein erster Auftritt, Plextor setzt bei der M5 Pro (zum Test) auf das gleiche Modell. Der wesentliche Unterschied zwischen Marvell und SandForce ist, dass bei Marvell alle Hersteller Zugriff auf die Firmware haben und diese nach eigenen Vorstellungen anpassen können. Das führt letztendlich dazu, dass mehrere SSDs zwar den gleichen Controller besitzen können, aber dank verschiedener Firmware trotzdem ein sehr unterschiedliches Leistungsprofil besitzen. SandForce erlaubt keine Änderungen an der Firmware (Ausnahme: Intel), deswegen besitzen alle Laufwerke mit SandForce-Controller praktisch die gleiche Leistung – nur abhängig vom verwendeten Flash-Speicher.

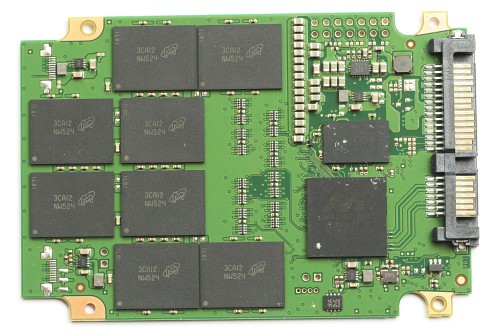

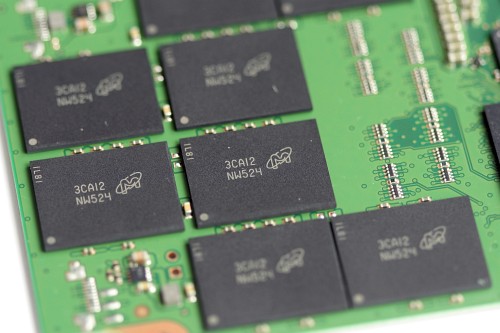

Apropos Flash-Speicher: Die Crucial M500 ist die erste SSD, mit der Microns 128 Gbit NAND (pro Die) zur Serienreife gebracht wurde. Gefertigt wird der Speicher mit einer Strukturgröße von 20 nm, angesprochen wird er über ONFI 3.0. Höhere Datendichten und insbesondere kleinere Strukturen bringen immer eine erhöhte Ausfallwahrscheinlichkeit mit sich, sodass mehr Flash-Speicher als Reserve zurückgestellt werden muss. Während bisher häufig ein 7% großer Reservebereich üblich war, ergibt sich für die Crucial M500 ein (1 - 894 GiB / 1024 GiB) = 12,7% großer Reservebereich. Bedenken bezüglich der Haltbarkeit muss man auch weiterhin keine haben, denn Crucial gibt für die M500 eine Mindestschreiblast von 72 TB, also 40 GB pro Tag über einen Zeitraum von fünf Jahren an, unabhängig von der Laufwerkskapazität. Im normalen Desktopbetrieb fällt die Schreiblast meistens deutlich kleiner aus, sodass auch eine rechnerische Haltbarkeit von zehn oder 15 Jahren ohne Probleme erreichbar ist. Ein Bitfehler soll seltener als alle 1015 gelesene Bits (entspricht gut 113 TiB) auftreten, auch dieser Wert ist vollkommen üblich.

Wer die Daten auf seinem Rechner verschlüsseln will, hatte bisher die Qual der Wahl: Das ATA-Passwort benutzen und sich auf schlecht dokumentierte Verschlüsselungsmechanismen verlassen, dabei allerdings keine Leistung verlieren oder eine Software-Lösung wie TrueCrypt oder BitLocker einsetzen, die zwar sicher(er) sind, allerdings mit einer reduzierten Performance einhergehen, da alle Daten über die CPU laufen müssen. Die nativen AES-Instruktionen moderner Prozessoren sorgen zwar für eine niedrigere CPU-Last, wenn eine Verschlüsselung genutzt wird, die Performance bleibt allerdings reduziert.