Habs inzwischen hinbekommen.

Angeschlossen ist es folgendermaßen:

1. ISP -> Modem (FB 6490) -> per Bridge-Port zum Router (1793VA) -> per Trunk-Port zum Switch (GS-2326)

2. Switch -> Trunk-Port zum Access Point (LW-500)

3. Switch -> Access-Ports zu den Endgeräten

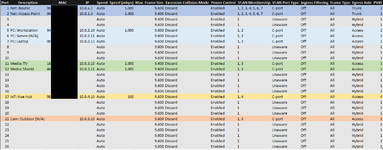

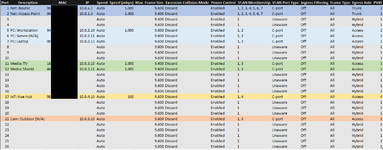

Settings im Router:

Ferner ist das VLAN-Modul im Router aktiv. Man könnte nun noch zusätzlich Schnittstellen- oder Routing-Tags zuweisen und entsprechende Routings einstellen. Das war mir der Verwirrung wegen aber erstmal zuviel.

Die einzigen Routings, die ich bis jetzt eingestellt habe, sind die Rückroutings auf der Fritz!Box, damit Anfragen aus den VLAN-Netzwerken ins Web dann von der Fritz!Box (10.0.0.2) zum Router (10.0.0.1) zurückgeroutet werden.

Settings im Switch:

Das wesentliche bzw. verwirrende war, herauszubekommen, dass

1. Ports zu Geräten, deren Eingangskommunikation ein eindeutiges VLAN hat, auf "Access" stehen sollten (= untagged in der nicht-LANCOM/Cisco-Welt)

2. Ports zu Geräten, deren Kommunikation von und zu verschiedenen VLANs läuft (VLAN-fähige Switches, Router, Access Points) auf "Trunk" stehen sollten (= tagged in der nicht-LANCOM/Cisco-Welt)

Verwirrend war das deshalb, weil jeder Hersteller unterschiedliche Bezeichnungen für den Kokolores nutzt und sich die jeweiligen Beschreibungen in den Hilfen zum Switch und Router widersprochen haben. Eine Vielzahl an Videos und Tutorials holt dabei auch sonst wie aus, wobei das Wesentliche dann irgendwo zwischendrin verloren geht.

Erhellend waren für mich letztlich diese beiden Videos:

-

IEEE 802 1Q: Tagging and Trunking 101

-

VLAN and Trunking

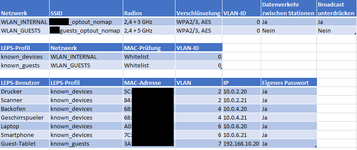

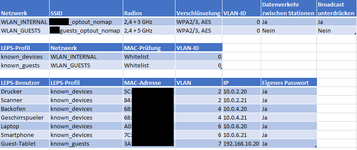

Settings im Access Point:

Ich habe das Gast-WLAN aktuell noch nicht eingerichtet/getestet. Sollte aber ebenso laufen wie das interne WLAN.

Im Grunde könnte man dank LEPS auch alles mit einer einzigen SSID abwickeln, aber ich möchte die nicht-Gast-SSID gerne verborgen und getrennt halten. Ferner möchte ich alle Geräte kennen, deswegen nutze ich grundsätzlich einen MAC-Whitelist-Filter, den ich auch am Switch für jeden Port einstellen kann ("Filtering Data Base" -> "MAC Address Table Configuration"). Ich weiß, dass man MACs faken kann, aber es bietet nochmals erhöhte Sicherheit, genau so wie die Nutzung unterschiedlicher Passwörter je WLAN-Benutzer (= WLAN-Gerät) mit LEPS.

Was ich nicht hinbekommen habe, ist im AP die VLAN ID der LAN-Verbindung vom AP zum Switch auf "1" zu setzen. Er akzeptiert da nur "0", sonst bekommt er keine Verbindung. Bei den SSIDs und Profilen habe ich es dann auch auf "0" belassen, weil es letztlich durch die Benutzer zugewiesen wird und so aktuell auch funktioniert.

Ich kann nun potentiell erstmal von jedem Gerät auf jedes Gerät zugreifen - also weitere Routings einzustellen, ist so überflüssig. Diverse Windows-Firewall-Settings stören nun allerdings diverse Verbindungen, da sie ja nicht mehr im gleichen Netzwerk stattfinden (bspw. musste ich auf der Workstation (VLAN 2) die Shield (VLAN 3) und das Smartphone (VLAN 6) explizit zulassen). Nun gilt es, die FW-Settings zu präzisieren (also welche Ports ich von/zu wem genau öffnen muss, beim Smartphone sinds nur 2 TCP-Ports zum Datenaustausch, bei der Shield ist es mir noch unklar, weil da viel mehr genutzt wird). Zusätzlich finden Freigaben nachwievor durch Nutzer-Authentifizierung statt. Ein wenig Tricky war es, die Hue Bridge wieder einzubinden. Das ging mit der Smartphone-App einfach nicht - sondern nur über die "Hue Sync" App von der Workstation aus. Danach kann die Hue Bridge (bzw. die Lampen) aber auch wieder vom Smartphone gesteuert werden.

Zuguterletzt könnte ich dann noch die Firewall-Regeln auf dem Router einrichten - womöglich werden dann die Schnittstellen- bzw. Routing-Tags doch relevant, da er bei LANCOM ggf. ohne diese Tags die Pakete nicht durch die Firewall schickt.

Aber soweit funktioniert erstmal alles wieder und für den Wechsel zur Telekom brauche ich dann ja lediglich die Gegenstelle von ETH-2 -> DSL-1 zu WAN/VDSL2 (PPPoE) wechseln. Die VLANs bleiben wie gehabt.