Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: this_feature_currently_requires_accessing_site_using_safari

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

[Sammelthread] MikroTik Geräte

- Ersteller martingo

- Erstellt am

Wird das SFP DSL Modem grundsätzlich in dem SFP+ des RB4011 funktionieren?

Als kurze Rückmeldung, falls diese Kombination noch für andere Interessant ist:

Das SFP DSL Modem 180-T von Proscend funktioniert out of the box im SFP+ Slot des MikroTik RB4011.

Damit werde ich jetzt mal die export/import-Migration von meinem RB2011 auf den RB4011 beginnen

Die serielle Console funktioniert auch wie sie soll. Das kann bei einer umfangreichen Migration schon hilfreich sein.

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

Hülfäh.......weiss jemand wie man User-based VLANs in einem MT-Setup mit Windows-10 hinbekommt?

Ich denke, das Zauberwort ist Dot1X und RADIUS, aber ich brauche einen dicken Schubs in die richtige Richtung.

Ich habe hier 2-3 Windows Desktops, die in der Familie auch ge-shared genutzt werden.

Die Kids sollen aber in ein getrennten VLAN.

Bisher habe ich das mit den WLAN-Profilen im Win gelöst. Leider aber sind die Einstellungen (WLAN-Profil für "User=current") nach einem Windoof-Update meist weg.

Dank Corona Lockdown wird der Zugriff aber immer öfter benötigt und mir geht da langsam die Luft aus (selbst im Homeoffice in ner Telco und Junior kommt an und muss ins I-net)

Also muss die WLAN-Karte wieder raus und das Ethernet-Kabel her.

Dazu muss aber jeder User sich irgendwo authentifizieren (User/PWD wäre OK, bitte kein Schnick mit RFID/Token o.ä) und auf dieser Basis dann im Ethernet-Port des PC ein VLAN (und am besten noch MAC) zugewiesen bekommen.

Ideen, Tipps, Tricks, hints...irgendwas? Danke vorab.

Ich denke, das Zauberwort ist Dot1X und RADIUS, aber ich brauche einen dicken Schubs in die richtige Richtung.

Ich habe hier 2-3 Windows Desktops, die in der Familie auch ge-shared genutzt werden.

Die Kids sollen aber in ein getrennten VLAN.

Bisher habe ich das mit den WLAN-Profilen im Win gelöst. Leider aber sind die Einstellungen (WLAN-Profil für "User=current") nach einem Windoof-Update meist weg.

Dank Corona Lockdown wird der Zugriff aber immer öfter benötigt und mir geht da langsam die Luft aus (selbst im Homeoffice in ner Telco und Junior kommt an und muss ins I-net)

Also muss die WLAN-Karte wieder raus und das Ethernet-Kabel her.

Dazu muss aber jeder User sich irgendwo authentifizieren (User/PWD wäre OK, bitte kein Schnick mit RFID/Token o.ä) und auf dieser Basis dann im Ethernet-Port des PC ein VLAN (und am besten noch MAC) zugewiesen bekommen.

Ideen, Tipps, Tricks, hints...irgendwas? Danke vorab.

sch4kal

Enthusiast

- Mitglied seit

- 18.07.2016

- Beiträge

- 4.656

- Desktop System

- PC

- Laptop

- Thinkpad E15 G4 AMD

- Details zu meinem Desktop

- Prozessor

- i9-13900K@P6.0B/E4.3B

- Mainboard

- Asus ROG Strix Z690-A Gaming WiFi D4@2103

- Kühler

- BeQuiet Silent Loop 2 360er

- Speicher

- 2x16 GB Ripjaws DDR4 @ 4133C15 + Subs

- Grafikprozessor

- Asus ROG Strix RTX 3090 OC

- Display

- Samsung Odyssey G7 27" WQHD@240Hz

- SSD

- Optane 900P 480GB PCIe, PM9A1 256GB M.2, Crucial P3 4TB M.2

- Gehäuse

- Fractal Define 7

- Netzteil

- Seasonic Prime TX-850W

- Keyboard

- Logitech Internet Navigator SE

- Mouse

- Logitech MX500

- Betriebssystem

- Win 10 Edu 2004, Gentoo, Fedora $latest

- Sonstiges

- Mellanox CX3 10G NIC via M.2 to PCIe Adapter

- Internet

- ▼100G ▲100G

Ich kenne mich mit dem Windows-Ökosystem nicht sehr gut aus, aber sollte das Vorhaben nicht mit einer Domänenanmeldung und Gruppenrichtlinien einfacher zu bewerkstelligen sein ?

Wir haben so ein Schutzkonzept in der Firma, allerdings auf Basis von Cisco-Hardware (Catalyst-Switche, WLAN Controller, APs und ISE), und selbst da braucht man dahinter noch eine PKI für, und auch das geht nur mit der Domänenanmeldung. Da lässt sich dann auf Basis des Users auch ein spezielles VLAN zuweisen.

Wir haben so ein Schutzkonzept in der Firma, allerdings auf Basis von Cisco-Hardware (Catalyst-Switche, WLAN Controller, APs und ISE), und selbst da braucht man dahinter noch eine PKI für, und auch das geht nur mit der Domänenanmeldung. Da lässt sich dann auf Basis des Users auch ein spezielles VLAN zuweisen.

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

Danke erstmal für Deine Antwort.

Eine Win-Domäne würde mich sicher überfordern...klar haben wir in der 4ma sowas, aber da bin ich User und nicht Admin....Windoof gibt leider die Schule vor, aber da bin aich eben ein noob.

Ich habe bisher verstanden, dass es recht standardisiert ist, in der Architektur.

Win-10 Client (802.1x Supplicant) - Router/Switch (802.1x Authenticator) - Radius-Server (Authentication-Server)...siehe auch: https://wiki.mikrotik.com/wiki/Manual:Interface/Dot1x#Application_Example

Auf dieser Basis konfiguriert der Switch dynamisch an dem Port ein untagged VLAN (PID Access-Port) für den User, der sich am Radius authentifiziert.

Einen Radius-Server kann ich im NAS im Docker aufsetzen, denke ich...MT-Infrastruktur, inkl. Switch mit ROS habe ich auch am Start.

Der Teufel liegt wahrscheinlich im Detail...

Edit: hab noch das hier gefunden: https://administrator.de/tutorial/netzwerk-zugangskontrolle-802-1x-freeradius-lan-switch-154402.html

Leider auch festgestellt, das noch ein kleiner, nicht 802.1x fähiger Switch zwischen dem Desktop und dem MT-Switch hängt :-( ...da muss also noch Hardware her

Eine Win-Domäne würde mich sicher überfordern...klar haben wir in der 4ma sowas, aber da bin ich User und nicht Admin....Windoof gibt leider die Schule vor, aber da bin aich eben ein noob.

Ich habe bisher verstanden, dass es recht standardisiert ist, in der Architektur.

Win-10 Client (802.1x Supplicant) - Router/Switch (802.1x Authenticator) - Radius-Server (Authentication-Server)...siehe auch: https://wiki.mikrotik.com/wiki/Manual:Interface/Dot1x#Application_Example

Auf dieser Basis konfiguriert der Switch dynamisch an dem Port ein untagged VLAN (PID Access-Port) für den User, der sich am Radius authentifiziert.

Einen Radius-Server kann ich im NAS im Docker aufsetzen, denke ich...MT-Infrastruktur, inkl. Switch mit ROS habe ich auch am Start.

Der Teufel liegt wahrscheinlich im Detail...

Edit: hab noch das hier gefunden: https://administrator.de/tutorial/netzwerk-zugangskontrolle-802-1x-freeradius-lan-switch-154402.html

Leider auch festgestellt, das noch ein kleiner, nicht 802.1x fähiger Switch zwischen dem Desktop und dem MT-Switch hängt :-( ...da muss also noch Hardware her

Zuletzt bearbeitet:

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Moin ihr Mikrotik Experten,

ich überlege nun auch von Unifi zu Mikrotik zu wechseln.

Plan:

1. ESXI Server läuft 24/7

2. POE Switch (derzeit noch Zyxel) für die AP's (Switch & AP's sollen aber Mikrotik werden)

3. AP's in der Wohnung verteilen und per CapsMAN zentral verwalten

Was wäre das schlaueste? Eine VM aufsetzen mit der OVA Datei von Mikrotik und dort per CapsMAN die Konfiguration an die AP's ausliefern?

Oder wo wird am besten die CapsMAN "Instanz" genutzt, um die Konfiguration an die anderen AP's zu provisionieren?

Ich hatte es mir ähnlich zu Unifi vorgestellt.

Unifi Controller (=Mikrotik VM auf ESXI Host) -> Provisioniert alles an die AP (nur eben per CapsMAN und logischerweise nicht per Unifi).

Wir da so ein Schuh draus?

ich überlege nun auch von Unifi zu Mikrotik zu wechseln.

Plan:

1. ESXI Server läuft 24/7

2. POE Switch (derzeit noch Zyxel) für die AP's (Switch & AP's sollen aber Mikrotik werden)

3. AP's in der Wohnung verteilen und per CapsMAN zentral verwalten

Was wäre das schlaueste? Eine VM aufsetzen mit der OVA Datei von Mikrotik und dort per CapsMAN die Konfiguration an die AP's ausliefern?

Oder wo wird am besten die CapsMAN "Instanz" genutzt, um die Konfiguration an die anderen AP's zu provisionieren?

Ich hatte es mir ähnlich zu Unifi vorgestellt.

Unifi Controller (=Mikrotik VM auf ESXI Host) -> Provisioniert alles an die AP (nur eben per CapsMAN und logischerweise nicht per Unifi).

Wir da so ein Schuh draus?

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

...über wie viele APs reden wir hier?

Soweit ich das Thema verstanden habe, ist der entscheidende Unterschied in der Konfiguration des "datapath".

Bei "local forwarding" = "on" wird der Client traffic über die Bridge des AP ins Netz/LAN eingespeist....bei "off" wird der Traffic der Clients erstmal zum CapsMAN-Interface auf dem CapsMAN master getunnelt.

Der Vorteil bei letzterem ("off") ist, dass die clients besser/schneller zwischen den APs roamen können, weil der Capsman das "live" kontrollieren kann...ansonsten "kommt er immer zu spät" und läuft dem client hinterher.

Dafür aber muss aber der Capsman eventuell etwas potenter angebunden sein.

RouterOS in einer VM heisst "CHR" und die freie Lizenz ist beschränkt auf 100Mbps....wieviel Durchsatz brauchst Du?

Ich habe meinen CHR (mit 1Gbps Lizenz) aktuell wieder eingemottet und mir einen RB4011 zugelegt, der mit nem 10G-AOP/DAC am Switch befestigt ist.

Soweit ich das Thema verstanden habe, ist der entscheidende Unterschied in der Konfiguration des "datapath".

Bei "local forwarding" = "on" wird der Client traffic über die Bridge des AP ins Netz/LAN eingespeist....bei "off" wird der Traffic der Clients erstmal zum CapsMAN-Interface auf dem CapsMAN master getunnelt.

Der Vorteil bei letzterem ("off") ist, dass die clients besser/schneller zwischen den APs roamen können, weil der Capsman das "live" kontrollieren kann...ansonsten "kommt er immer zu spät" und läuft dem client hinterher.

Dafür aber muss aber der Capsman eventuell etwas potenter angebunden sein.

RouterOS in einer VM heisst "CHR" und die freie Lizenz ist beschränkt auf 100Mbps....wieviel Durchsatz brauchst Du?

Ich habe meinen CHR (mit 1Gbps Lizenz) aktuell wieder eingemottet und mir einen RB4011 zugelegt, der mit nem 10G-AOP/DAC am Switch befestigt ist.

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

@hominidae

Danke soweit schonmal!

Dann wäre wahrscheinlich "off" meine Wahl. Denn Roamen von AP zu AP kommt ja doch öfters mal vor. Die Free-Version ist sogar nur auf 1Mbit begrenzt, eine Lizenz müsste also definitiv her. Wobei hier die kleine P1 reichen würde, Gigabit über's WLAN finde ich mehr als genug.

Noch zusätzliche Hardware wollte ich nach Möglichkeit vermeiden. Am liebsten wirklich nur noch ESXI Host mit PFSense drauf -> Mikrotik Switch -> Mikrotik AP's.

Ich werde wohl erstmal die Free-Version einrichten, schauen wie ich damit klarkomme und dann -sobald alles wie gewünscht läuft (mit VLAN's, Virtuellen WIFI-Netzen etc.) die Lizenz aufstocken.

Danke soweit schonmal!

Dann wäre wahrscheinlich "off" meine Wahl. Denn Roamen von AP zu AP kommt ja doch öfters mal vor. Die Free-Version ist sogar nur auf 1Mbit begrenzt, eine Lizenz müsste also definitiv her. Wobei hier die kleine P1 reichen würde, Gigabit über's WLAN finde ich mehr als genug.

Noch zusätzliche Hardware wollte ich nach Möglichkeit vermeiden. Am liebsten wirklich nur noch ESXI Host mit PFSense drauf -> Mikrotik Switch -> Mikrotik AP's.

Ich werde wohl erstmal die Free-Version einrichten, schauen wie ich damit klarkomme und dann -sobald alles wie gewünscht läuft (mit VLAN's, Virtuellen WIFI-Netzen etc.) die Lizenz aufstocken.

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

Wenn Du einen CRS-Switch Modell hast, kannst Du auch CapsMAN dort aktivieren.

Die Caps-Interfaces sind aber eben nict HW-beschleunitgt, glaube ich und eine Switch-CPU könnte da schneller überfordert sein...daher die Frage nach der Anzahl.

Das umstellen von on/off im datapath geht aber schnell und man kann es einfach ausprobieren.

Ich hatte auch bei "on" eigentlich keine Probleme, habe aber auch nur 2 APs.

Eine P1-Lizenz kostet, je nachdem wo man die online bezieht zwischen 25 und 35EUR...einen Hex-S kriegt man dafür zwar noch nicht, aber weit ist der Sprung nicht.

Zumindest kann man die Lizenz immer wieder zwischen Instanzen umziehen, die ist also nie weg...aber darauf achten, das die für den CHR und nicht für die x86er-"feste" Variante ist.

Ich bin vom CHR erstmal weg, weil ohne Switch-Chip die Hardware/VCPU schon mal bei den VLANs gefordert ist....der RB4011 lächelt da nur milde...und eine notwendige Aufrüstung meines Servers wäre teurer geworden als der 4011er für 130EUR.

Die Caps-Interfaces sind aber eben nict HW-beschleunitgt, glaube ich und eine Switch-CPU könnte da schneller überfordert sein...daher die Frage nach der Anzahl.

Das umstellen von on/off im datapath geht aber schnell und man kann es einfach ausprobieren.

Ich hatte auch bei "on" eigentlich keine Probleme, habe aber auch nur 2 APs.

Eine P1-Lizenz kostet, je nachdem wo man die online bezieht zwischen 25 und 35EUR...einen Hex-S kriegt man dafür zwar noch nicht, aber weit ist der Sprung nicht.

Zumindest kann man die Lizenz immer wieder zwischen Instanzen umziehen, die ist also nie weg...aber darauf achten, das die für den CHR und nicht für die x86er-"feste" Variante ist.

Ich bin vom CHR erstmal weg, weil ohne Switch-Chip die Hardware/VCPU schon mal bei den VLANs gefordert ist....der RB4011 lächelt da nur milde...und eine notwendige Aufrüstung meines Servers wäre teurer geworden als der 4011er für 130EUR.

Weltherrscher

Enthusiast

- Mitglied seit

- 28.04.2008

- Beiträge

- 1.057

Ich habe meinen CAPsMan auch auf einem CRS328 (an dem die meisten APs per PoE angestöpselt sind).

Fluppt einwandfrei.

Fluppt einwandfrei.

Weltherrscher

Enthusiast

- Mitglied seit

- 28.04.2008

- Beiträge

- 1.057

Hat jemand nach dem 6.48er Update auch Probleme mit Bonding-Interfaces?

Ich habe seit vorgestern Nacht keinen Zugang ins Heimnetz (hab remote geupdatet).

Seit dem Update des letzten Switches mit der Verbindung zur Firewall geht nichts mehr ins oder aus dem Heimnetz rein / raus.

Wireguard bis zur opnSense geht, aber das LACP-Interface von der Firewall zum ersten CRS328 ins Heimnetz kann nur Pakete senden, empfangen werden keine mehr.

Das Interface sieht aber gut aus, L2-Pakete gehen durch, ab L3 ist es t.o.h.t...

Dass ab und an Portgruppen ausfallen hatten doch nur die 354er?

Ich hoffe nicht, dass das jetzt auch bei den 328ern los geht.

Ich habe seit vorgestern Nacht keinen Zugang ins Heimnetz (hab remote geupdatet).

Seit dem Update des letzten Switches mit der Verbindung zur Firewall geht nichts mehr ins oder aus dem Heimnetz rein / raus.

Wireguard bis zur opnSense geht, aber das LACP-Interface von der Firewall zum ersten CRS328 ins Heimnetz kann nur Pakete senden, empfangen werden keine mehr.

Das Interface sieht aber gut aus, L2-Pakete gehen durch, ab L3 ist es t.o.h.t...

Dass ab und an Portgruppen ausfallen hatten doch nur die 354er?

Ich hoffe nicht, dass das jetzt auch bei den 328ern los geht.

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

...das Problem haben wohl einige User im MT-Forum mit dem CRS326 und Bonding-IFs und der 6.48-stable.

Bei mir laüft aber alles, auch mit Bonding....habe meinen UnRaid mit ner i350-T4 via LACP angebunden.

Mein RB4011 und cAP-ac gehen auch....

Bei mir laüft aber alles, auch mit Bonding....habe meinen UnRaid mit ner i350-T4 via LACP angebunden.

Mein RB4011 und cAP-ac gehen auch....

Weltherrscher

Enthusiast

- Mitglied seit

- 28.04.2008

- Beiträge

- 1.057

Ja, habs gesehen, ich habe genau diese Kernel Panic, sobald *ein* Kabel in den Trunk gesteckt wird.

Steht dann im Log, ist mein Uplink zur OPNsense (auf igb1 & 2 einer Quad-Intel-GBit-Karte).

In Winbox verschwinden darufhin sofort alle Interfaces aus Interfaces und Bridge.

Danach kannst ihn nur noch stromlos machen.

Hab ihn downgegradet auf 6.47.8 da gehts wieder.

Allerdings habe ich das Problem jetzt eh nicht mehr, hab die Intel Quad gegen eine X520 getauscht. =)

Gestern Nacht die OPNsense neu aufgesetzt.

Muss aber dazu sagen, das ist ein rev2 CRS328.

Oben im Arbeitszimmer ist ein rev1, aber der hat keine Trunks...

Steht dann im Log, ist mein Uplink zur OPNsense (auf igb1 & 2 einer Quad-Intel-GBit-Karte).

In Winbox verschwinden darufhin sofort alle Interfaces aus Interfaces und Bridge.

Danach kannst ihn nur noch stromlos machen.

Hab ihn downgegradet auf 6.47.8 da gehts wieder.

Allerdings habe ich das Problem jetzt eh nicht mehr, hab die Intel Quad gegen eine X520 getauscht. =)

Gestern Nacht die OPNsense neu aufgesetzt.

Muss aber dazu sagen, das ist ein rev2 CRS328.

Oben im Arbeitszimmer ist ein rev1, aber der hat keine Trunks...

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Moin beisammen und frohes Neues Jahr! Auf dass im nächsten Jahr es besser wird....

Ich experimentiere auch gerade mit Mikrotik herum und wollte mehrere WLAN aufsetzen.

Jeweils:

WLAN 1 (2/5G) bspw. Subnet 192.168.1.1

WLAN 2 (2/5G) VLAN 100 bspw. Subnet 192.168.20.1

WLAN 3 (2/5G) VLAN 200 bspw. Subnet 192.168.30.1

DNS, DHCP, NAT wird von PFSense übernommen und funktioniert auch alles.

Bei WLAN1 (no tag, VLAN ID 1) funktioniert alles traumhaft.

Ändere ich nun den Tag auf 100 und wähle "tag" als Einstellung aus, wird auch die IP-Adresse im anderen Subnetzbereich aquiriert, Internet funktioniert, alles perfekt.

Ändere ich nun den Tag auf 200 und wähle "tag" als Einstellung aus, wird auch die IP-Adresse im anderen Subnetzbereich aquiriert, Internet funktioniert, alles perfekt.

Nun dachte ich mir:

Wireless -> + -> Virtual -> Security Profile aufgesetzt, WLAN-Namen vergeben, Security-Profile ausgewählt und "tag" 100 bzw. "tag" 200 ausgewählt und hiermit ein virtuelles WLAN erschaffen.

Und erwartete das Ergebnis wie oben: Bekomme eine IP vom DHCP Server und kann ins Internet. Aber Pustekuchen. Ich bekomme einfach keine IP Adresse auf meinen Endgeräten.

Woran liegt das? Ich könnte mir vorstellen, dass es nur eine winzige Einstellung ist, aber habe schon alles miteinander abgeglichen, ohne Erfolgt.

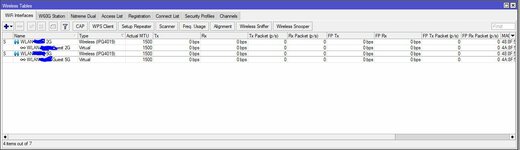

Zur Veranschaulichung noch zwei Screenshots:

WIFI 2: Wenn ich das WLAN ... 2G tagge (egal ob bei 1 belasse, mit 100 tagge, mit 200 tagge), funktioniert alles zu 100%. Wenn ich das WLAN...Guest 2G tagge, bekomme ich keine IP zugewiesen.

WIFI 1: In dem Feld habe ich nur zu "tag" und der VLAN Nummer die Änderung vorgenommen und Erfolg gehabt.

Dass es also an einer Fehlkonfiguration des Switch oder von PFSense liegt, kann ich somit eigentlich ausschließen.

EDIT & RESOLVED:

Bridge -> Ports -> Jeweiliges neues V-WLAN mit der Bridge verbinden. Das war's. Tatsächlich nur ein Haken.

Langsam gefällt mir das Zeug immer mehr!

Ich experimentiere auch gerade mit Mikrotik herum und wollte mehrere WLAN aufsetzen.

Jeweils:

WLAN 1 (2/5G) bspw. Subnet 192.168.1.1

WLAN 2 (2/5G) VLAN 100 bspw. Subnet 192.168.20.1

WLAN 3 (2/5G) VLAN 200 bspw. Subnet 192.168.30.1

DNS, DHCP, NAT wird von PFSense übernommen und funktioniert auch alles.

Bei WLAN1 (no tag, VLAN ID 1) funktioniert alles traumhaft.

Ändere ich nun den Tag auf 100 und wähle "tag" als Einstellung aus, wird auch die IP-Adresse im anderen Subnetzbereich aquiriert, Internet funktioniert, alles perfekt.

Ändere ich nun den Tag auf 200 und wähle "tag" als Einstellung aus, wird auch die IP-Adresse im anderen Subnetzbereich aquiriert, Internet funktioniert, alles perfekt.

Nun dachte ich mir:

Wireless -> + -> Virtual -> Security Profile aufgesetzt, WLAN-Namen vergeben, Security-Profile ausgewählt und "tag" 100 bzw. "tag" 200 ausgewählt und hiermit ein virtuelles WLAN erschaffen.

Und erwartete das Ergebnis wie oben: Bekomme eine IP vom DHCP Server und kann ins Internet. Aber Pustekuchen. Ich bekomme einfach keine IP Adresse auf meinen Endgeräten.

Woran liegt das? Ich könnte mir vorstellen, dass es nur eine winzige Einstellung ist, aber habe schon alles miteinander abgeglichen, ohne Erfolgt.

Zur Veranschaulichung noch zwei Screenshots:

WIFI 2: Wenn ich das WLAN ... 2G tagge (egal ob bei 1 belasse, mit 100 tagge, mit 200 tagge), funktioniert alles zu 100%. Wenn ich das WLAN...Guest 2G tagge, bekomme ich keine IP zugewiesen.

WIFI 1: In dem Feld habe ich nur zu "tag" und der VLAN Nummer die Änderung vorgenommen und Erfolg gehabt.

Dass es also an einer Fehlkonfiguration des Switch oder von PFSense liegt, kann ich somit eigentlich ausschließen.

EDIT & RESOLVED:

Bridge -> Ports -> Jeweiliges neues V-WLAN mit der Bridge verbinden. Das war's. Tatsächlich nur ein Haken.

Langsam gefällt mir das Zeug immer mehr!

Anhänge

Zuletzt bearbeitet:

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Moin,

nun muss ich doch nochmal auf euch zurückkommen.

Autark läuft der AP super! Geschwindigkeit ~500Mbit.

Mit Capsman allerdings nur ~100Mbit.

Hinzu kommt, dass bei allen Versuchen den Capsman für die 40Mhz Kanäle zu konfigurieren, die Meldung kam "No supported Channels".

Welche Kanäle habt ihr für Deutschland konfiguriert? Und wie genau die Einstellung für 40Mhz lauffähig hinbekommen? Habe mittlerweile gefühlt alles durch. Ce, eC, Ceee, XX, Channel Width 20 ; 40Mhz Turbo,,,

nun muss ich doch nochmal auf euch zurückkommen.

Autark läuft der AP super! Geschwindigkeit ~500Mbit.

Mit Capsman allerdings nur ~100Mbit.

Hinzu kommt, dass bei allen Versuchen den Capsman für die 40Mhz Kanäle zu konfigurieren, die Meldung kam "No supported Channels".

Welche Kanäle habt ihr für Deutschland konfiguriert? Und wie genau die Einstellung für 40Mhz lauffähig hinbekommen? Habe mittlerweile gefühlt alles durch. Ce, eC, Ceee, XX, Channel Width 20 ; 40Mhz Turbo,,,

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

...bzgl. der 100MBit...hast Du in Capsman "local bridge forwarding" im "datapath" auf "aus"? ...dann geht der Traffic immer durch den Capsman und durch die Bridge im Capsman-Host...wenn das kein schneller Router ist, sondern ein kleiner Switch o.ä. wars das mit High-Speed durch den cAP.

bzgl. Bandwidth habe ich keine Einstellung in den Channels ...habe eh DFS auf "aus"...kann leider nicht helfen.

Edit: bzgl Regulatory-Domain...das habe ich unter "Configuration" -> "country = Germany" und "Installation = indoor".

bzgl. Bandwidth habe ich keine Einstellung in den Channels ...habe eh DFS auf "aus"...kann leider nicht helfen.

Edit: bzgl Regulatory-Domain...das habe ich unter "Configuration" -> "country = Germany" und "Installation = indoor".

Zuletzt bearbeitet:

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Datapath ist deaktiviert...Mein Ziel war / ist es eigentlich auch in der Tat, dass CapsMan NUR die AP's konfiguriert / zentral updaten kann....bzgl. der 100MBit...hast Du in Capsman "local bridge forwarding" im "datapath" auf "aus"? ...dann geht der Traffic immer durch den Capsman und durch die Bridge im Capsman-Host...wenn das kein schneller Router ist, sondern ein kleiner Switch o.ä. wars das mit High-Speed durch den cAP.

bzgl. Bandwidth habe ich keine Einstellung in den Channels ...habe eh DFS auf "aus"...kann leider nicht helfen.

Edit: bzgl Regulatory-Domain...das habe ich unter "Configuration" -> "country = Germany" und "Installation = indoor".

Sonst soll das an Routing / Firewall und dgl. nix machen, das soll alles wie gewohnt über PFSense laufen.

Das funktioniert auch soweit mittlerweile alles. Nur sobald das WLAN von CapsMan konfiguriert wird, eben sehr langsam.

Country ist auch auf "Germany" gestellt, aber sobald ich 40MhZ Kanäle wählen will, spannt er entweder die 5G Netze gar nicht erst auf oder es kommt "No supported Channel".

Power hat Capsman satt, habe das auf meinem ESXI Host als VM installiert und auch die 60 Tages-Lizenz für Gigabit-Speed aktiviert, nur für den Fall, dass es hiermit hätte zusammenhängen können.

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

Datapath ist deaktiviert...Mein Ziel war / ist es eigentlich auch in der Tat, dass CapsMan NUR die AP's konfiguriert / zentral updaten kann.

Sonst soll das an Routing / Firewall und dgl. nix machen, das soll alles wie gewohnt über PFSense laufen.

Das funktioniert auch soweit mittlerweile alles. Nur sobald das WLAN von CapsMan konfiguriert wird, eben sehr langsam.

Country ist auch auf "Germany" gestellt, aber sobald ich 40MhZ Kanäle wählen will, spannt er entweder die 5G Netze gar nicht erst auf oder es kommt "No supported Channel".

Power hat Capsman satt, habe das auf meinem ESXI Host als VM installiert und auch die 60 Tages-Lizenz für Gigabit-Speed aktiviert, nur für den Fall, dass es hiermit hätte zusammenhängen können.

....datapath deaktiviert, heisst also auch "local forwarding" ist per default auf "no"...damit bewirkst Du also genau das Gegenteil von dem was Du willst.

Wie gesagt, stell es auch mal auf "yes/on/an". im datapath die Brdige des AP eingeben (bridge1)....die hast Du ja eh schon erstellt.

Code:

datapath.local-forwarding (yes | no; Default: no)

Controls forwarding mode. If disabled, all L2 and L3 data will be forwarded to CAPsMAN, and further forwarding decisions will be made only then.

Note, if disabled, make sure that each CAP interface MAC Address that participates in the same broadcast domain is unique (including local MAC's, like Bridge-MAC).Mit "Yes", gehen die Nutzdaten, wie bei einem cAP ohne Capsman über die Bridge des AP ins Netz, mit "No" gehen sie über den Capsman-Host. Das hat nix mit Firewall zu tun, wenn der Capsman-host nicht der default-Router ist. Versuch macht kluch...

Egal ob der CHR das packt oder auch nicht....

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Sorry, hatte mich unvollständig ausgedrückt.....datapath deaktiviert, heisst also auch "local forwarding" ist per default auf "no"...damit bewirkst Du also genau das Gegenteil von dem was Du willst.

Wie gesagt, stell es auch mal auf "yes/on/an". im datapath die Brdige des AP eingeben (bridge1)....die hast Du ja eh schon erstellt.

Code:datapath.local-forwarding (yes | no; Default: no) Controls forwarding mode. If disabled, all L2 and L3 data will be forwarded to CAPsMAN, and further forwarding decisions will be made only then. Note, if disabled, make sure that each CAP interface MAC Address that participates in the same broadcast domain is unique (including local MAC's, like Bridge-MAC).

Mit "Yes", gehen die Nutzdaten, wie bei einem cAP ohne Capsman über die Bridge des AP ins Netz, mit "No" gehen sie über den Capsman-Host. Das hat nix mit Firewall zu tun, wenn der Capsman-host nicht der default-Router ist. Versuch macht kluch...

Egal ob der CHR das packt oder auch nicht....

Datapath hatte ich komplett herausgenommen und "local forwarding" aktiviert. "Datapath" UND local forwarding zusammen gibt genau dasselbe Ergebnis, näher zum AP mittlerweile konstant 250-300Mbit.

Der langsame Traffic hängt jetzt denke ich nur noch mit der Kanalbreite zusammen.

Aber da muss ich noch herausfinden, welche Kanäle man nun wie genau einstellen kann / sollte (insbesondere für 40Mhz). Falls du / jemand hier Erfahrung / Script / Screenshots hat, gerne her damit.

Danke schonmal soweit!

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

....habe nur gerade das gesehen...recht gut mal alles an einem Fleck, wie es scheint....hilft Dir das? -> https://systemzone.net/mikrotik-wifi-frequency-band-and-channel-width-explanation/

KurantRubys

Legende

- Mitglied seit

- 26.08.2012

- Beiträge

- 9.173

- Laptop

- MacBook Air M4, Dell Precision

- Details zu meinem Laptop

- Prozessor

- Intel Core i7 11800H

- Speicher

- 32GB DDR4

- Grafikprozessor

- Nvidia RTX A2000 Mobile

- Display

- Xiaomi 34" Curved 21:9

- SSD

- Lexar NM790 4TB

- Keyboard

- viel zu viele +n

- Mouse

- zu viele

- Betriebssystem

- MacOS, Fedora Workstation, Windows 11 Pro

- Webbrowser

- Firefox, Vivaldi

- Sonstiges

- 3D-Drucker: Bambu A1 + AMS Lite, Ender 3 S1 (Klipper + Mods); NAS: Odroid H3 2x10TB IronWolf;

- Internet

- ▼250 MBit ▲50 MBit

Das sollte ist hauptsächlich von deiner Umgebung abhängig. Nimm wenn möglich kein DFS und ansonsten was frei ist.sollte (insbesondere für 40Mhz)

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Genau solch eine Übersicht hatte ich schon gelesen, aber es kommt nichts funktionales bei heraus.

Lt. Wifi-Sniifer eignen sich hier auf dem Dorf: 38.40.42.44

Nehmen wir doch einmal Kanal 38:

- Center Frequenz 5190Mhz

- Control Channel Width: Turbo 40Mhz

- Band 5ghz-a/n/ac

- Extension Channel eCee

Bei dieser Kombination kommt nur: Not supported Channel.

Hatte schon zahlreiche andere "Extension Channel" ausprobiert, dasselbe.

Hier gilt doch:

- C = Central Channel (in diesem Fall 5190)

- e 20Mhz (Müsste also von 5170 - 5190 Central Channel - 5210 - 5230 gehen oder?

Lt. Wifi-Sniifer eignen sich hier auf dem Dorf: 38.40.42.44

Nehmen wir doch einmal Kanal 38:

- Center Frequenz 5190Mhz

- Control Channel Width: Turbo 40Mhz

- Band 5ghz-a/n/ac

- Extension Channel eCee

Bei dieser Kombination kommt nur: Not supported Channel.

Hatte schon zahlreiche andere "Extension Channel" ausprobiert, dasselbe.

Hier gilt doch:

- C = Central Channel (in diesem Fall 5190)

- e 20Mhz (Müsste also von 5170 - 5190 Central Channel - 5210 - 5230 gehen oder?

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

...setze mal nur die Secondary Freq. für die Bandbreite dazu...hier also zur 5180 die 5200 für 40MHz und lass die Ch-Control-Width und Extension Ch. weg...was passiert dann?

Edit: 5180 und 5200 sind die beiden für 40MHz....eCee müssten auch 80MHz sein?...Du wolltest Doch 40MHz?

Edit: 5180 und 5200 sind die beiden für 40MHz....eCee müssten auch 80MHz sein?...Du wolltest Doch 40MHz?

Zuletzt bearbeitet:

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Langsam wird glaube ich ein Schuh draus!

80Mhz definiert sich per Ceee (Startfrequenz mit 20Mhz + Folgefrequenz 20Mhz + Folgefrequenz 20Mhz + Folgefrequenz 20Mhz) = 80Mhz

40Mhz per eC: Vorfrequenz mit 20Mhz + Startfrequenz

Prinzipiell wollte ich 40Mhz, aber damit wird es noch langsamer...

40Mhz nur 15-20Mbit, 80Mhz wenigstens mittlerweile 300Mbit. Immer noch schwach im Vergleich zum Standalone-Betrieb, aber das liegt dann wohl doch nicht mehr an den Kanälen / Frequenzspektrum.

Werde morgen nochmal deine Idee ohne Ch-Control-Width und Extension Ch. ausprobieren!

80Mhz definiert sich per Ceee (Startfrequenz mit 20Mhz + Folgefrequenz 20Mhz + Folgefrequenz 20Mhz + Folgefrequenz 20Mhz) = 80Mhz

40Mhz per eC: Vorfrequenz mit 20Mhz + Startfrequenz

Prinzipiell wollte ich 40Mhz, aber damit wird es noch langsamer...

40Mhz nur 15-20Mbit, 80Mhz wenigstens mittlerweile 300Mbit. Immer noch schwach im Vergleich zum Standalone-Betrieb, aber das liegt dann wohl doch nicht mehr an den Kanälen / Frequenzspektrum.

Werde morgen nochmal deine Idee ohne Ch-Control-Width und Extension Ch. ausprobieren!

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Um das ganze noch abzuschließen, dann kam wieder "no supported channel"....setze mal nur die Secondary Freq. für die Bandbreite dazu...hier also zur 5180 die 5200 für 40MHz und lass die Ch-Control-Width und Extension Ch. weg...was passiert dann?

Edit: 5180 und 5200 sind die beiden für 40MHz....eCee müssten auch 80MHz sein?...Du wolltest Doch 40MHz?

Für alle leidgeplagten habe ich nun allerdings mal meine Channel-Liste angehängt und auch als Code, zum Einfügen per Terminal.

Davon werden alle Kanäle akzeptiert, allerdings wird bei manchen ohne Fehlermeldung kein WLAN aufgespannt, ob das an der Nähe zu den Radarfrequenzen liegt? Könnte gut sein, dass diese bei anderen widerrum funktionieren.

Falls jemand Fehler / Verbesserungsvorschläge hat, gerne her damit, ich hoffe die Liste hilft dem ein oder anderen bei der Einrichtung.

Code:

/caps-man channel

add band=2ghz-b/g/n frequency=2412 name=CH1

add band=2ghz-b/g/n frequency=2437 name=CH6

add band=2ghz-b/g/n frequency=2462 name=CH11

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=Ceee \

frequency=5180 name="CH36 80Mhz"

add band=5ghz-a/n/ac frequency=5200 name=CH40

add band=5ghz-a/n/ac frequency=5220 name=CH44

add band=5ghz-a/n/ac frequency=5240 name=CH48

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=Ceee \

frequency=5260 name="CH52 80Mhz NO FUNCT."

add band=5ghz-a/n/ac frequency=5280 name=CH56

add band=5ghz-a/n/ac frequency=5300 name=CH60

add band=5ghz-a/n/ac frequency=5320 name=CH64

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=Ceee \

frequency=5500 name="CH100 80Mhz"

add band=5ghz-a/n/ac frequency=5520 name=CH104

add band=5ghz-a/n/ac frequency=5540 name=CH108

add band=5ghz-a/n/ac frequency=5560 name=CH112

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=Ceee \

frequency=5580 name="CH116 80Mhz NO FUNCT."

add band=5ghz-a/n/ac frequency=5600 name=CH120

add band=5ghz-a/n/ac frequency=5620 name=CH124

add band=5ghz-a/n/ac frequency=5640 name=CH128

add band=5ghz-a/n/ac frequency=5660 name=CH132

add band=5ghz-a/n/ac frequency=5680 name=CH136

add band=5ghz-a/n/ac frequency=5700 name=CH140

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5200 name="CH38 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5240 name="CH46 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5280 name="CH54 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5320 name="CH62 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5520 name="CH102 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5560 name="CH110 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5600 name="CH118 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5640 name="CH126 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eC \

frequency=5680 name="CH134 40Mhz"

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=eCee \

frequency=5200 name="CH38 80Mhz"Anhänge

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

Um das ganze noch abzuschließen, dann kam wieder "no supported channel".

Ok, hmpf...stimmt...dachte ich hätte es gestern mal probiert und keine Fehlermeldung gehabt...grr....

Danke...wie hast Du es jetzt bei Dir gelöst? Bist Du bei Capsman geblieben und welche Channel-Config hast Du eingestellt?Für alle leidgeplagten habe ich nun allerdings mal meine Channel-Liste angehängt und auch als Code, zum Einfügen per Terminal.

Davon werden alle Kanäle akzeptiert, allerdings wird bei manchen ohne Fehlermeldung kein WLAN aufgespannt, ob das an der Nähe zu den Radarfrequenzen liegt? Könnte gut sein, dass diese bei anderen widerrum funktionieren.

Falls jemand Fehler / Verbesserungsvorschläge hat, gerne her damit, ich hoffe die Liste hilft dem ein oder anderen bei der Einrichtung.

Weltherrscher

Enthusiast

- Mitglied seit

- 28.04.2008

- Beiträge

- 1.057

Was zum...?

Anbei mal meine Konfig:

Damit arbeiten vier verschiedene SSIDs (WLAN, Gäste, IoT, RADIUS (zum rumexperimentieren)).

Das no supported Channel könnte daher rühren, dass deine Hardware keine 80 MHz macht?

Meine wAPs machen nur auf 5 GHz 80 MHz, bei 2,4 GHz machen sie nur 40 MHz, deshalb bei 2,4 nur die beiden XX und bei 5,2 die vier XXXX.

XXXX deshalb, weil sich der CAPsMan so seine Kontrollkanäle selbst sucht und den APs zuweist.

Anbei mal meine Konfig:

Code:

/caps-man channel

add band=2ghz-g/n extension-channel=XX frequency=2412,2432,2452,2472 name=channel2.4

add band=5ghz-n/ac extension-channel=XXXX name=channel5.2

add band=2ghz-g/n name=channel2.4_allDas no supported Channel könnte daher rühren, dass deine Hardware keine 80 MHz macht?

Meine wAPs machen nur auf 5 GHz 80 MHz, bei 2,4 GHz machen sie nur 40 MHz, deshalb bei 2,4 nur die beiden XX und bei 5,2 die vier XXXX.

XXXX deshalb, weil sich der CAPsMan so seine Kontrollkanäle selbst sucht und den APs zuweist.

Gen8 Runner

Urgestein

- Mitglied seit

- 12.08.2015

- Beiträge

- 1.247

Ich bin bei Capsman geblieben.

Habe für die 5Ghz folgendes gewählt:

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=Ceee \

frequency=5180 name="CH36 80Mhz"

Für die 2.4er:

add band=2ghz-b/g/n frequency=2437 name=CH6

@Weltherrscher

Klar sind das viele und erstmal unübersichtlich. Aber ich habe sie wenigstens in der Liste erstmal drin. Sollte es doch mal zu Interferenzen mit anderen WLAN kommen, kann ich nun schnell switchen, ohne mich erst wieder ins Thema einzuarbeiten.

Mit der Unterstützung, das könnte hinkommen...Habe zum Cap AC leider in den Datenblättern nix gefunden, ob der nun 80 / 160 oder dgl. unterstützt, daher try & error.

2.4er Band ist mir ziemlich schnuppe, das soll nur stabil laufen ohne großen Durchsatz, reicht für VOIP und IOT absolut aus.

Mit deiner Konfiguration gibst du also CapsMan gar keinen Kanal (Frequenz) vor?! Oder trägst den noch händisch nach, je nachdem welcher Kanal sich am besten anbietet? Auch eine interessante Lösung.

Habe für die 5Ghz folgendes gewählt:

add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=Ceee \

frequency=5180 name="CH36 80Mhz"

Für die 2.4er:

add band=2ghz-b/g/n frequency=2437 name=CH6

@Weltherrscher

Klar sind das viele und erstmal unübersichtlich. Aber ich habe sie wenigstens in der Liste erstmal drin. Sollte es doch mal zu Interferenzen mit anderen WLAN kommen, kann ich nun schnell switchen, ohne mich erst wieder ins Thema einzuarbeiten.

Mit der Unterstützung, das könnte hinkommen...Habe zum Cap AC leider in den Datenblättern nix gefunden, ob der nun 80 / 160 oder dgl. unterstützt, daher try & error.

2.4er Band ist mir ziemlich schnuppe, das soll nur stabil laufen ohne großen Durchsatz, reicht für VOIP und IOT absolut aus.

Mit deiner Konfiguration gibst du also CapsMan gar keinen Kanal (Frequenz) vor?! Oder trägst den noch händisch nach, je nachdem welcher Kanal sich am besten anbietet? Auch eine interessante Lösung.

hominidae

Urgestein

- Mitglied seit

- 23.10.2011

- Beiträge

- 4.191

...ich habe auch nur die Extension-Ch auf XXXX / XX gestellt, keine Frequenzen vorgegeben...bei 5GHz aber DFS "AUS"....da hatte ich hier nur Ärger...sind entweder die Flieger über Rhein-Main oder die Nachbarn mit ihren dicken SUVs und Abstandsradar ;-)