Nach all den Leistungsmessungen wollen wir uns natürlich auch anschauen, welche weitere Messungen wir noch vornehmen sollten. Die Leistungsaufnahme eines solchen Systems ist sicherlich ein interessanter Faktor.

Leistungsaufnahme

nur CPU

Werbung

Gemessen haben wir die Leistungsaufnahme der beiden Prozessoren über eine Stromzange an den beiden 8-Pin-Anschlüssen. Dies war auch für die Systeme der Fall, in denen der Core i9-9980XE und Xeon W-3175X steckten. Dabei zeigt sich recht deutlich, dass die von Intel angegebenen 205 W TDP (PL1) nur für die Dauerlast gelten. Wir messen etwa 300 W für jeden einzelnen Prozessor unter Volllast einer AVX512-Anwendung – beide zusammen kommen also auf über 600 W.

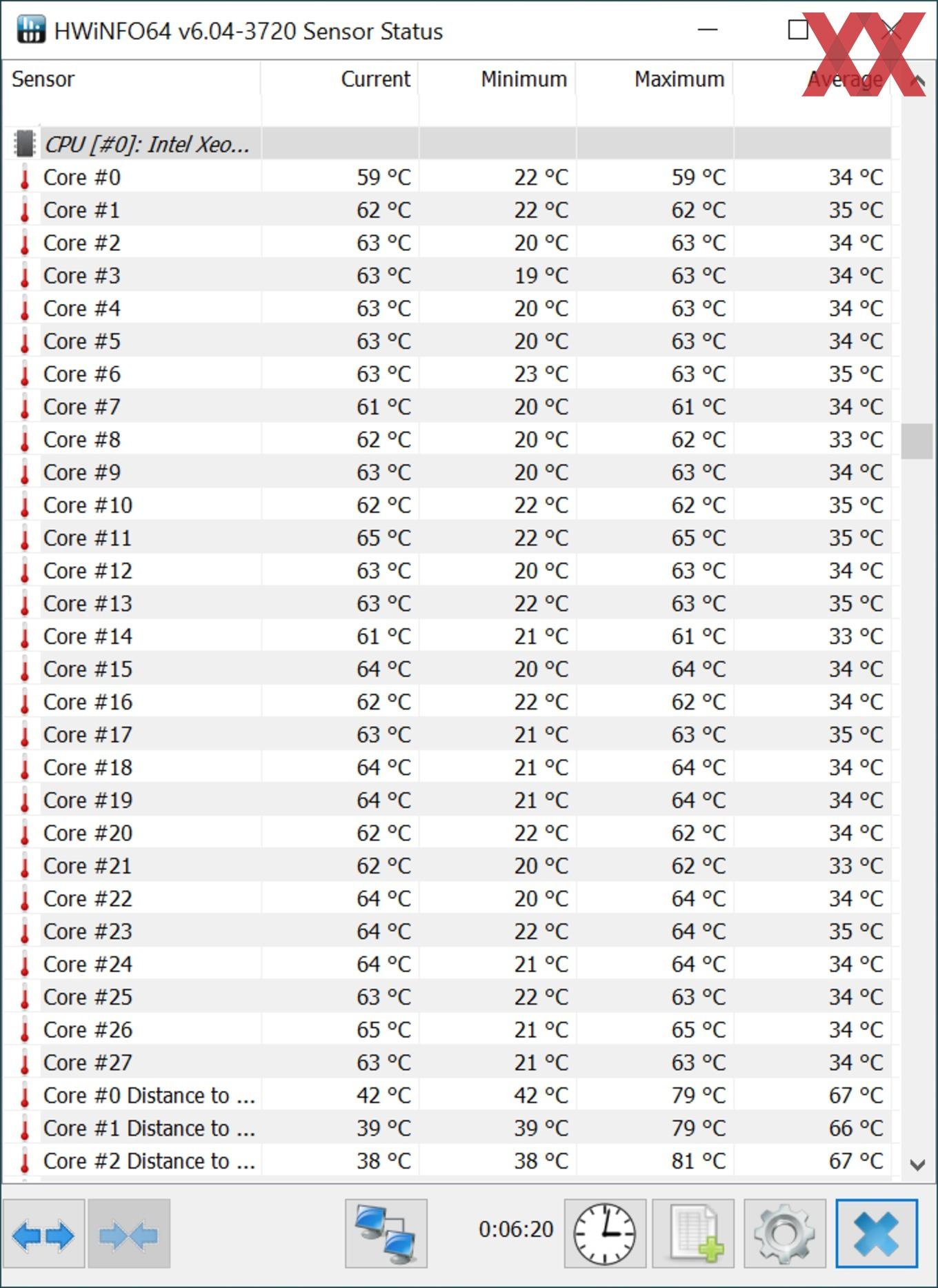

Zu den Temperaturen können wir eigentlich nicht viel mehr sagen als das die beiden Noctua NH-U12S DX-3647 diese sehr gut im Griff haben und wir uns immer im Bereich von 60 °C unter Volllast – auch über mehrere Stunden – bewegt haben. Dabei arbeiteten die jeweils zwei Lüfter mit 2.000 Umdrehungen pro Minute.

Sicherheitslücken

Aufgrund der aktuellen Lage wollen wir noch ein paar Worte zum Thema der Sicherheitslücken verlieren. Cascade Lake sieht folgende Verbesserungen in dieser Hinsicht vor, die sich in Kombination aus Hard- und Software wie folgt darstellen:

- Variante 1: Absicherung per Betriebssystem und VMM (Virtual Machine Monitor)

- Variante 2: Hardware Branch Prediction Hardening (was auch zukünftige Angriffe in der Richtung verhindern soll) + OS und VMM

- Variante 3: Hardware Hardening

- Variante 3a: Hardware

- Variante 4: Hardware + OS/VMM

- L1TF: durch Hardware Hardening für Variante 3 schon geschlossen

In den vergangenen Tagen ist nun auch noch das Thema Microarchitectural Data Sampling (MDS) aufgekommen.

Mittels MDS Tool lässt sich die Anfälligkeit der Hard- und Software auf die verschiedenen Sicherheitslücken prüfen. Hier zeigt sich dann die Hardware-Mitigation für die Meltdown-Sicherheitslücke sowie das Microarchitectural Data Sampling.

Das es noch weitere Varianten und ähnliche Lücken wie Spectre und Meltdown gibt, daran gab es längst keine Zweifel mehr. Die Frage, die sich nun stellt, ist: Wann und wie wird Intel diese Problematik final in den Griff bekommen? Die Architektur als solches scheint grundsätzlich problematisch zu sein. Es bleibt also nur zu hoffen, dass die Ingenieure einen Weg die Prozessoren besser abzusichern. Gerade im professionellen Umfeld wird die Thematik für Intel offenbar zu einem Fass ohne Boden.

Den Einfluss der Hard- und Software-Mitigationen spielt Intel natürlich gerne herunter. Gerade mit den Lücken des Microarchitectural Data Sampling und der Empfehlung im sicherheitsrelevanten Bereich das Hyper-Threading zu deaktivieren bedeutet dies für Intel aber einen großen Einschnitt den es den Kunden gegenüber zu rechtfertigen gilt. Dort wo die Total Cost of Ownership (TCO) auf den Dollar heruntergebrochen bei großen Systemen bis in die Millionen reichen, sind solche Fehler und Lücken sehr problematisch – vom Vertrauensverlust gar nicht zu sprechen.