Werbung

Nachdem Intel gestern Abend eine erste Stellungnahme abgegeben hat, folgte auch noch ein ausführliches Investorenmeeting. Darin wurden weitere Details veröffentlicht. AMD, Google und ARM haben sich ebenfalls zur aktuellen Situation geäußert und wir wollen die Ereignisse der Nacht einmal zusammenfassen. Google hat zudem eine ausführliche Zusammenfassung der nun als Spectre und Meltdown bekannten Sicherheitslücke erstellt. Darin sind alle Details enthalten, die wichtig für eine Analyse sind und das Problem näher beschreiben.

Inzwischen haben die Sicherheitslücken auch schon ihre eigenen Logos erhalten:

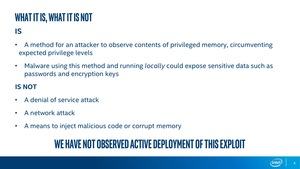

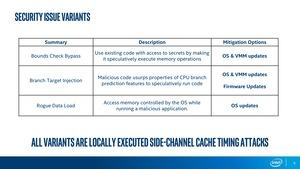

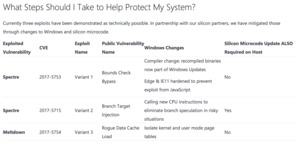

Wie gestern bereits bekannt wurde, ermöglicht die Lücke das Auslesen von Speicher, der eigentlich unzugänglich sein sollte – "Reading privileged memory with a side-channel". Es gibt drei Varianten der Lücke:

- Variante 1: Bounds Check Bypass (CVE-2017-5753)

- Variante 2: Branch Target Injection (CVE-2017-5715)

- Variante 3: Rogue Data Cache Load (CVE-2017-5754)

Die ersten beiden Varianten werden als Spectre bezeichnet, die dritte als Meltdown.

In der Stellungsnahme von Intel ist die Rede davon, dass nicht nur Prozessoren aus dem eigenen Hause betroffen seien, sondern auch andere Hersteller. Außerdem arbeite man mit AMD und ARM zusammen, um eine Lösung zu finden. Diese Aussagen sorgten für einige Verwirrung, denn bisher hieß es immer, ausschließlich Intel-Prozessoren seien betroffen. Wir haben die Aussagen von Intel, AMD und ARM einmal in einer Tabelle zusammengetragen sowie mit der Analyse von Google ergänzt.

Demnach ist Intel für Meltdown theoretisch mit allen Prozessoren ab dem Jahre 1995 anfällig. Ausnahmen bilden hier die Itanium-Prozessoren und die Atom-Modelle vor 2013. Die Spectre-Lücke ist ebenfalls in allen relavanten Intel-Prozessoren vorhanden. Intel spricht hier von allen aktuellen Prozessoren, ohne dabei genauer auf bestimmte Architekturen einzugehen. Ein Workarround ist bei Meltdown mit einem Software-Update möglich. Spectre hingegen sei laut Intel schwerer zu beheben und verlange auch nach VMM- (Virtual Machine Monitor) und Firmware-Updates. Erst mit einer neuen CPU-Architektur lässt sich Spectre aber gänzlich verhindern – insofern wird Spectre Intel auch noch einige Zeit beschäftigen.

| Spectre Variante 1 | Spectre Variante 2 | Meltdown | |

| Intel | |||

| Ja | Ja | alle CPUs ab 1995 (Pentium Pro) | |

| AMD | |||

| Ja | fast kein Risiko, bisher nicht mit AMD-CPU demonstriert | nicht betroffen | |

| ARM | |||

| Cortex-R7 | Ja | Ja | Nein |

| Cortex-R8 | Ja | Ja | Nein |

| Cortex-A8 | Ja | Ja | Nein |

| Cortex-A9 | Ja | Ja | Nein |

| Cortex-A15 | Ja | Ja | Nein |

| Cortex-A17 | Ja | Ja | Nein |

| Cortex-A57 | Ja | Ja | Nein |

| Cortex-A72 | Ja | Ja | Nein |

| Cortex-A73 | Ja | Ja | Nein |

| Cortex-A75 | Ja | Ja | Ja |

Auch zu AMD gibt es nun weitere Informationen. Demnach sind AMD-Prozessoren nicht für Meltdown anfällig. Spectre hingegen ist in den beiden Varianten bis zu den Ryzen-Prozessoren möglich. Auch AMD verzichtet auf eine genaue Aufschlüsselung der betroffenen CPU-Architekturen. Die Variante 1 sei allerdings durch Software lösbar und Variante 2 stelle durch eine andere CPU-Architektru kein Risiko dar. Bisher sei Variante 2 auch noch nicht mit AMD-Prozessoren demonstriert worden.

Sehr ausführlich stellt ARM eine Liste aller betroffenen Architekturen online und hat auch ein Whitepaper dazu veröffentlicht. Demnach sind ab der Cortex-R7- bis zur Cortex-A75-Architektur alle ARM-Prozessoren von Spectre betroffen. Für Meltdown anfällig scheint nur die Cortex-A75-Architektur zu sein. Alle zukünftigen Cortex-Architekturen sollen nicht mehr von den Lücken betroffen sein.