Mal was anderes.

Eigentlich wollte ich einen Guide dazu schreiben, bin aber schlicht weg (aktuell?) zu faul dazu. Es geht um einen mobilen "ready to use" Stick, der so einfach, effektiv und "sicher" wie möglich gestaltet werden sollte. Er läuft nun einwandfrei, ich brauch ihn eigentlich nicht, aber allein die Gedanken dahinter, haben mir Freude bereitet.

Ich stelle ihn hier mal vor, da ich denke, dass einige hier sowas gebrauchen können und ich mir zudem dausichere Anleitungen ersparen kann.

Angefangen hat das ganze wie folgt. Ich habe einen BartPE Stick mit Acronis, Truecrypt, TotalCommander usw. für Notfallsituationen, wo ich z.B. ein Image AUS einem TC Container IN meine Startpatition der FSE einspielen kann. Das hat den Vorteil, dass man kein RAW 1:1 Image angelegen muss und die ggf. fällige Wiederherstellung des Bootloaders umgeht. Mit dieser Variante kann man BartPE booten, mit TC die FSE Startpartition mounten, einen TC Container mounten in dem ein unverschlüsseltes Image (unter Win angelegt) liegt, welches man dann ganz easy wieder einspielt - ohne MBR/Bootloader.

Aber darum gehts hier eigentlich nicht.

Die Infos könnten aber trotzdem für den ein oder anderen nützlich sein.

Worum es geht: Ich wollte diesen besagten Stick um ein elegantes "Startmenü" mit etlichen portablen Anwendungen erweitern, damit ich ihn auch bequem an anderen Rechnern nutzen kann. Mein Hauptproblem war die Frage "Was tun bei Verlust?", also war sehr schnell klar, dass Kernbereiche (Messenger (Pidgin+OTR z.B.), Thunderbird, Firefox ...) in einen verschlüsselten Bereich müssen, damit ich mich im Falle eines Verlustes nur 2x am linken Ei kratzen muss, während zu Hause das Stickbackup auf den neuen Stick kopiert wird.

Nun, wie lösen wir das ganze? Ganz einfach! Wir nehmen

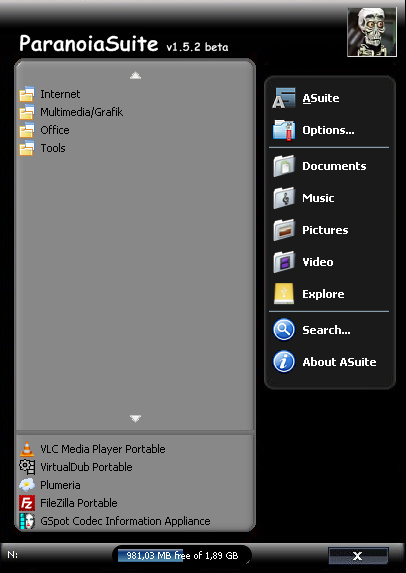

ASuite als "Stickmenü". Auf dem Stick legen wir (im ASuite Folder [heißt bei mir LAUNCHER]) einen Truecrypt Container an, dessen Größe wir den Anforderungen entsprechend dimensionieren. Bei mir ist der Container 150MB groß. Nun den Container mounten! In diesen Container packen wir die "kritischen",

portablen Anwendungen, also Mail, Browser und z.B. Messenger.

Den Container gemountet lassen!

Nun richten wir Asuite komplett ein, installieren alle gewünschten

Portableapps und passen das Startmenü / den Stick entsprechend an. Die "kritischen" Anwendungen werden natürlich aus dem TC Container verlinkt! Mit ein wenig Humor sieht das dann z.B. so aus:

Nun wieder zum TC Container.

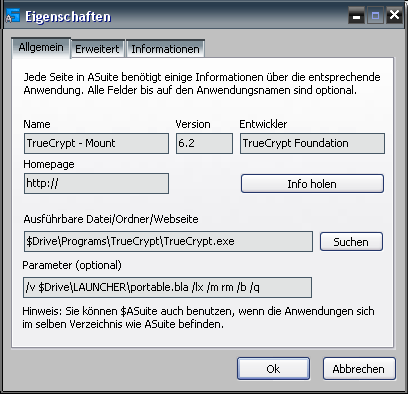

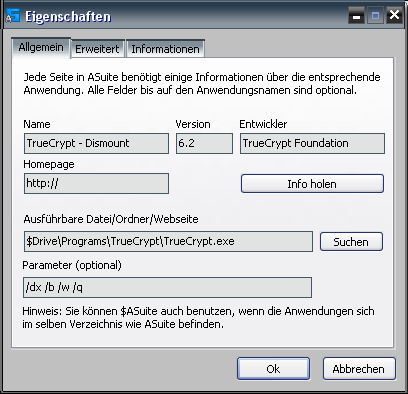

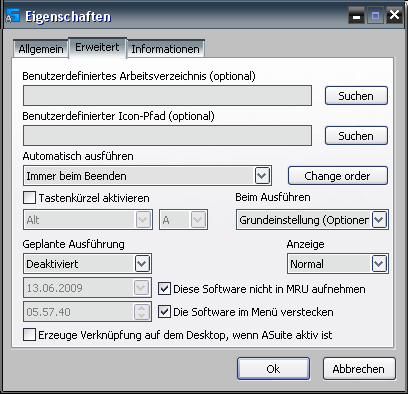

Wir kopieren TC in einen beliebigen Ordner auf dem USB Stick - sofern nicht schon geschehen bzw. vorhanden. Wie man TC unterwegs nutzen kann, steht im Netz ja zu genüge. Nun starten wir Asuite und legen 2x "neue Software" an und zwar wie folgt:

Mount:

Dismount:

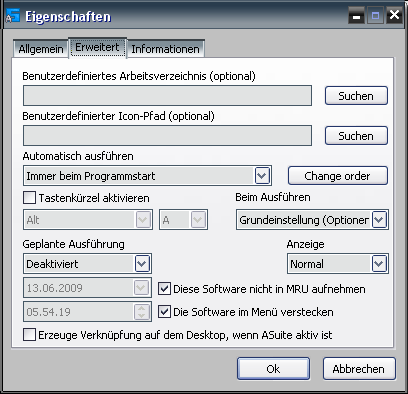

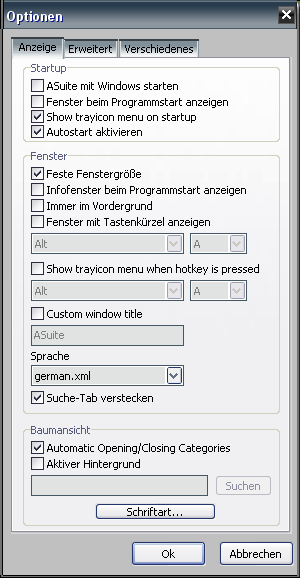

Jetzt noch ein letzter Schritt und wir sind fertig! Wir schalten nun noch die "Autostart" Funktion in ASuite an, welche man hier findet:

Das Fazit ist ein voll mobiler und sicherer USB Stick, der zudem sehr bequem verwendet werden kann. Man stöpselt den USB Stick an den Rechner und startet Asuite. Daraufhin plopt das Mountfenster von TrueCrypt auf, wo man sein PW einträgt. Danach kann man sämtliche Software ganz normal nutzen - auch Mail/Messenger und co. Wenn man mit den Anwendungen fertig ist, beendet man Asuite über das Menü und das TC Laufwerk wird automatisch getrennt + das PW im Speicher wird gewipt.

Als "Feinschliff" kann man Asuite noch per autostart.inf starten lassen, wobei das natürlich nur an Rechnern mit aktiviertem Autostart funktioniert.

Fertig ist der:

Viel Spaß beim nachbasteln. Jetzt war es ja doch nen halber Guide.

Die Infos könnten aber trotzdem für den ein oder anderen nützlich sein.

Die Infos könnten aber trotzdem für den ein oder anderen nützlich sein.

Kann man den Leser nicht emulieren, baut man sich halt ne Mechanik, die sämtliche Kombinationen auf den Zahlenfeld durchprobiert.

Kann man den Leser nicht emulieren, baut man sich halt ne Mechanik, die sämtliche Kombinationen auf den Zahlenfeld durchprobiert.

.

.