Widerspräche der Sicherheitspolitik von Truecrypt vehement:

. TRIM kann nur das Filesystem auslösen indem es dem Datenträger mitteilt welche Datenbereiche frei geworden sind. Beispiel Datei Löschen: MFT Eintrag wird gelöscht. TRIM löscht die Datenbereiche.

. Angenommen TRIM wird auf dem Truecrypt Volumen ausgelöst. Was sollte die TrueCrypt Verschlüsselung nun mit dieser Information über freie Blöcke anfangen? Aus Gründen, die ich bereits verlinkt habe speichert Truecrypt keine freien Datenblöcke (Sektoren - Truecrypt arbeitet 512 Byte Sektorbasiert), sonder ein Datenblock mit Inhalt 000000 wird mit dem Masterschlüssel, Hash u. Salt durch die Mangel genommen u. landet als *!"§LÖ auf dem Datenträger. Das ist ganz essentiell für TrueCrypt, dass man die freien Datenblöcke aus Sicht des Filesystems auch niemals erkennen kann (sowohl aus Sicht eines Schlüsselknackers als auch aus Sicht von Hidden Volumes). Also bleibt Truecrypt nichts anderes übrig als das TRIM zu verwerfen - was das effizienteste ist. Wenn es das TRIM durch die Encryption Mangel nähme, dann hätte dies für die SSD wegen *!"§LÖ keinen Vorteil mehr.

Der Sourcecode von Truecrypt ist öffentlich. Gerne kann obiges nicht nur anhand der Truecrypt Doku verifiziert werden, sondern auch im Sourcecode nachgelesen.

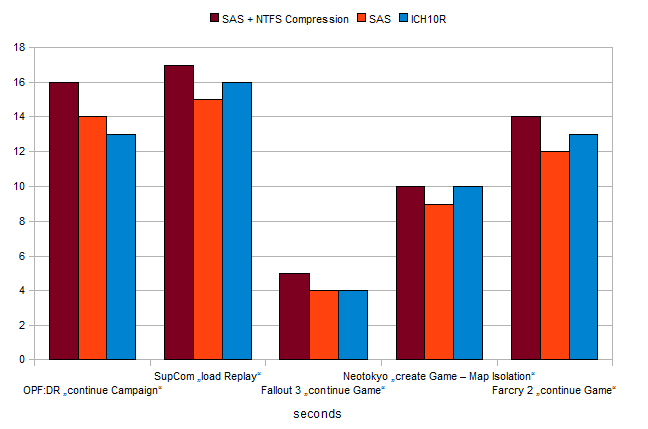

Erst wenn Arrandale/Clarkdales kommen mit AES Verschlüsselung in Hardware läuft Truecrypt ohne Performance impact (HDTune Benchmarks inside):

http://www.anandtech.com/cpuchipsets/showdoc.aspx?i=3648&p=5

Sogesehen wäre mir jetzt TRIM auch nicht soooo wichtig für Truecrypt.

Die manuellen TRIM Tools werden höchstwahrscheinlich auf einem Truecrypt Volumen nicht funktionieren. Sie können es nicht umgehen.

aber ich konnte auch real-life schlechtere Performance "fühlen" unter anderem die längere Bootzeit. Vorerst bleib ich bei 1571 die läuft stabil und schnell.

aber ich konnte auch real-life schlechtere Performance "fühlen" unter anderem die längere Bootzeit. Vorerst bleib ich bei 1571 die läuft stabil und schnell.