Werbung

Im Rahmen der 15. Ausführung des IEEE Workshop on Offensive Technologies oder kurz WOOT’21 haben Sicherheitsforscher der Technischen Universität München, des Fraunhofer-Institut für Angewandte und Integrierte Sicherheit und der Universität Lübeck offenbar Sicherheitslücken in AMDs Secure Encrypted Virtualization (SEV) gefunden. Die Bekanntmachungen der Lücken wurde im Rahmen der Common Vulnerabilities and Exposures (CVE) als CVE-2020-12967 und CVE-2021-26311 registriert und werden aktuell von AMD untersucht.

Die Secure Encrypted Virtualization (SEV) kann der Speicherinhalt einer virtuellen Maschine (VM) transparent, mit einem für die Gast-VM eindeutigen Schlüssel, verschlüsseln und weitergeben. Der Speichercontroller kann dazu mehrere Schlüssel anwenden und speichern, die den VMs zugeordnet werden. Die Programmierung und Verwaltung dieser Schlüssel wird von der AMD-Secure-Processor-Firmware übernommen.

Offenbar befindet sich genau in dieser Funktion mindestens eine Sicherheitslücke. Laut der CVEs kann dies dazu führen, dass AMDs SEV-Speicher im Gastadressraum derart neu angeordnet wird, dass es einem kompromittierten Hypervisor möglich ist, in den Adressraum einer anderen VM zu schauen und hier beliebigen Code einzuschleusen. Offenbar sind dazu aber auch Administrator-Rechte auf den Host-System notwendig. Dies schränkt die Gefahr der Lücke zumindest teilweise ein.

AMD sieht das Risiko eines solchen Angriffs als Mittel an. Dies geht aus dem Bulletin hervor, den das Unternehmen veröffentlicht hat. Derzeit untersucht AMD die Berichte der Forscher noch.

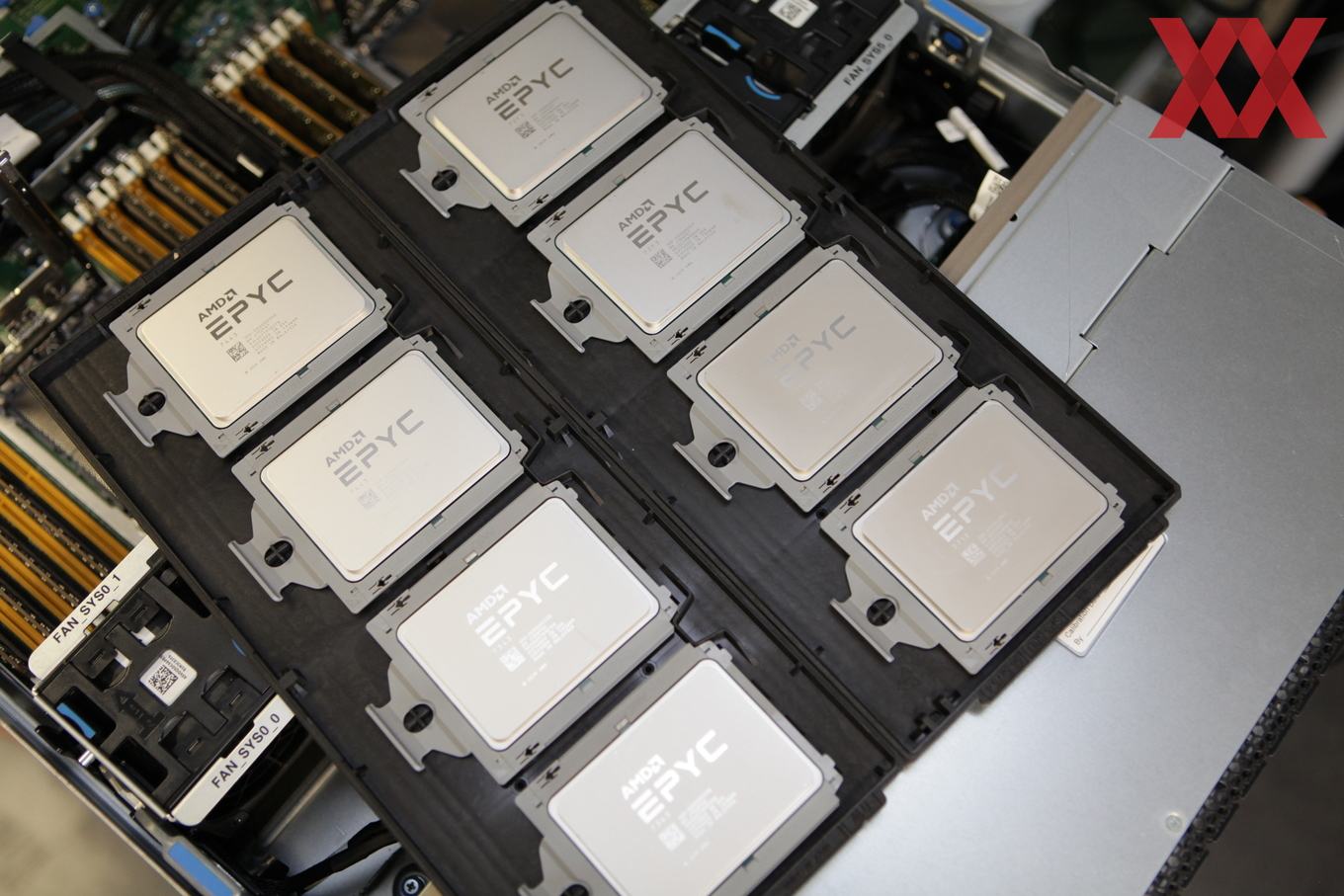

Sollte sich herausstellen, dass dies tatsächlich eine Sicherheitslücke in der Secure Encrypted Virtualization darstellt, wären davon alle bisherigen EPYC-Generationen (1. Generation alias Naples, 2. Genration alias Rome und 3. Generation alias Milan) betroffen. Dies trifft auch auf alle Generationen der EPYC-Embedded-Prozessoren zu.

Für die 3. Generation und damit aktuellen EPYC-Prozessoren hat AMD bereits eine Mitigation über SEV-SNP (Secure Nested Paging) veröffentlicht. Damit werden die VMs vollständig voneinander isoliert. SEV-SNP steht allerdings auch nur für die Milan-Prozessoren auf Basis der Zen-3-Architektur zur Verfügung. Für die älteren Generationen empfiehlt AMD "bewährte Sicherheitsverfahren", ohne genauer zu erläutern, was damit gemeint ist. Weitere Details werden hier sicherlich noch folgen.